Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:32.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

Na początku tego roku moja żona straciła dostęp do niektórych kont. Jej hasło zostało zabrane ze złamanej witryny, a następnie wykorzystane do uzyskania dostępu do innych kont. Dopiero gdy strony zaczęły powiadamiać ją o nieudanych próbach logowania, zdała sobie sprawę, że coś się dzieje.

Rozmawiałem również z wieloma osobami, które twierdzą, że używają tego samego hasła do każdej witryny. Te dwie rzeczy wystarczyły, aby zachęcić mnie do napisania tego Instruktażu.

Bezpieczeństwo hasła to bardzo mała część całościowego bezpieczeństwa online. Prawie każde konto wymaga pewnego rodzaju logowania, aby umożliwić dostęp do tego, co chroni. Ten pojedynczy ciąg to często wszystko, co stoi między napastnikiem a Twoimi danymi osobowymi, pieniędzmi, osobistymi zdjęciami lub tymi punktami podróży, które zbierasz od lat.

Ta instrukcja ma na celu omówienie niektórych najlepszych praktyk dotyczących tworzenia haseł. Jeśli jesteś kimś, kto ma to samo hasło do każdej witryny, którego hasła są wzorem na klawiaturze lub masz słowo „hasło” w swoim haśle, ta instrukcja jest dla Ciebie.

Zastrzeżenie

Nie jestem ekspertem od bezpieczeństwa. Informacje te zostały poznane i zbadane na przestrzeni czasu i są jedynie rekomendacją i podsumowaniem bardzo złożonego tematu. Ten samouczek został napisany na początku 2018 roku i może być nieaktualny do czasu, gdy go przeczytasz.

TL; DR

Jeśli nie dbasz o wszystkie moje rozumowanie i wyjaśnienia dotyczące haseł i po prostu chcesz w prosty sposób tworzyć bezpieczne hasła, przejdź do ostatniego kroku.

Krok 1: Niech to będzie długie

Długość jest bardzo ważnym elementem bezpieczeństwa hasła. Wraz z rosnącą szybkością komputerów, hasła można wypróbowywać z niesamowitą szybkością. Nazywa się to łamaniem haseł „brute-force”. Wiąże każdą możliwą kombinację znaków, aż znajdziesz tę, która pasuje.

Teoretycznie sprawia to, że każde hasło jest możliwe do złamania, jeśli jest wystarczająco dużo czasu. Na szczęście im dłuższe hasło, tym dłużej trwałby ten typ ataku. Każda postać, którą dodasz do długości, znacznie zwiększa poziom trudności. Jeśli jest wystarczająco długi, znalezienie go w ten sposób może zająć dekady, co sprawia, że nie jest tego warte dla atakującego.

Przykład

Załóżmy, że masz hasło składające się tylko z wielkich liter. To nie jest dobry pomysł, ale służy to wyłącznie celom ilustracyjnym. Za każdym razem, gdy dodasz kolejny znak do hasła, liczba możliwych haseł jest mnożona przez 26. Gdybyś miał jednoznakowe hasło, miałoby 26 możliwych haseł, 2 znaki miałyby 676 możliwych haseł itd..

- 26

- 676

- 17576

- 456976

- 11881376

- 308915776

- 8031810176

- 208827064576

- 5429503678976

- 141167095653376

- 3670344486987780

- 95428956661682200

- 2481152873203740000

- 64509974703297200000

- 1677259342285730000000

Jak widać, każda dodana litera czyni ten atak znacznie trudniejszym i praktycznie niemożliwym przy wystarczającej liczbie znaków. Pamiętaj, że jest to tylko wielkimi literami. Kiedy stają się bardziej złożone, efekt ten staje się spotęgowany.

Krok 2: Zrób to złożone

Złożoność jest kolejnym ważnym czynnikiem bezpieczeństwa haseł. Jeśli witryna kiedykolwiek zostanie naruszona, prawdopodobnie zostaną usunięte nazwy użytkowników i hasła. Jako podstawowy poziom bezpieczeństwa, miejmy nadzieję, że strona internetowa ma zaszyfrowane hasła (podobnie jak szyfrowanie) przed zapisaniem. Oznacza to, że są zniekształcone, zanim trafią do bazy danych, i nie ma możliwości odwrócenia tego zniekształcenia.

To wszystko brzmi dobrze. Nie ma znaczenia, jakie jest Twoje hasło, ponieważ jest zniekształcone, prawda? Tak nie jest, jeśli Twoje hasło nie jest skomplikowane. Stosowane są standardowe algorytmy haszujące (SHA1, MD5, SHA512, itp.) i zawsze będą one haszować to samo w ten sam sposób. Na przykład, jeśli używasz SHA1, a twoje hasło to „hasło”, będzie ono zawsze przechowywane w bazie danych jako „5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8”.

Tworzenie skrótów wymaga czasu i pracy komputera, a obliczenie wszystkich możliwych skrótów dla wszystkich możliwych haseł jest praktycznie niemożliwe. To, co ludzie zrobili, to stworzenie „słowników” popularnych haseł. Rzeczy takie jak „hasło” czy „qwerty” oczywiście będą tam, a także mniej popularne. W tych słownikach będą miliony haseł, a przejrzenie każdego wpisu i porównanie znanego skrótu z haszem Twojego hasła zajmie tylko kilka sekund. Nazywa się to „atakiem słownikowym”. Jeśli twoje jest jednym z tych, które zostały już obliczone, zniekształcenie nie ochroni twojego hasła i może być używane na innych stronach.

Również zamiana liter na cyfry nie zwiększa złożoności. Zmiana E na 3 lub I na 1 może wydawać się bardziej skomplikowana, ale jest to tak powszechna praktyka, że nie zwiększa bezpieczeństwa. Programy do crackowania mają opcję, która automatycznie wypróbuje te odmiany.

Krok 3: Uczyń to wyjątkowym

Zapamiętywanie haseł jest trudne. Ponieważ nasze życie staje się coraz bardziej online, często zdarza się, że każda osoba ma ponad 50 kont online, każde z własnym loginem. Śledzenie tego może być bardzo trudne.

Najczęstszym sposobem, w jaki ludzie sobie z tym radzą, jest wybranie jednego „dobrego” hasła i użycie go na wielu różnych stronach internetowych. To okropny pomysł. Wystarczy jedno naruszenie bezpieczeństwa lub jedna strona phishingowa, aby uzyskać nazwę użytkownika i hasło, aby rozpocząć grę. Atakujący mogą wypróbować tę nazwę użytkownika i hasło na setkach stron internetowych w ciągu kilku sekund. To automatycznie doprowadziłoby ich do każdej witryny o tej samej nazwie użytkownika, co zaatakowana.

Wiem, że posiadanie innego hasła dla każdej strony wydaje się trudnym zadaniem, ale omówimy, jak sobie z tym poradzić później.

Krok 4: Nic osobistego

Twoje informacje nie są tak prywatne, jak myślisz. Szybkie wyszukiwanie w Internecie może łatwo znaleźć Twoją datę urodzenia lub adres. Jeśli inne konto zostało naruszone, można łatwo uzyskać jeszcze więcej informacji. Jeśli atakujący próbuje dostać się na twoje konta, będą to oczywiste hasła do próby. Pozostawia również wejście otwarte dla członków rodziny, przyjaciół, a nawet znajomych.

Krok 5: Traktuj wszystkie hasła z taką samą ostrożnością

W przypadku stron internetowych należy podchodzić do bezpieczeństwa wszystkich z jednakową uwagą. Na przykład, jeśli masz login do swojej ulubionej witryny z kotami, powinieneś podjąć takie same środki ostrożności, jak login do banku. Utrata dostępu do tych wszystkich uroczych wąsów może wydawać się niewielka, ale może to być po prostu odskocznią dla napastnika. Naruszenie tej „nieistotnej” witryny może dać atakującemu więcej informacji o Tobie, takich jak inna nazwa użytkownika, której użyłeś, inny adres e-mail użyty do logowania lub rzeczywiste informacje, które mogłyby zostać użyte do odblokowania innych witryn.

Ponadto, jeśli jest to nieistotna strona internetowa, istnieje większa szansa, że nie będą przestrzegać odpowiednich praktyk bezpieczeństwa, co oznacza, że jeśli Twoje hasło jest długie i złożone, ale nie unikatowe, a hasła nie są prawidłowo zaszyfrowane podczas przechowywania, to hasło może być łatwo używane na innych stronach internetowych. Ponownie, tylko dlatego, że witryna jest „nieważna”, nie oznacza, że Twoje bezpieczeństwo jest takie.

Krok 6: Ukryj to

Dobra - pamięć offline

Przechowywanie offline może być dobrym rozwiązaniem, jeśli jesteś osobą zapominalską. Posiadanie pamięci USB, która jest zabezpieczona hasłami, chroni przed większością ataków, z wyjątkiem rodziny i przyjaciół. Na wypadek, gdybyś w jakiś sposób zgubił ten pendrive, upewnij się, że plik hasła lub cały dysk jest zaszyfrowany, a kopia zapasowa pendrive'a jest utworzona w bardzo bezpiecznym miejscu.

Ta metoda ma duże bezpieczeństwo, ale kosztem wygody.

Powód, dla którego powinien być offline, wyjaśniono bardziej szczegółowo poniżej. Pamiętaj, że kopie zapasowe wielu urządzeń są teraz automatycznie tworzone w chmurze, nawet jeśli tego nie chciałeś. Ponadto, jeśli kiedykolwiek podłączysz ten pendrive do urządzenia, które ma wirusa lub jest zagrożone, dane mogą zostać łatwo skopiowane.

Lepiej - Zapamiętaj wszystko

Zapamiętaj wszystkie swoje hasła. Jeśli jesteś niesamowicie uzdolniony, może to być opcja. Nie ma możliwości, aby ktoś je znalazł, a Ty zawsze masz je przy sobie. Niektóre wady są takie, że większość z nas nie jest niesamowita w zapamiętywaniu skomplikowanych rzeczy i ma tendencję do mówienia trochę za dużo po drinku lub dwóch. Zwłaszcza przy dziesiątkach haseł do zapamiętania, prawdopodobnie nie jest to nawet opcja dla laika.

Najlepsza - bez przechowywania

Najlepszym scenariuszem jest to, żebyś w ogóle ich nie przechowywał. Albo w jakiś sposób zapamiętasz wszystkie swoje unikalne, długie i złożone hasła, albo masz sposób na odtworzenie ich w locie. Jeśli znasz składniki potrzebne do ich odtworzenia, atakujący nie może ich „znaleźć”, ponieważ nie istnieją, dopóki nie będą potrzebne. To może wydawać się skomplikowane, ale tak naprawdę nie jest. Więcej o tym później.

Znaczenie trybu offline

Strony internetowe są zarządzane przez ludzi. W przypadku większości witryn można bezpiecznie założyć, że ci ludzie mają dobre intencje, ale nawet najlepsi ludzie mogą popełniać błędy. Tylko w zeszłym roku doszło do wielu poważnych naruszeń bezpieczeństwa witryn internetowych dużych, ogólnie bezpiecznych firm, takich jak Linked-In, Yahoo, Equifax, Apple i Uber, żeby wymienić tylko kilka. Są to duże firmy z działami bezpieczeństwa i zostały naruszone.

Przechowywanie w chmurze brzmi fantazyjnie i zapewnia wygodę, ale w rzeczywistości „chmura” to komputer innej osoby, którego używasz do przechowywania plików. Jak powiedziałem powyżej, ludzie mogą popełniać błędy. Jeśli tak się stanie, Twoje hasła mogą być dostępne dla całego świata. Witryny w chmurze są gigantycznym celem dla atakujących ze względu na ilość przechowywanych danych. Przełam witrynę w chmurze, uzyskaj dostęp do wszystkich informacji, które potencjalnie przechowują miliony ludzi.

Jestem pewien, że część z tego to paranoja, ale mając ogromną część swojego życia ukrytą za tymi hasłami, chroń je jako takie.

Krok 7: Moja rekomendacja

To była bardzo długa preambuła wyjaśniająca główne filary bezpieczeństwa haseł. Jeśli zastosujesz się do tych 6 wskazówek, powinieneś mieć minimalne problemy z bezpieczeństwem online, a jeśli coś się stanie, powinno zatrzymać się u źródła, a nie rozprzestrzeniać się na resztę twojego życia online.

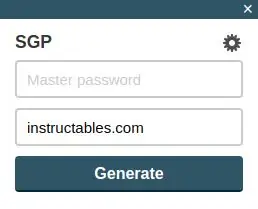

Istnieje wiele różnych sposobów rozwiązania tych wyzwań. Niektóre są lepsze od innych i zapewniają inne korzyści. Moim ulubionym rozwiązaniem jest SuperGenPass (SGP). Nie jestem w żaden sposób związany, jestem tylko fanem.

Prosty w użyciu

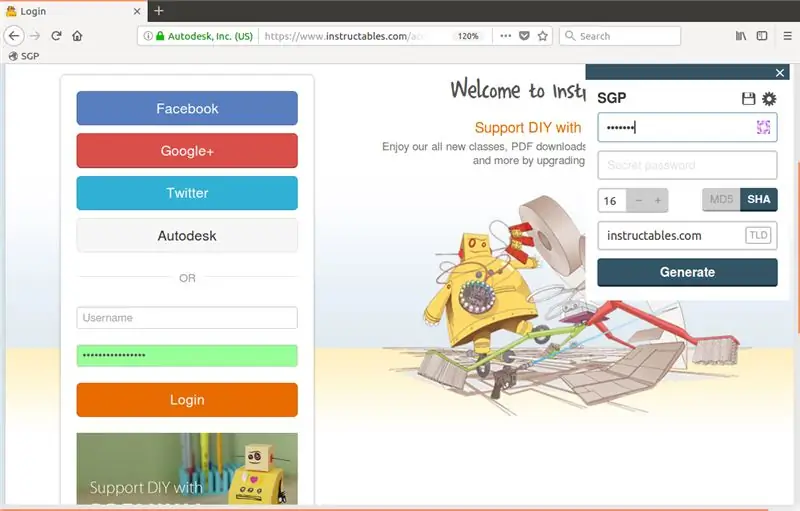

SGP ma aplikację na Twój telefon i przycisk, który możesz dodać do swojej przeglądarki. Gdy wejdziesz na stronę internetową i poprosi Cię ona o podanie loginu, kliknij przycisk. Pojawi się małe okienko. Wprowadź swoje hasło główne. SGP wygeneruje hasło dla tej strony i wprowadzi je w polu hasła dla Ciebie!

Długie

Możesz wybrać długość tworzonego hasła. Spowoduje to wygenerowanie haseł o długości do 24 znaków, co jest dość bezpieczne, ale możesz wybrać krótsze, jeśli niektóre witryny ograniczają długość hasła.

Złożony

Używane są wielkie litery, małe litery i cyfry, co jest dość bezpieczne. Nie podążają za żadnym rozpoznawalnym wzorem bez słów i fraz. W tym ciągu nie ma żadnego adresu URL ani hasła głównego.

Jedyny w swoim rodzaju

Każda strona internetowa będzie miała całkowicie unikalne hasło. Hasła dla example1.com i example2.com są zupełnie inne, mimo że w początkowych „składnikach” różni się tylko jeden znak. Jak widać na poniższym przykładzie, nie ma związku między „składnikami” a uzyskanym hasłem i BARDZO różnią się od siebie.

hasło główne:przyklad1.com -> zVNqyKdf7Fhasło główne:przykład2.com -> eYPtU3mfVw

Składowanie

Nie przechowuje i nie przesyła żadnych danych. Można go uruchomić całkowicie w trybie offline, jeśli jesteś zaniepokojony i nie ma możliwości, aby ktoś je znalazł lub ukradł.

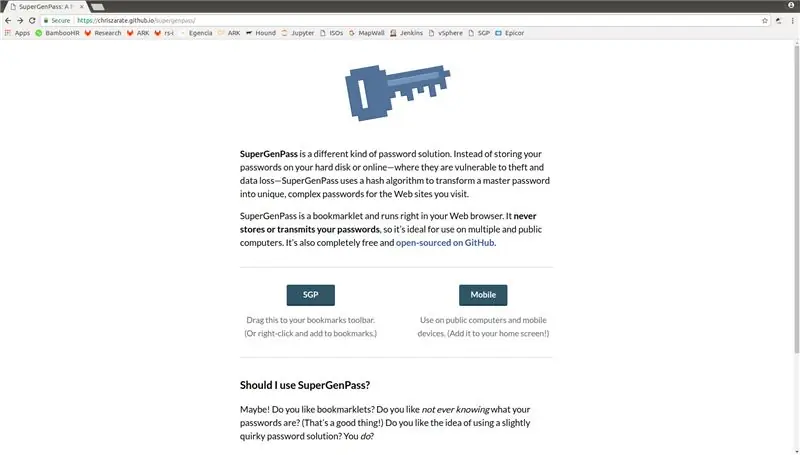

Krok 8: SGP: Konfiguracja

Konfiguracja SGP jest bardzo prosta. Po pierwsze, prawdopodobnie będziesz chciał dodać go do paska zakładek. Aby to zrobić, przejdź do:

chriszarate.github.io/supergenpass/

Do wyboru będą 2 przyciski. Aby skonfigurować komputer, którego zwykle używasz, przeciągnij lewy przycisk na pasek zakładek. To da ci nowy przycisk do użycia.

Jeśli w przyszłości będziesz korzystać z cudzego komputera, możesz wybrać przycisk po prawej stronie. Umożliwi to korzystanie z SGP bez zmiany czegokolwiek w przeglądarce. Jest to również opcja dla przeglądarki mobilnej.

Po dodaniu go do paska zakładek kliknij przycisk. Otworzy się małe okno w rogu Twojej strony internetowej. Kliknięcie małego koła zębatego otworzy ustawienia.

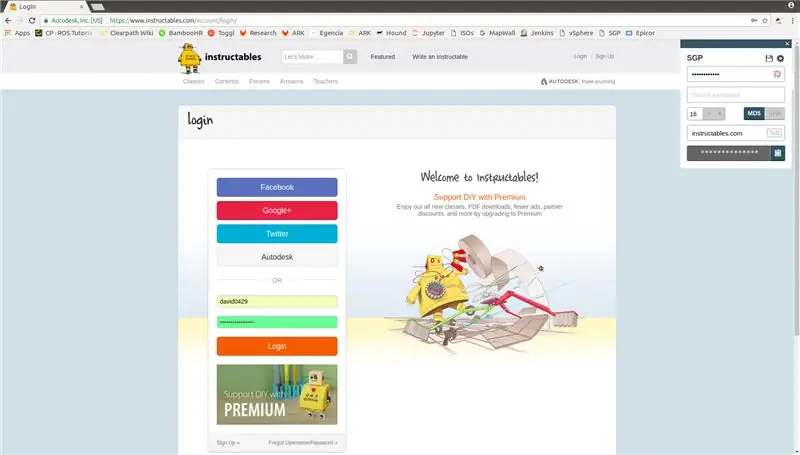

Długość

Liczba po lewej to długość hasła, które wygeneruje. Zalecam przejrzenie najczęściej używanych witryn i ustawienie najwyższej liczby, na jaką pozwalają te witryny. Zalecane jest powyżej 12 lat, ale im dłużej tym lepiej, zwłaszcza że nie trzeba o tym pamiętać.

Typ skrótu

Istnieją dwie opcje używanego typu skrótu, MD5 i SHA. Oba będą generować hasła z dużymi literami, małymi literami i cyframi. Zmiana tego jest prostym sposobem na zmianę wszystkich haseł przy zachowaniu tego samego hasła głównego.

Tajne hasło

Sekcja tajnego hasła to dodatkowy sposób na upewnienie się, że wszystko jest bezpieczne. Gdy aplet się uruchomi, jeśli masz tajne hasło, w polu hasła pojawi się mały obrazek. To hasło powinno ZAWSZE być takie samo, gdy się zaczyna. Jeśli uruchomi się, a obraz nie jest taki, jak zwykle, istnieje szansa, że ktoś próbuje uzyskać Twoje hasło główne.

Hasło główne

Nie jest to konieczne podczas instalacji, ale jest bardzo ważne. Upewnij się, że wybrałeś silne hasło. Jest to jedno hasło, które zawsze wpisujesz na każdej stronie. Upewnij się, że jest to coś, co możesz zapamiętać, ale jest złożone, długie i nieosobiste.

Oszczędność

Po wybraniu wszystkich ustawień ponownie kliknij ikonę zapisywania i ikonę koła zębatego, aby zamknąć ustawienia

Krok 9: Użyj SGP

Aby użyć SGP, przejdź do strony internetowej, tak jak zwykle. Kiedy musisz wprowadzić hasło, kliknij przycisk SGP, który dodałeś do paska zakładek. Jeśli użyłeś tajnego hasła podczas konfigurowania SGP, upewnij się, że obraz, który pojawia się w polu hasła, odpowiada temu, co było podczas konfigurowania.

Wpisz swoje hasło główne i naciśnij Enter. To obliczy Twoje unikalne hasło do tej witryny i wypełni je za Ciebie! Podczas wpisywania hasła głównego ikona będzie się aktualizować. Jeśli obraz nie pasuje do ikony, którą zwykle masz, albo wpisałeś błędne hasło główne, albo ktoś próbuje uzyskać twoje hasło.

W zależności od tego, jak strona jest napisana, SGP może nie być w stanie wprowadzić hasła za Ciebie lub witryna może nie zdawać sobie sprawy, że zostało ono wprowadzone. W takim przypadku możesz kliknąć ikonę kopiowania obok pola wygenerowanego hasła i wkleić je ręcznie.

Po wprowadzeniu hasła kliknij Zaloguj i gotowe!

Krok 10: Końcowe myśli

SGP może nie działać dla wszystkich i to jest w porządku. Nie jest to idealne rozwiązanie, ponieważ czegoś takiego nie ma. Jeśli masz inną usługę lub metodę, której lubisz używać do haseł, pamiętaj o 6 krokach, aby uzyskać bezpieczne hasło. Jeśli twoja obecna metoda nie spełnia kilku z tych obszarów, być może nadszedł czas, aby poszukać innego rozwiązania. Tak, zmiana wszystkich kont może zająć pół dnia, ale prawdopodobnie byłby to mniejszy ból głowy niż włamanie.

Uwaga na temat przechowywania online: Jeśli serwis przechowuje Twoje hasła online/w „chmurze”, sprawdź ich praktyki bezpieczeństwa, aby upewnić się, że są one dobre. Witryna prawdopodobnie poinformuje Cię, co robią, aby chronić Twoje hasła, jeśli robią to prawidłowo. Jeśli nie jesteś pewien, wyślij im e-mail i zapytaj. Jeśli nie mogą udzielić dobrej/zwięzłej/dokładnej odpowiedzi, zachowaj ostrożność podczas korzystania z tej usługi.

Zalecana:

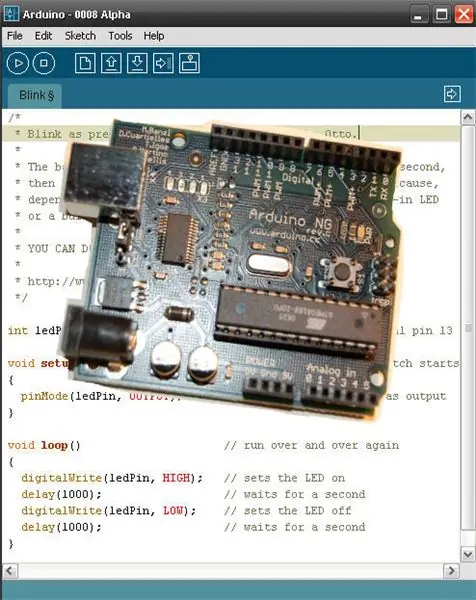

System wprowadzania hasła matrycy na podczerwień z Arduino: 13 kroków

System wprowadzania hasła matrycy na podczerwień z Arduino: Zespół ICStation przedstawia system wprowadzania hasła matrycy na podczerwień oparty na płycie Arduino zgodnej z ICStation. Działa pod napięciem DC 5 V i używa klawiatury Matrix 4 * 4 lub pilota na podczerwień do wprowadzania hasła, a my

Jak dobrze się bawić z Arduino (i zostać maniakiem w procesie): 12 kroków

Jak dobrze się bawić z Arduino (i zostać geekiem w procesie): Czy chcesz zdobyć kartę geeka - od razu? Zacznijmy! Ten przewodnik rozpocznie Cię na ścieżce do ciemnej strony za pomocą platformy programistycznej i prototypowej Arduino o otwartym kodzie źródłowym. Wprowadzi Cię w mikrokontrolery, zaczniesz od

Jak nagrać sztukę w szkole średniej (dobrze): 6 kroków (ze zdjęciami)

Jak nagrać sztukę w liceum (cóż): Hej wszystkim… Przez wszystkie lata w liceum byłem naprawdę zaangażowany w program teatralny, a konkretnie z ekipą. Zacząłem na budowie, przeszedłem do biegania, potem do oświetlenia, a teraz, kiedy skończyłem szkołę, zostałem wycofany, aby pomóc w oświetleniu

Jak zrobić kalendarz dziadków & Notatnik (nawet jeśli nie wiesz, jak to zrobić): 8 kroków (ze zdjęciami)

Jak zrobić kalendarz dziadków & Notatnik (nawet jeśli nie wiesz jak to zrobić): To bardzo ekonomiczny (i bardzo ceniony!) prezent świąteczny dla dziadków. W tym roku zrobiłem 5 kalendarzy za mniej niż 7 USD każdy.Materiały:12 wspaniałych zdjęć Twojego dziecka, dzieci, siostrzenic, siostrzeńców, psów, kotów lub innych krewnych 12 różnych elementów

Elektryczna lilia lub agrafka: jak być bezpiecznym i dobrze wyglądać Robiąc to: 9 kroków (ze zdjęciami)

Elektryczna lilia lub agrafka: jak być bezpiecznym i dobrze wyglądać Robiąc to: Ta instrukcja jest przeznaczona zarówno dla spacerowiczów, jak i rowerzystów. Kto chce być widziany w nocy i nadal dobrze wyglądać. Daj go swojej dziewczynie, siostrze, bratu, ziomkiem, a nawet mamie. Każdy, kto jest stylowy i chodzi, biega lub jeździ na rowerze w nocy