Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:29.

- Ostatnio zmodyfikowany 2025-06-01 06:10.

Kontrola dostępu to mechanizm w dziedzinie bezpieczeństwa fizycznego i bezpieczeństwa informacji, mający na celu ograniczenie anonimowego dostępu/wstępu do zasobów organizacji lub obszaru geograficznego. Akt dostępu może oznaczać konsumpcję, wejście lub używanie. Zezwolenie na dostęp do zasobu nazywa się autoryzacją.

Bezpieczeństwo fizyczne

Kontrola dostępu geograficznego może być egzekwowana przez personel (np. strażnik graniczny, bramkarz, kontroler biletów) lub za pomocą urządzenia takiego jak kołowrót (brama przegrodowa). Kontrola dostępu w ścisłym tego słowa znaczeniu (fizycznie kontrolująca dostęp) to system sprawdzania obecności osób uprawnionych, zob. Kontroler biletów (transport). Innym przykładem jest kontrola wyjścia, m.in. sklepu (kasa) lub kraju. [potrzebne źródło]. Termin kontrola dostępu odnosi się do praktyki ograniczania dostępu do nieruchomości, budynku lub pomieszczenia osobom upoważnionym.

Bezpieczeństwo informacji

Elektroniczna kontrola dostępu wykorzystuje komputery do rozwiązywania ograniczeń mechanicznych zamków i kluczy. Do zastąpienia kluczy mechanicznych można użyć szerokiej gamy poświadczeń. Elektroniczny system kontroli dostępu przyznaje dostęp na podstawie przedstawionego poświadczenia. Po przyznaniu dostępu drzwi zostają odblokowane na określony czas, a transakcja jest rejestrowana. W przypadku odmowy dostępu drzwi pozostają zamknięte, a próba dostępu jest rejestrowana. System będzie również monitorować drzwi i alarmować, jeśli drzwi zostaną sforsowane lub pozostaną otwarte zbyt długo po odblokowaniu.

Operacje w kontroli dostępu

Gdy poświadczenie jest prezentowane czytnikowi (urządzeniu), czytnik wysyła informacje o poświadczeniach, zwykle numer, do panelu sterowania, wysoce niezawodnego procesora. Centrala porównuje numer poświadczenia z listą kontroli dostępu, przyznaje lub odrzuca przedstawione żądanie i przesyła dziennik transakcji do bazy danych. W przypadku odmowy dostępu na podstawie listy kontroli dostępu drzwi pozostają zamknięte. Jeśli istnieje zgodność między poświadczeniami a listą kontroli dostępu, centrala steruje przekaźnikiem, który z kolei odblokowuje drzwi. Centrala ignoruje również sygnał otwarcia drzwi, aby zapobiec alarmowi. Często czytnik dostarcza informacji zwrotnych, takich jak migająca czerwona dioda LED oznaczająca odmowę dostępu i migająca zielona dioda LED oznaczająca przyznanie dostępu.

Czynniki informacji uwierzytelniających:

- coś, o czym wie użytkownik, np. hasło, hasło lub PIN

- coś, co posiada użytkownik, np. karta inteligentna lub brelok

- coś, czym jest użytkownik, na przykład odcisk palca, weryfikowany przez pomiar biometryczny.

Poświadczenie

Poświadczenie to fizyczny/namacalny obiekt, fragment wiedzy lub aspekt fizycznej istoty osoby, który umożliwia indywidualny dostęp do danego obiektu fizycznego lub komputerowego systemu informacyjnego. Zazwyczaj dane uwierzytelniające mogą być czymś, co dana osoba wie (na przykład numer lub PIN), czymś, co posiada (na przykład identyfikatorem dostępu), czymś, czym są (na przykład cechą biometryczną) lub kombinacją tych elementów. Jest to znane jako uwierzytelnianie wieloskładnikowe. Typowym poświadczeniem jest karta dostępu lub brelok, a nowsze oprogramowanie może również zamienić smartfony użytkowników w urządzenia dostępowe.

Technologie kart:

W tym pasek magnetyczny, kod kreskowy, Wiegand, zbliżeniowy 125 kHz, 26-bitowy czytnik kart, stykowe karty chipowe i bezstykowe karty chipowe. Dostępne są również breloki, które są bardziej kompaktowe niż identyfikatory i przyczepiane do breloczka. Technologie biometryczne obejmują odcisk palca, rozpoznawanie twarzy, rozpoznawanie tęczówki, skanowanie siatkówki, głos i geometrię dłoni. Wbudowane technologie biometryczne, które można znaleźć w nowszych smartfonach, mogą być również używane jako dane uwierzytelniające w połączeniu z oprogramowaniem dostępowym działającym na urządzeniach mobilnych. Oprócz starszych, bardziej tradycyjnych technologii dostępu do kart, nowsze technologie, takie jak komunikacja zbliżeniowa (NFC) i niskoenergetyczna technologia Bluetooth (BLE), mogą również przekazywać dane uwierzytelniające użytkownika do czytników w celu uzyskania dostępu do systemu lub budynku.

Komponenty: Różne komponenty systemu sterowania to:-

- Punktem kontroli dostępu może być drzwi, kołowrót, bramka parkingowa, winda lub inna fizyczna bariera, w której przyznawanie dostępu może być sterowane elektronicznie.

- Zazwyczaj punktem dostępu są drzwi.

- Elektroniczne drzwi kontroli dostępu mogą zawierać kilka elementów. W najprostszym przypadku istnieje samodzielny zamek elektryczny. Zamek odblokowuje operator za pomocą przełącznika.

- Aby to zautomatyzować, interwencję operatora zastępuje czytnik. Czytnikiem może być klawiatura, na której wprowadza się kod, może to być czytnik kart lub czytnik biometryczny.

Topologia:

Dominującą topologią około 2009 roku jest hub i szprychy z panelem sterowania jako hubem i czytelnikami jako szprychami. Funkcje wyszukiwania i sterowania znajdują się przy panelu sterowania. Szprychy komunikują się przez połączenie szeregowe; zwykle RS-485. Niektórzy producenci naciskają na podejmowanie decyzji, umieszczając kontroler przy drzwiach. Kontrolery obsługują protokół IP i łączą się z hostem i bazą danych za pomocą standardowych sieci.

Rodzaje czytników RDID:

- Czytniki podstawowe (nieinteligentne): wystarczy odczytać numer karty lub PIN i przekazać do centrali. W przypadku identyfikacji biometrycznej takie czytniki wyprowadzają numer ID użytkownika. Zazwyczaj do przesyłania danych do centrali używany jest protokół Wiegand, ale inne opcje, takie jak RS-232, RS-485 i Clock/Data nie są rzadkością. To najpopularniejszy typ czytników kontroli dostępu. Przykładami takich czytników są RF Tiny firmy RFLOGICS, ProxPoint firmy HID i P300 firmy Farpointe Data.

- Czytniki półinteligentne: posiadają wszystkie wejścia i wyjścia niezbędne do sterowania sprzętem drzwiowym (zamek, kontaktron, przycisk wyjścia), ale nie podejmują decyzji o dostępie. Gdy użytkownik przedstawi kartę lub wprowadzi kod PIN, czytnik wysyła informację do kontrolera głównego i czeka na odpowiedź. Jeśli połączenie z głównym kontrolerem zostanie przerwane, takie czytniki przestają działać lub działają w trybie awaryjnym. Zazwyczaj półinteligentne czytniki są podłączane do centrali za pośrednictwem magistrali RS-485. Przykładami takich czytników są InfoProx Lite IPL200 firmy CEM Systems oraz AP-510 firmy Apollo.

- Inteligentne czytniki: posiadają wszystkie wejścia i wyjścia niezbędne do sterowania sprzętem drzwiowym; posiadają także pamięć i moc obliczeniową niezbędną do samodzielnego podejmowania decyzji o dostępie. Podobnie jak półinteligentne czytniki, są one połączone z centralą za pośrednictwem magistrali RS-485. Centrala wysyła aktualizacje konfiguracji i pobiera zdarzenia z czytników. Przykładami takich czytników mogą być InfoProx IPO200 firmy CEM Systems oraz AP-500 firmy Apollo. Istnieje również nowa generacja inteligentnych czytników określanych jako „czytniki IP”. Systemy z czytnikami IP zwykle nie mają tradycyjnych paneli sterowania, a czytniki komunikują się bezpośrednio z komputerem PC, który pełni rolę hosta.

Zagrożenia bezpieczeństwa:

Najczęstszym zagrożeniem bezpieczeństwa związanym z włamaniem do systemu kontroli dostępu jest po prostu podążanie za uprawnionym użytkownikiem przez drzwi, co określa się mianem „śledzenia na ogonie”. Często prawowity użytkownik przytrzyma drzwi intruzowi. Ryzyko to można zminimalizować poprzez szkolenie w zakresie świadomości bezpieczeństwa wśród użytkowników.

Główne kategorie kontroli dostępu to:

- Obowiązkowa kontrola dostępu

- Uznaniowa kontrola dostępu

- Kontrola dostępu oparta na rolach

- Kontrola dostępu oparta na regułach.

Krok 1: Technologia RFID

Def: Identyfikacja radiowa (RFID) to bezprzewodowe wykorzystanie pól elektromagnetycznych do przesyłania danych w celu automatycznej identyfikacji i śledzenia znaczników dołączonych do obiektów. Tagi zawierają informacje przechowywane elektronicznie.

RFID to technologia, która wykorzystuje sprzężenie elektromagnetyczne lub elektrostatyczne w części widma elektromagnetycznego o częstotliwości radiowej (RF) w celu jednoznacznej identyfikacji obiektu, zwierzęcia lub osoby.

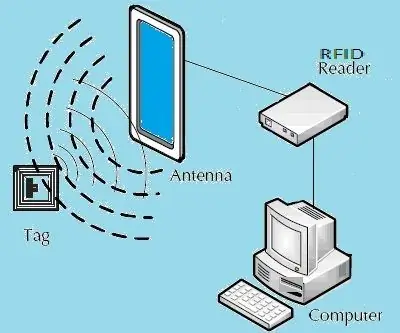

Czytnik identyfikacji radiowej (czytnik RFID) to urządzenie służące do zbierania informacji ze znacznika RFID, który służy do śledzenia poszczególnych obiektów. Fale radiowe służą do przesyłania danych z taga do czytnika.

Zastosowania RFID:

- Tagi do śledzenia zwierząt, umieszczane pod skórą, mogą być wielkości ryżu.

- Przywieszki mogą mieć kształt śruby, aby identyfikować drzewa lub drewniane przedmioty.

- W kształcie karty kredytowej do użytku w aplikacjach dostępowych.

- Etykiety antykradzieżowe z twardego plastiku przyczepiane do towarów w sklepach są również etykietami RFID.

- Wytrzymałe prostokątne transpondery o wymiarach 120 na 100 na 50 milimetrów są używane do śledzenia kontenerów transportowych lub ciężkich maszyn, ciężarówek i wagonów kolejowych.

- W laboratoriach zabezpieczonych, wejściach firmowych i budynkach użyteczności publicznej prawa dostępu muszą być kontrolowane.

Sygnał:

Sygnał jest niezbędny do wybudzenia lub aktywacji tagu i jest transmitowany przez antenę. Sam sygnał jest formą energii, którą można wykorzystać do zasilania tagu. Transponder jest częścią tagu RFID, która przekształca tę częstotliwość radiową w użyteczną moc, a także wysyła i odbiera wiadomości. Zastosowania RFID do dostępu personelu zazwyczaj wykorzystują systemy o niskiej częstotliwości, 135 KHz, do wykrywania identyfikatorów.

Wymagania dotyczące RFID:

- Czytnik, który jest podłączony (lub zintegrowany z)

- Antena wysyłająca sygnał radiowy

- Znacznik (lub transponder) zwracający sygnał z dodaną informacją.

Czytnik RFID zwykle jest podłączony do systemu komputerowego/strony trzeciej, który akceptuje (i przechowuje) zdarzenia związane z RFID i wykorzystuje te zdarzenia do wyzwalania działań. W branży bezpieczeństwa system ten może być systemem kontroli dostępu do budynku, w branży parkingowej najprawdopodobniej jest to system zarządzania parkingiem lub kontroli dostępu pojazdów. W bibliotekach może to być system zarządzania biblioteką.

Typowe problemy z RFID:

- Kolizja czytnika:

- Kolizja tagów.

Kolizja czytników występuje, gdy sygnały z dwóch lub więcej czytników nakładają się na siebie. Tag nie może odpowiadać na jednoczesne zapytania. Systemy muszą być starannie skonfigurowane, aby uniknąć tego problemu. Systemy muszą być starannie skonfigurowane, aby uniknąć tego problemu; wiele systemów korzysta z protokołu antykolizyjnego (protokół singulation). Protokoły antykolizyjne umożliwiają transmisję tagów do czytnika na zmianę.

Kolizja tagów występuje, gdy wiele tagów znajduje się na małym obszarze; ale ponieważ czas odczytu jest bardzo krótki, sprzedawcom łatwiej jest opracować systemy zapewniające, że tagi będą odpowiadać pojedynczo.

Krok 2: SPI ze schematem obwodu

Atmega328 ma wbudowany interfejs SPI służący do komunikacji z urządzeniami obsługującymi SPI, takimi jak ADC, EEPROM itp.

Komunikacja SPI

Serial Peripheral Interface (SPI) to protokół połączenia interfejsu magistrali pierwotnie uruchomiony przez firmę Motorola Corp. Do komunikacji używa czterech styków.

- SDI (szeregowe wejście danych)

- SDO (szeregowe wyjście danych),

- SCLK (zegar szeregowy)

- CS (wybór chipa)

Posiada dwa piny do przesyłania danych zwane SDI (Serial Data Input) i SDO (Serial Data Output). Pin SCLK (Serial -Clock) służy do synchronizacji transferu danych, a Master zapewnia ten zegar. Pin CS (Chip Select) jest używany przez urządzenie nadrzędne do wyboru urządzenia podrzędnego.

Urządzenia SPI mają 8-bitowe rejestry przesuwne do wysyłania i odbierania danych. Ilekroć master musi wysłać dane, umieszcza dane w rejestrze przesuwnym i generuje wymagany zegar. Ilekroć master chce odczytać dane, slave umieszcza dane w rejestrze przesuwnym, a master generuje wymagany zegar. Należy zauważyć, że SPI jest protokołem komunikacyjnym full duplex, tj. dane w rejestrach przesuwnych master i slave są wymieniane w tym samym czasie.

ATmega32 posiada wbudowany moduł SPI. Może działać jako urządzenie nadrzędne i podrzędne SPI.

Piny komunikacyjne SPI w AVR ATmega to:

- MISO (Master In Slave Out) = Master odbiera dane, a slave przesyła dane przez ten pin.

- MOSI (Master Out Slave In) = Master przesyła dane, a slave odbiera dane przez ten pin.

- SCK (Shift Clock) = Master generuje ten zegar do komunikacji, który jest używany przez urządzenie podrzędne. Tylko master może zainicjować zegar szeregowy.

- SS (Slave Select) = Master może wybrać slave przez ten pin.

Rejestratory ATmega32 R używane do konfiguracji komunikacji SPI:

- Rejestr kontrolny SPI,

- Rejestr statusu SPI i

- Rejestr danych SPI.

SPCR: Rejestr kontrolny SPI

Bit 7 - (SPIE): Bit włączenia przerwania SPI

1 = Włącz przerwanie SPI. 0 = Wyłącz przerwanie SPI. Bit 6 - (SPE): SPI Włącz bit 1 = Włącz SPI. 0 = Wyłącz SPI. Bit 5 - (DORD): Bit 1 kolejności danych = LSB przesyłany jako pierwszy. 0 = MSB transmitowane jako pierwsze. Bit 4 - (MSTR): bit 1 wyboru Master/Slave = tryb Master. 0 = Tryb Slave. Bit 3 - (CPOL): Bit wyboru polaryzacji zegara. 1 = Początek zegara od logicznego. 0 = Początek zegara od logicznego zera. Bit 2 - (CPHA): Bit wyboru fazy zegara. 1 = Próbka danych na końcowej krawędzi zegara. 0 = Próbka danych na wiodącej krawędzi zegara. Bit 1:0 -(SPR1): SPR0 Częstotliwość zegara SPI Wybierz bity

SPSR: Rejestr statusu SPI

Bit 7 - SPIF: bit flagi przerwania SPI

Ta flaga jest ustawiana po zakończeniu transferu szeregowego. Ustaw się również, gdy pin SS jest ustawiony w stanie niskim w trybie master. Może generować przerwania, gdy włączony jest bit SPIE w SPCR i przerwanie globalne. Bit 6 - WCOL: Bit flagi kolizji zapisu Ten bit jest ustawiany, gdy zapis do rejestru danych SPI ma miejsce podczas poprzedniego przesyłania danych. Bit 5:1 - Zarezerwowane bity Bit 0 - SPI2X: Bit podwójnej prędkości SPI Gdy jest ustawiony, prędkość SPI (częstotliwość SCK) zostaje podwojona.

SPDR:

Bit 7:0- Rejestr danych SPI używany do przesyłania danych między plikiem rejestru a rejestrem przesuwnym SPI.

Zapis do SPDR inicjuje transmisję danych.

Tryb mistrza:

Master zapisuje bajt danych w SPDR, zapis do SPDR rozpoczyna transmisję danych. 8-bitowe dane zaczynają przesuwać się w kierunku slave, a po całkowitym przesunięciu bajtu generator zegara SPI zatrzymuje się i ustawiany jest bit SPIF.

Tryb Slave:

Interfejs Slave SPI pozostaje w stanie uśpienia tak długo, jak pin SS jest utrzymywany w stanie wysokim przez master. Aktywuje się tylko wtedy, gdy pin SS jest niski i żądane dane są przesuwane wraz z przychodzącym zegarem SCK od mastera. I ustawia SPIF po całkowitym przesunięciu bajtu.

Krok 3: Kodowanie i implementacje

Jak na schemacie działa dobrze. Proszę podłączyć jak na schemacie.

Kody są testowane na moim komputerze.

Wszystkie te kody są pobierane z Internetu po długiej eksploracji.

To jest gorączkowe, aby znaleźć właściwy kod dla swojego modułu i oczywiście..

Miałem te same problemy z połączeniem i przebiegiem.

Po 2 tygodniach testowania wielu zestawów programów stwierdziłem, że ten zestaw kodów jest poprawny.

Moduł Arduino Nano 3.0 z CH340G USB-Serial-TTL. & sterownik jest (CH341SER.zip) dołączony do tego projektu.

To doskonały zestaw programów do realizacji tego projektu.

"SPI.h" pochodzi z domyślnej biblioteki Arduino (oprogramowania).

Biblioteka "MFRC" jest podana z rzeczywistym kodowaniem Arduino Nano…

mam nadzieję, że Ci się spodoba

Krok 4: Wyniki i wnioski

Wyniki są wyświetlane w Arduino Serial-Monitor, który jest zdolny do odczytu i zapisu danych szeregowych (do-z komputera). Nawet ty możesz używać Putty/Hyperterminala itp. również przez ustawienie szybkości transmisji, bitów startu i stopu.

Używane oprogramowanie:

- Arduino 1.0.5-r2

- CH341SER.zip dla FTDI (chip CH340G)

- Putty/Hyperterminal może być również używany do komunikacji szeregowej za pośrednictwem komputera PC

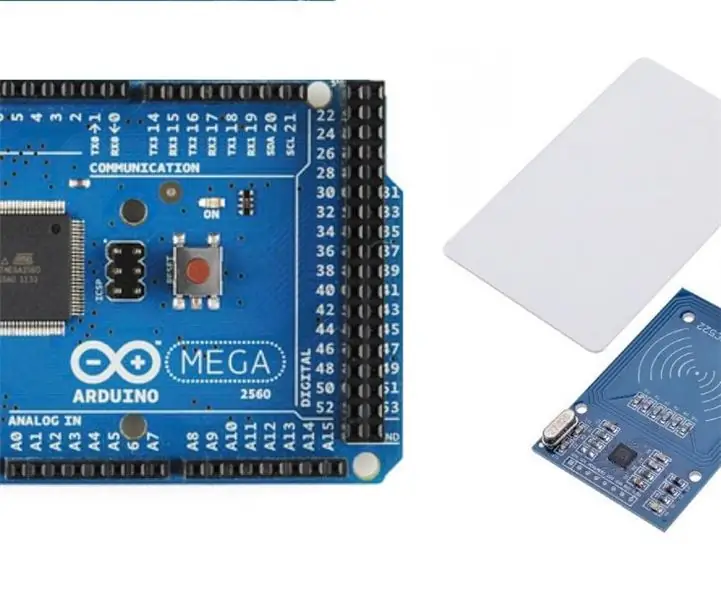

Używany sprzęt

- Moduł MFRC522 + SmartTag + breloczek - z "ebay.in"

- ARduino Nano 3.0 - z "ebay.in"

Zalecana:

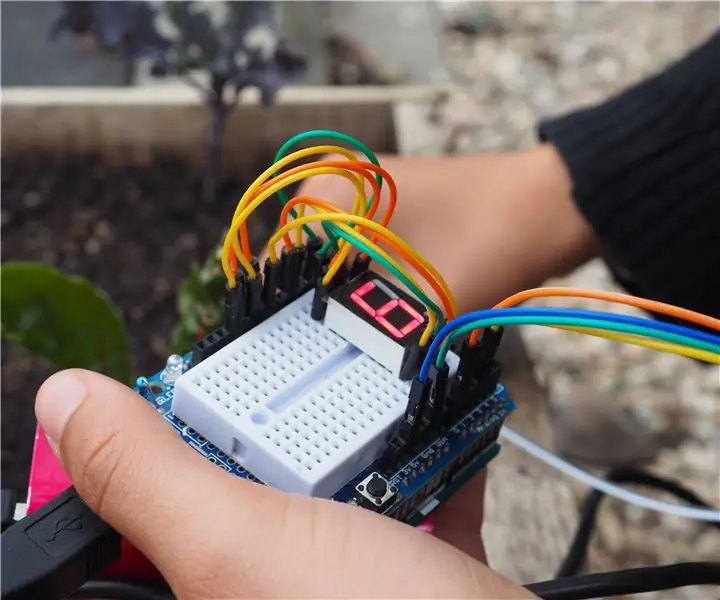

Łatwy w obsłudze czujnik wilgotności gleby 7-segmentowy wyświetlacz Arduino: 4 kroki (ze zdjęciami)

Łatwy w obsłudze czujnik wilgotności gleby 7-segmentowy wyświetlacz Arduino: Witam! Kwarantanna może być trudna. Mam szczęście, że mam małe podwórko i mnóstwo roślin w domu i to sprawiło, że pomyślałem, że mógłbym zrobić małe narzędzie, które pomoże mi dobrze się nimi opiekować, gdy tkwię w domu.Ten projekt jest prosty i funkcjonalny

Łatwy do wdrożenia interfejs użytkownika -- Wyświetlacz OLED z joystickiem i przyciskami: 6 kroków

Łatwy do wdrożenia interfejs użytkownika || Wyświetlacz OLED z joystickiem i przyciskami: Ten moduł ma wyświetlacz OLED z dwoma przyciskami, 5-kierunkowym joystickiem i 3-osiowym akcelerometrem. Jest to przydatne przy konfigurowaniu interfejsu użytkownika dla projektu. Hej, co słychać? Akarsh tutaj z CETech.Dzisiaj przyjrzymy się modułowi all-in-one, który

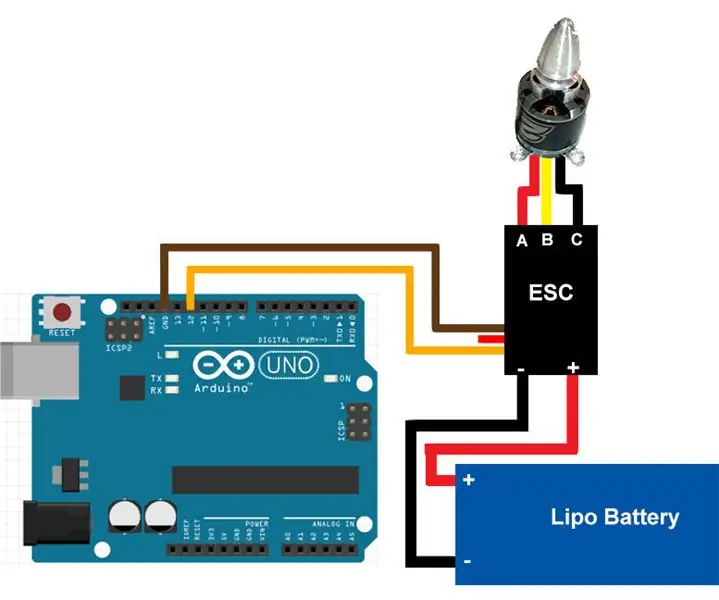

Interfejs bezszczotkowego silnika prądu stałego (BLDC) z Arduino: 4 kroki (ze zdjęciami)

Interfejs bezszczotkowego silnika prądu stałego (BLDC) z Arduino: Jest to samouczek dotyczący interfejsu i obsługi bezszczotkowego silnika prądu stałego za pomocą Arduino. Jeśli masz jakieś pytania lub komentarze, odpowiedz w komentarzach lub wyślij e-mail na adres rautmithil[at]gmail[kropka]com. Możesz również skontaktować się ze mną @mithilraut na Twitterze.Aby

Interfejs RFID-RC522 z Arduino MEGA prosty szkic: 4 kroki

Łączenie RFID-RC522 z Arduino MEGA prosty szkic: W tym samouczku pomogę ci w połączeniu RFID-RC522 z Arduino Mega 2560, aby odczytać RFID i wyświetlić dane na monitorze szeregowym. więc możesz go samodzielnie rozszerzyć. Potrzebujesz: Arduino Mega lub Arduino Uno

Łatwy interfejs muzyczny przycisku: 5 kroków (ze zdjęciami)

Interfejs muzyczny Easy Button: Ten projekt modyfikuje przycisk Easy Button firmy Staple o wartości 5 USD i niedrogą klawiaturę USB, dzięki czemu mogą być używane jako urządzenie wejściowe do występów muzycznych na żywo (lub czegokolwiek innego, co wymaga przycisku lub przełącznika nożnego). Pozwala tworzyć tanie guziki