Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:33.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

Utrata laptopa jest do bani; utrata ważnych danych i haseł jest znacznie gorsza. Oto, co robię, aby chronić moje dane.

Krok 1: Jak ważne są dane na twoim laptopie?

Kilka tygodni temu włamano się do mojego samochodu, kiedy jadłam obiad między pracą a domem. Niestety, mój komputer znajdował się w jednej ze skradzionych toreb (daj mi znać, jeśli zobaczysz ThinkPad z namalowaną na nim gigantyczną kałamarnicą!) i są szanse, że nigdy nie zostanie odzyskany. Laptop był moim podstawowym komputerem i miał wszystko: lata pracy, zdjęcia, na wpół ukończone kompozycje muzyczne, materiały dla Instruktorów (!), hasła i dane finansowe. Na szczęście wprowadziłem agresywny program tworzenia kopii zapasowych i szyfrowania haseł. Nie zgubiłem ani jednego dokumentu i nie martwię się szczególnie o kradzież tożsamości z informacji z laptopa. Istnieje mnóstwo różnych sposobów na zrobienie tego. Tak więc, jeśli moje konkretne rozwiązanie nie działa dla Ciebie, mam nadzieję, że zainspiruję Cię do znalezienia rozwiązania, które działa.

Krok 2: Nie zostawiaj laptopa w głupich miejscach

To oczywista i świetna pierwsza obrona, ale nie może być twoją jedyną obroną. Czasami po prostu nie zdajesz sobie sprawy, jak opustoszały i ciemny będzie ten parking, dopóki nie będzie za późno.

Krok 3: Regularnie i automatycznie twórz kopie zapasowe danych

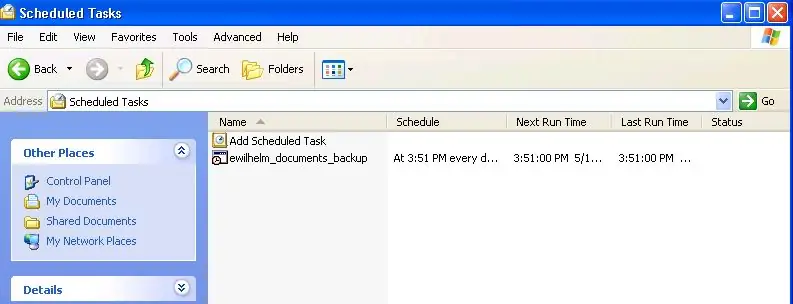

Ustaw, aby kopie zapasowe były wykonywane regularnie i automatycznie. Jeśli musisz pamiętać, aby rozpocząć tworzenie kopii zapasowej, nie będzie to priorytetem i będziesz spędzać zaskakująco dużo czasu między kopiami zapasowymi. Używam rsync do zwierciadlania moich plików na zdalnym serwerze. Możliwość ssh na zdalnym serwerze jest dobrą wskazówką, że będziesz w stanie to zrobić. Możesz także użyć rsync, aby wykonać kopię lustrzaną plików na innym komputerze w sieci lokalnej, mapując dysk sieciowy, który wymaga tylko rsync na laptopie. Jeśli to nie zadziała, sprawdź usługi internetowe. Oto link do konfiguracji rsync na komputerze z systemem Windows i konfiguracji kluczy ssh, dzięki czemu nie musisz się ręcznie logować (nie jest to całkowicie bezpieczne). Umieszczam wszystkie moje dokumenty w jednym folderze (w efekcie Moje dokumenty folder), więc jest tylko jeden folder do utworzenia kopii zapasowej. Zaplanowane zadania systemu Windows uruchamiają polecenia rsync z pliku wsadowego, odzwierciedlając ten folder codziennie i kopiując go raz w tygodniu. Dublowanie obejmuje usuwanie plików na serwerze, który usuwam na laptopie, podczas gdy kopia raz w tygodniu pozwala mi uzyskać stare pliki, które mogłem przypadkowo usunąć po opróżnieniu kosza. Mój folder zajmuje kilka koncertów, więc początkowa kopia zapasowa zajmuje trochę czasu, ale potem jest szybka, ponieważ rsync wysyła tylko zmiany. Wolę tworzyć kopie zapasowe przez sieć niż lokalnie na innym komputerze; jeśli komputer jest podłączony do sieci w domu, pracy lub w podróży, kopia zapasowa zostanie wykonana.

Krok 4: Pliki wsadowe Rsync

Oto mój plik wsadowy rsync, który uruchamia zaplanowane zadania. Usuń --delete i zmień folder po stronie serwera, aby wykonać kopię, a nie usunąć wersję. Jeśli synchronizujesz się z komputerem w sieci lokalnej, zmapuj dysk sieciowy i zastąp „www.server-location.com:backupfolder” instrukcją „/cygdrive/d”, gdzie „d” jest literą zmapowanego dysku.

Ten plik wsadowy kopiuje swoje dane wyjściowe do pliku dziennika, aby w razie potrzeby można było je przejrzeć.

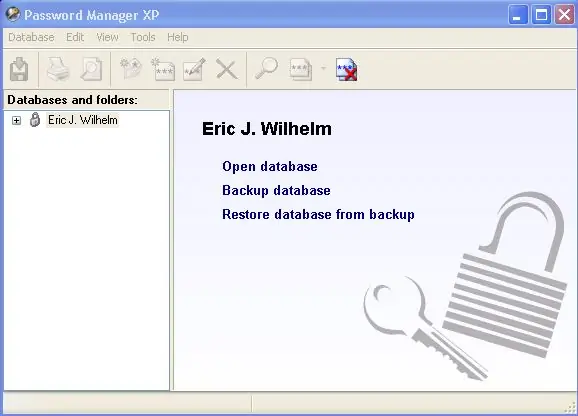

Krok 5: Zarządzaj hasłami

Używam Password Manager XP do przechowywania wrażliwych nazw użytkowników, numerów i haseł pod jednym hasłem głównym. Baza danych jest szyfrowana i automatycznie zamyka się po pewnym okresie bezczynności. Jest zsynchronizowany z innymi moimi plikami. Chociaż jest to niewygodne, nie pozwalam przeglądarce lub innym „pomocnym” asystentom zapamiętywać haseł do jakichkolwiek zdalnie wrażliwych stron internetowych, takich jak strony bankowe lub poczta e-mail. Nie zapisuj swoich haseł w zwykłym pliku tekstowym. Jeśli zarządzasz danymi innych osób, takimi jak ich numery ubezpieczenia społecznego, zachowaj szczególną ostrożność i używaj szyfrowania.

Krok 6: Rzeczy, które zrobiłbym lepiej

Nie tworzę kopii zapasowej całego dysku twardego, więc gdy zgubiłem komputer, musiałem ponownie zainstalować wszystkie programy z oryginalnych dysków i sieci. Żadne dane nie zostały utracone, ale straciłem trochę czasu na ponowną instalację i ponowną konfigurację wszystkiego.

Stałem się niechlujny i miałem trochę danych poza normalnie zsynchronizowanym folderem. Na szczęście miałem inne egzemplarze. Upewnij się, że Twoje programy nie zapisują domyślnie danych w „katalogu plików programów”; moja kopia Matlaba była szczególnie denerwująca. Moja baza danych Quicken zawiera informacje o koncie bankowym i nie jest zaszyfrowana. Jest chroniony hasłem, ale najwyraźniej możesz zapłacić Intuit, aby usunąć „zagubione” hasło. Myślę, że powinni domyślnie zaszyfrować cały plik, uniemożliwiając "odzyskiwanie". Utrata danych finansowych nie jest tak zła, jak utrata ich na rzecz kogoś innego.

Zalecana:

Jak zrobić rejestrator danych wilgotności i temperatury w czasie rzeczywistym za pomocą Arduino UNO i karty SD - Symulacja rejestratora danych DHT11 w Proteus: 5 kroków

Jak zrobić rejestrator danych wilgotności i temperatury w czasie rzeczywistym za pomocą Arduino UNO i karty SD | Symulacja rejestratora danych DHT11 w Proteus: Wstęp: cześć, tu Liono Maker, tutaj link do YouTube. Tworzymy kreatywne projekty z Arduino i pracujemy na systemach wbudowanych.Data-Logger: Rejestrator danych (również rejestrator danych lub rejestrator danych) to urządzenie elektroniczne, które rejestruje dane w czasie w

Zabezpieczenie linii papilarnych: 4 kroki

Zabezpieczenie linii papilarnych: Czy jesteś osobą zapominalską? Często zapominasz zabrać ze sobą klucze? Jeśli odpowiedź na pytanie brzmi tak. Następnie powinieneś zrobić własne pudełko zabezpieczające odciski palców !!! Odcisk twojego ja jest jedyną rzeczą na świecie. Dzięki temu nie będziesz musiał

DIY zabezpieczenie przed zwarciem (przetężeniem): 4 kroki (ze zdjęciami)

DIY Zabezpieczenie przed zwarciem (przetężeniem): W tym projekcie pokażę, jak stworzyć prosty obwód, który może przerwać przepływ prądu do obciążenia po osiągnięciu ustawionego limitu prądu. Oznacza to, że obwód może działać jako zabezpieczenie nadprądowe lub zwarciowe. Zacznijmy

Zabezpieczenie SCADA dla systemów sterowania opartych na Arduino: 5 kroków

Zabezpieczanie SCADA dla systemów sterowania opartych na Arduino: Kontrola nadzoru i akwizycji danych (SCADA) to platforma do monitorowania i zdalnego dostępu do systemów sterowania powszechnie stosowanych w wielu systemach przemysłowych, takich jak elektrownie, koleje, zakłady produkcyjne, huty, samoloty , s

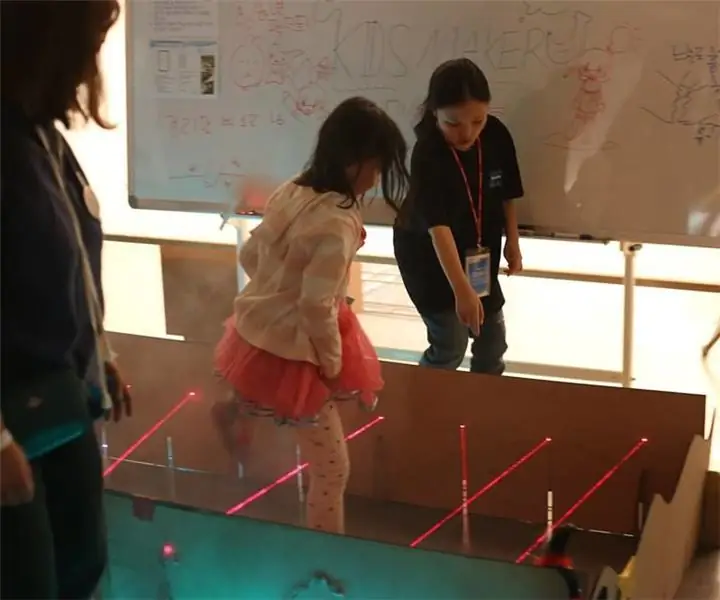

Gra Mission Impossible - zabezpieczenie laserowe: 6 kroków (ze zdjęciami)

Mission Impossible Game - Laser Security: Nazywam się sun-woo, dzieciak, który ma ruchy i spore doświadczenie około 5 lat od 6 lat. Uczestniczyłem w pierwszych targach maker w 2014 roku z moją pracą z rodzicami. Obecnie mam 11 lat i uczennicę VI klasy szkoły podstawowej