Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:33.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

W tej instrukcji pokażę, jak chronić komputer Macintosh przed złodziejami. Chociaż te techniki nie są w 100% skuteczne, zwiększają Twoje szanse na odzyskanie komputera Mac o nieskończony czynnik… Powodem, dla którego to mówię, jest to, że bez żadnej z tych technik nie masz szans na jego odzyskanie.

Kilka tygodni temu widziałem odcinek programu Dateline NBC, który relacjonował kradzieże iPodów i sposób, w jaki złapali złodziei. Zacząłem się zastanawiać, w jaki sposób mógłbym chronić własnego iPoda i komputery. Trochę wcześniejszej wiedzy i badań w Internecie ujawniły kilka świetnych technik. Niestety nic dla iPoda poza sposobem zarejestrowania numeru seryjnego. Jestem pewien, że istnieją podobne techniki, które można zastosować na komputerach z systemem Windows i Linux, ale nie jestem ich właścicielem. Zapraszam kogoś innego do opublikowania podobnej instrukcji dla tych maszyn. Nie mam żadnych powiązań z żadnym z wymienionych tutaj programów, z wyjątkiem tego, że jestem zadowolonym i płacącym klientem.

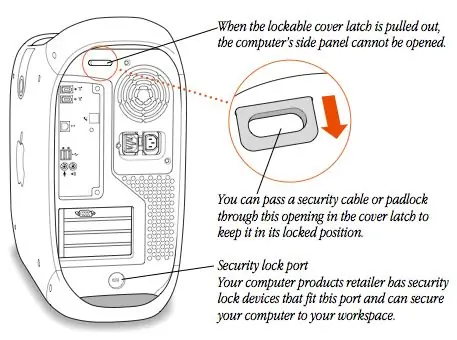

Krok 1: Zablokuj to…

Jest to prawdopodobnie jedna z najprostszych i najczęściej ignorowanych technik! Każdy komputer Mac, jaki kiedykolwiek zbudowano, zawierał specjalny otwór w obudowie przeznaczony wyłącznie do podłączenia komputera do biurka. Kable są łatwo dostępne z wielu źródeł i proste w instalacji. W wielu komputerach stacjonarnych Mac dostępny jest dodatkowy zatrzask, który uniemożliwia otwarcie panelu bocznego.

Użyj tej funkcji, jeśli nie chodzisz wszędzie z komputerem Mac. Intruz prawdopodobnie szybko się podda i zamiast tego zabierze telewizor.

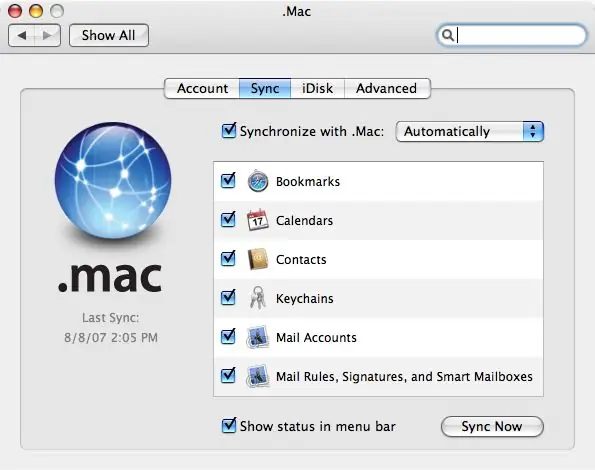

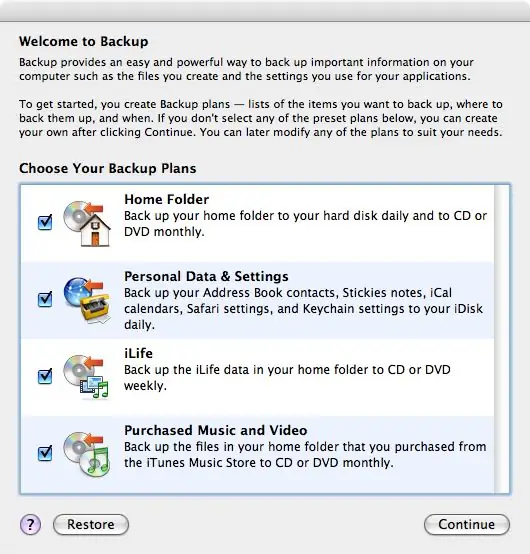

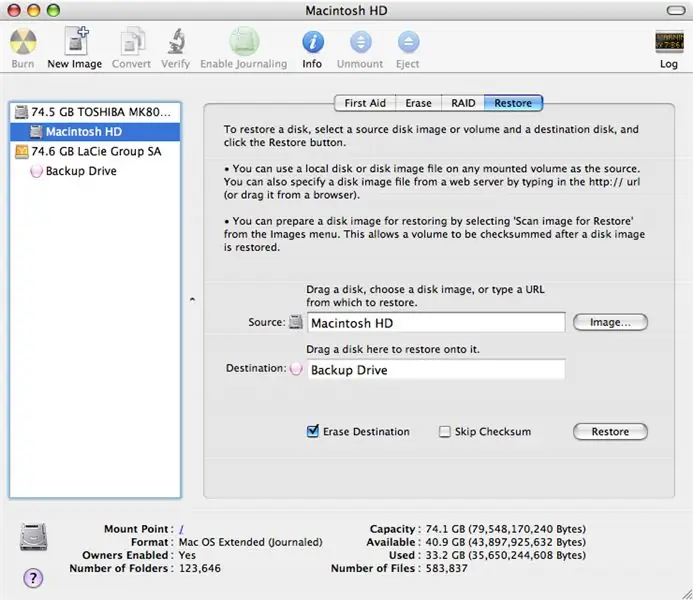

Krok 2: Utwórz kopię zapasową

Nie mogę tego wystarczająco mocno podkreślić! Utwórz kopię zapasową swoich danych! Bez względu na to, jakie środki ostrożności podejmiesz, zawsze istnieje szansa, że go nie odzyskasz, a jeśli to zrobisz, dysk będzie ugotowany. Istnieją różne techniki i poziomy, które możesz wykonać w kopii zapasowej. Najprostszym i moim zdaniem najbardziej opłacalnym jest założenie konta Dot Mac i korzystanie z funkcji Sync wraz z narzędziem Apple Backup Utility. Synchronizacja z Dot Mac zachowuje kopię wszystkich zakładek z Safari, Calanders z iCal, kontaktów z książki adresowej, pęków kluczy i informacji o koncie pocztowym na iDisk. Można to zachować również na wszystkich komputerach Mac! Kopia zapasowa będzie codziennie tworzyć kopię zapasową wszystkich ustawień osobistych na iDisk i będzie postępować zgodnie z cotygodniowym schematem tworzenia kopii zapasowych innych danych na płytach CD lub DVD. iDisk został niedawno uaktualniony do 10 GB miejsca. Warta 99 USD (zaledwie 70 USD na Amazon lub eBay). Inna technika wykorzystuje dysk zewnętrzny i Narzędzie dyskowe. Tworzy to dokładną i rozruchową kopię całego dysku twardego. Ponieważ jest to dokładny obraz „Ducha”, wszystkie Twoje Aplikacje i powiązane z nimi dane rejestracyjne są zachowywane. Aby to zrobić, zlokalizuj program Disk Utility w folderze Utilities folderu Applications i uruchom go. Wybierz dysk główny, a następnie kartę Przywróć. Przeciągnij dysk główny do pola Źródło, a dysk zapasowy do pola Miejsce docelowe. Jeśli jest to naprawdę duży dysk do tworzenia kopii zapasowych, możesz alternatywnie utworzyć obraz dysku o tym samym rozmiarze co dysk główny i użyć go jako miejsca docelowego. Jeśli zaznaczysz opcję Wymaż miejsce docelowe, dysk będzie miał taką samą nazwę i ikonę, jak dysk główny. Niesprawdzenie tego spowoduje, że wszystko, co już jest na tym dysku, pozostanie nienaruszone. Istnieją również alternatywne techniki. Niektóre drogie, a niektóre darmowe. Wszystkie są w porządku. Tylko pamiętaj, aby ich użyć!

Krok 3: Chroń swoje dane osobowe i pliki

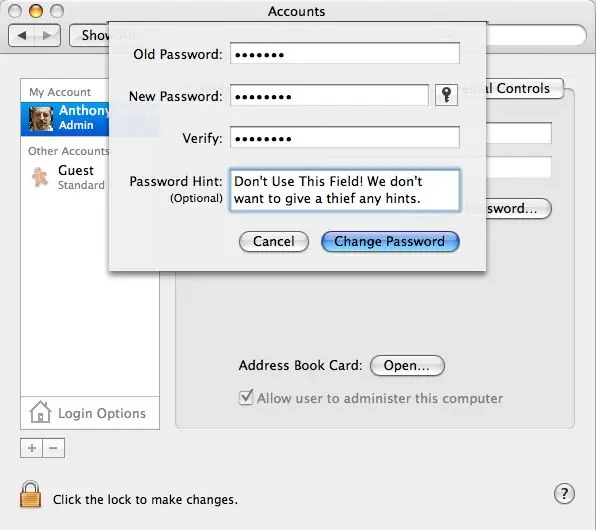

Przede wszystkim ustaw hasło (hasła) administratora na coś, co nie będzie łatwe do odgadnięcia. Powinien zawierać co najmniej jedną cyfrę oraz kombinację wielkich i małych liter. Jest to hasło, którego musisz używać regularnie, więc powinno być coś, co możesz zapamiętać.

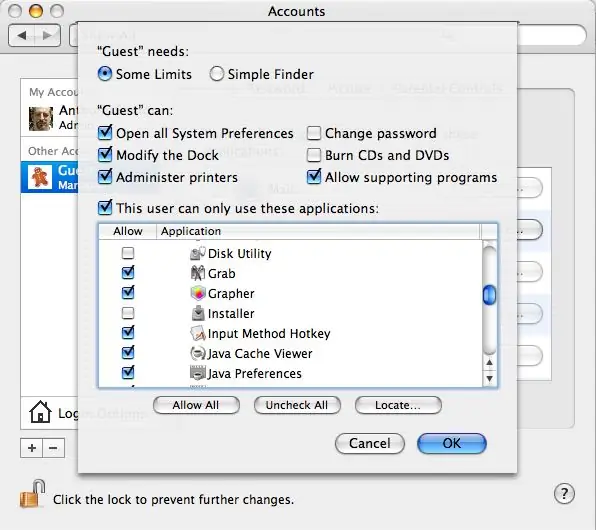

Lubię wybierać frazę i budować z niej akronim. Na przykład można wybrać „Cztery punkty i siedem lat temu”, tworząc akronim „4s&sYo”. Nie używaj jednak tego… Nie używaj też najczęściej używanego hasła „Catch22”! Teraz utwórz nowe konto „Gość” bez dostępu administracyjnego i bez hasła. Dzięki temu złodziej nie musi zbytnio się starać, aby uzyskać dostęp do innych kont. Dzięki temu kontu mają dostęp do sieci, a także do twoich gier, na co prawdopodobnie zdecydują się na początku.

Krok 4: Teraz trzymaj je przed zmianą…

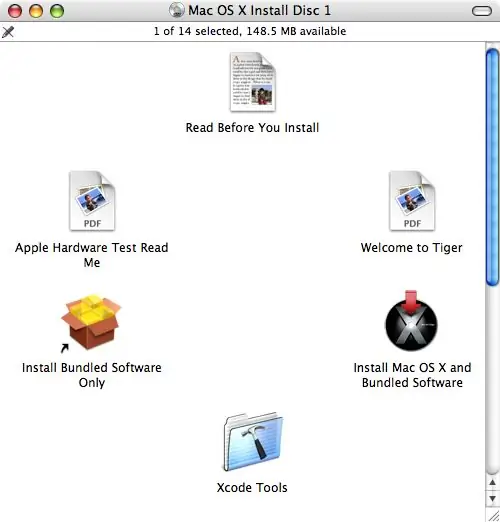

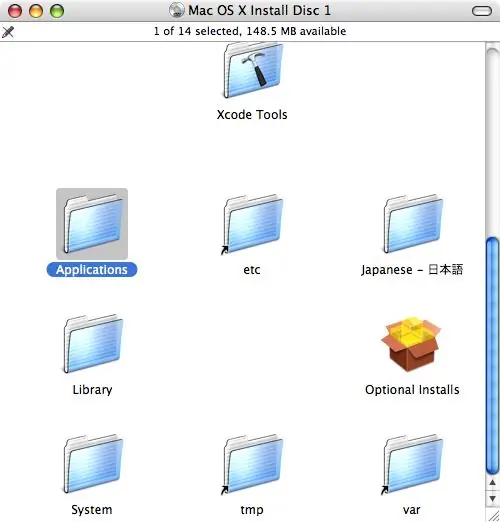

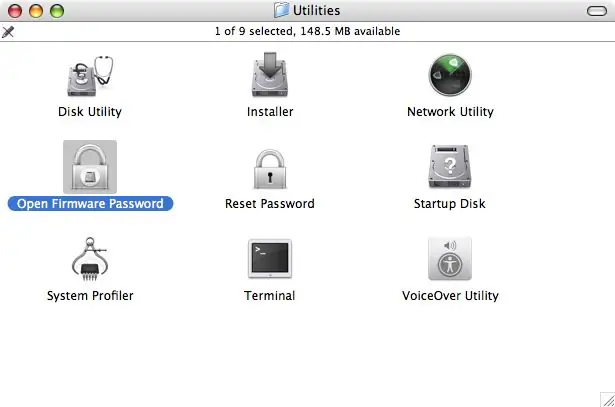

Ten proces uniemożliwia wymazanie lub wymianę dysku twardego, a także blokowanie uruchamiania z alternatywnego dysku lub dysku CD. Może to obejść doświadczony Mac Tech lub Power User, ale większość złodziei nie jest tak sprytna. Nie. Nie powiem ci, jak to zmienić, i proszę, abyś też nie publikował tych informacji. Włóż oryginalną płytę instalacyjną Mac OS X. Może to być płyta dostarczona z komputerem Macintosh lub nowsza płyta instalacyjna systemu OS X. Przewiń w dół okno płyty CD, a znajdziesz folder Aplikacje. Otwórz ten folder, a następnie otwórz w nim folder Narzędzia. Tutaj znajdziesz narzędzie o nazwie Open Firmware Password. Nie kopiuj tego narzędzia na dysk twardy! Ważne, że jest dostępny tylko z płyty CD. Śmiało i kliknij dwukrotnie aplikację, aby ją otworzyć. Użyj tutaj unikalnego hasła i przechowuj je w bezpiecznym miejscu. To hasło będzie potrzebne, jeśli kiedykolwiek będziesz musiał ponownie zainstalować lub zaktualizować system OS X za pomocą płyty CD. Będzie ona również potrzebna, jeśli korzystasz z Boot Camp lub chcesz zainstalować aktualizację oprogramowania układowego. Uwaga: chociaż nowsze komputery Mac z procesorami Intel nie korzystają z oprogramowania układowego Open Firmware, ta funkcja jest nadal dostępna w oprogramowaniu układowym komputera.

Krok 5: Użyj pilota i czujnika ruchu komputera Mac

Nowsze notebooki Mac, w tym większość komputerów Powerbook G4, iBook G4 oraz wszystkie komputery Mac Book i Mac Book Pro, zawierają czujnik ruchu, który wyłącza dysk twardy w przypadku upuszczenia komputera. Istnieje wielu wydawców Shareware, którzy stworzyli narzędzia do używania tego czujnika jako urządzenia ochronnego, uruchamiającego alarm, jeśli komputer zostanie przeniesiony. Chroni to tylko komputer, jeśli znajdujesz się w zasięgu, aby zatrzymać kradzież, zanim się zacznie. Narzędzie, którego używam, nazywa się TheftSensor. Za pomocą tego narzędzia możesz je aktywować, naciskając przycisk odtwarzania na pilocie. Po aktywacji uruchamia alarm, jeśli komputer zostanie przesunięty lub zamknięty. Zobacz nagranie wideo w akcji. Jak zauważył joejoerowley; Istnieje również narzędzie iAlertU autorstwa Slapping Turtle. To narzędzie robi to samo, co TheftSensor, ale ma dodatkowe funkcje widocznego alarmu i reakcji na naciśnięcia klawiszy i odłączenie kabla zasilającego. Zobacz załączony film tutaj: Uwaga: aby uniemożliwić użycie innego pilota do wyłączenia tego narzędzia, sparuj pilota z komputerem Mac, naciskając i przytrzymując jednocześnie przyciski Odtwórz/Wstrzymaj i Menu przez około 4 lub 5 sekund.

Krok 6: Teraz… aby to odzyskać

OK… Zrobiłeś wszystko, co w Twojej mocy, aby chronić komputer Mac w przypadku kradzieży. Teraz chcemy go odzyskać! Ta sama grupa, Orbicule, publikuje inne narzędzie UnderCover (49 USD, jednorazowa opłata), które po zgłoszeniu kradzieży monitoruje korzystanie z komputera w sieci i przekazuje wszystkie te informacje lokalnej policji oraz dostawcy usług internetowych złodzieja. Pomoże to władzom i da im motywację do złapania złodzieja i odzyskania komputera Mac! Gdy złodziej połączy się z Internetem, komputer Mac natychmiast zacznie wysyłać wiadomości e-mail zawierające informacje o IP złodzieja, zrzuty ekranu, a nawet zdjęcia złodzieja, jeśli Twój Mac ma wbudowany iSight. Jeśli władzom nie uda się schwytać złodzieja, UnderCover rozpocznie symulację błędu sprzętowego, stopniowo przyciemniając ekran, aż stanie się nieczytelny. Miejmy nadzieję, że zmusi to złodzieja do zabrania komputera do warsztatu naprawczego lub jego sprzedaży. Kiedy technik lub odbiorca dostanie komputer i połączy go z inną siecią, zostanie wyświetlony komunikat wyjaśniający, że jest to skradziony komputer i z kim się skontaktować, aby go zwrócić. Wszystko to odbywa się w tle. Złodziej nigdy się nie dowie, że jest monitorowany!

Krok 7: Nie reklamuj…

Kiedy zabierasz komputer ze sobą w podróż, zapakuj go bezpiecznie w porządny transporter. Spróbuj wybrać taki, który nie wygląda jak nośnik komputera. Przede wszystkim będziesz mniej skłonny do bycia celem złodzieja.

Korzystanie ze wszystkich tych technik nie zmniejszy szybkości ani przyjemności korzystania z komputera, ale znacznie poprawi spokój ducha. Jeśli masz jakieś dodatkowe techniki lub znasz podobne oprogramowanie, napisz komentarz! Jeśli masz komputer z systemem Windows lub Linux i znasz podobne techniki, opublikuj siostrę Instructable, aby pomóc tym użytkownikom. Dziękuję!

Zalecana:

Chroń swoje pomysły, chroń swoją pracę: 8 kroków

Chroń swoje pomysły, chroń swoją pracę: kilka dni temu straciłem dane w wyniku awarii komputera. Straciłem jeden dzień pracy.:/ Zapisuję swoje dane w chmurze, aby zapobiec uszkodzeniu dysku twardego. Używam oprogramowania do wersjonowania, aby móc przywrócić starsze wersje mojej pracy. Codziennie robię kopię zapasową.Ale tym razem ja

Kontroluj swój komputer za pomocą silnika krokowego!: 9 kroków (ze zdjęciami)

Kontroluj swój komputer za pomocą silnika krokowego!: W jednym z moich poprzednich podręczników pokazałem, jak używać silnika krokowego jako enkodera obrotowego. W tej instrukcji nauczmy się, jak możemy jej użyć do sterowania naszym komputerem. Więc bez zbędnych ceregieli, zaczynajmy

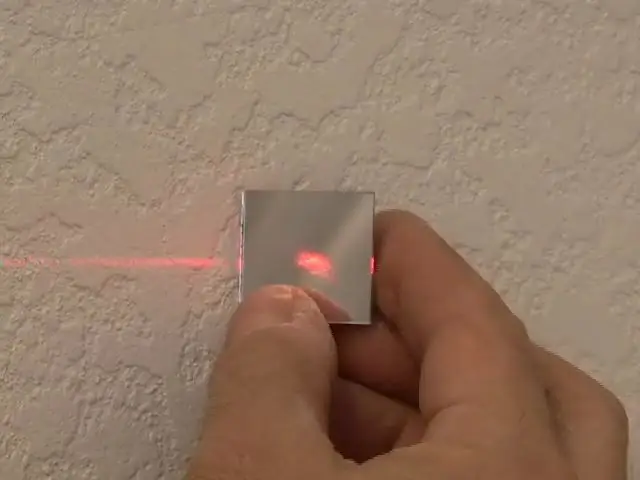

Kontroluj swój komputer za pomocą LASERA!: 5 kroków (ze zdjęciami)

Kontroluj swój komputer… za pomocą LASERA!: Czy kiedykolwiek byłeś zirytowany tym, że musisz podejść blisko komputera, gdy go używasz? Czy kiedykolwiek marzyłeś o myszy bezprzewodowej, ale nigdy jej nie kupiłeś? Cóż, oto tymczasowe rozwiązanie dla Ciebie! Pozwala to kontrolować ruch myszy

Ukryj swoje rzeczy i dane - chroń je przed światem: 8 kroków

Ukryj swoje rzeczy i dane - chroń je przed światem: piękny świat zawsze ma wiele niespodzianek. Dzielę się z wami częścią mojego doświadczenia, aby zapewnić bezpieczeństwo sobie i moim rzeczom. Mam nadzieję, że ci to pomoże

Chroń swój dom za pomocą wiązki laserowej!: 7 kroków (ze zdjęciami)

Chroń swój dom za pomocą wiązek laserowych !: Oto łatwy do wykonania i potężny laserowy system alarmowy, który może chronić cały dom, wewnątrz lub na zewnątrz! Inspiracją do tego projektu był Brad Graham & Kathy McGowan. Obejrzyj film, aby uzyskać szczegółowe informacje i wyniki testu. Będziesz zachwycony