Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:34.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

Cóż, możesz się zastanawiać, czym do diabła jest Truecrypt? Cóż, Truecrypt to program, który pozwala na szyfrowanie dużej ilości danych i jest to bardzo łatwe do zrobienia. Więc podążaj dalej. Metody szyfrowania obejmują AES-256, Serpent i Twofish (kombinacja algorytmów AES i Serpent). Jeśli się zastanawiasz, Twofish jest moim ulubionym. T rue C rypt Darmowe oprogramowanie do szyfrowania dysków typu open source dla systemów Windows Vista/XP, Mac OS X i Linux Główne cechy: „Tworzy wirtualny zaszyfrowany dysk w pliku i montuje go jako prawdziwy dysk. „Szyfruje całą partycję lub urządzenie pamięci masowej, takie jak dysk flash USB lub dysk twardy”. Szyfruje partycję lub dysk, na którym jest zainstalowany system Windows (uwierzytelnianie przed uruchomieniem). the-fly) i transparentne. Zapewnia dwa poziomy prawdopodobnych możliwości zaprzeczenia, na wypadek gdyby przeciwnik zmusił cię do ujawnienia hasła: 1) Ukryty wolumen (steganografia) i ukryty system operacyjny.2) Nie można zidentyfikować żadnego wolumenu TrueCrypt (woluminów nie można różni się od danych losowych). „Algorytmy szyfrowania: AES-256, Serpent i Twofish. Tryb pracy: XTS. Dalsze informacje dotyczące funkcji oprogramowania można znaleźć w dokumentacji.

Krok 1: Truecrypt…Po prostu Google to

Cóż, albo to, albo idź tutaj. Kliknij pliki do pobrania i pobierz swoją wersję, niezależnie od tego, czy jest to Mac OS X, czy Windows. Ja sam nie polecam pobierania kodu źródłowego i jego zmiany, ponieważ jeden mały błąd spowoduje uszkodzenie całego pliku. Ale nie jestem tobą, prawda?

Krok 2: Cóż, tak. Nie, prawda

Musisz również zainstalować go na swoim komputerze, więc zainstaluj go w dowolnym miejscu. Następnie uruchom go!

Krok 3: Kiedy to uruchomisz…

Po uruchomieniu wyświetli się lista wirtualnych dysków, w których możesz umieścić swoje zaszyfrowane dane. Kliknij Utwórz wolumin, a pojawi się kreator tworzenia woluminu Truecrypt. Wybierz to, z czym czujesz się komfortowo, ale radzę ci nie wybierać jednego z pozostałych, ponieważ możesz nie wiedzieć, co robisz.

Krok 4: Teraz…Wybierz

Następnym krokiem jest wybranie miejsca zapisania pliku lub folderu. Położyłem swój na pulpicie, aby mieć do niego łatwy dostęp. Nadal możesz wybrać. Kliknięcie pliku spowoduje usunięcie jego zawartości. Więc uważaj.

Krok 5: Podaj rozmiar woluminu i opcje szyfrowania

Wypełnij te formularze. Wystarczy powiedzieć, że rozmiar woluminu dla pliku FAT nie może być mniejszy niż 275 kb, a najmniejszy rozmiar woluminu NTFS to 2829 kb. Domyślne bajty, na które jest umieszczany, to mb, więc pamiętaj, aby go zmienić, jeśli potrzebujesz kb lub gb!

Krok 6: Miej dobre hasło

Utwórz najdłuższe możliwe hasło, jakie możesz sobie wyobrazić, ponieważ inni mogą użyć brutalnego hakowania, aby włamać się do tych plików. Moim przykładem dobrego hasła jest MIT08songki1979park1116. Tego rodzaju hasła alfanumeryczne są dość trudne do złamania.

Krok 7: Teraz pomachaj myszką losowo po podkładce pod mysz

Tutaj wybierasz, czy chcesz plik FAT, czy plik NTFS. Możesz także ustawić opcję klastra, a jeśli chcesz, aby była dynamiczna. Teraz możesz poruszać myszą tak losowo, jak to możliwe, aby „zwiększyć siłę kryptograficzną swojego pliku”. Po prostu wygłupiaj się.

Krok 8: Czas zobaczyć wyniki

Teraz na moim pulpicie mam zaszyfrowany plik. Teraz kliknij prawym przyciskiem myszy, otwórz za pomocą True crypt, naciśnij wybierz plik i zamontuj plik. Następnie poprosi Cię o podanie hasła i wyświetli Twój plik. kliknij dwukrotnie na to, a następnie możesz przeczytać rzeczy w środku! Tak!

Zalecana:

Zaszyfruj swój e-mail w Gmailu!: 6 kroków (ze zdjęciami)

Zaszyfruj swój e-mail w Gmailu!: Jeśli chcesz mieć pewność, że nikt oprócz Ciebie nie może odczytać Twojego e-maila, musi być zaszyfrowany. Zdziwiłbyś się, gdy dowiedziałbyś się, kto może chcieć przeczytać Twoją wiadomość e-mail. Byłem. Jednym z najlepszych systemów szyfrowania jest szyfrowanie GPG, które jest otwartym

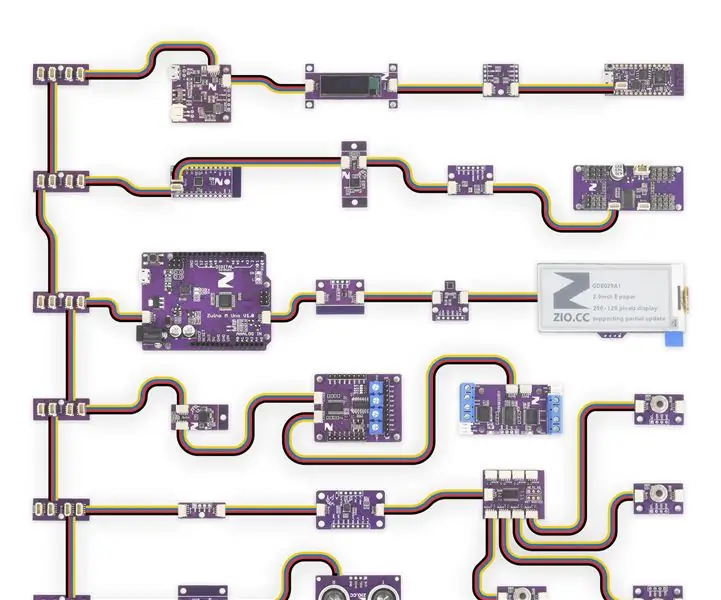

Przedstawiamy I2C z modułami Zio i Qwiic: 6 kroków

Przedstawiamy I2C z modułami Zio i Qwiic: Robin Sharma powiedział: „Niewielkie codzienne ulepszenia z biegiem czasu prowadzą do oszałamiających wyników”. Możesz pomyśleć: „Aw, kolejny post I2C?”. Cóż, z pewnością istnieją tysiące informacji, jeśli chodzi o I2C. Ale bądźcie czujni, to nie jest tylko kolejny I2C

Przedstawiamy LoRa™!: 19 kroków

Przedstawiamy LoRa™ !: LoRa™ = bezprzewodowa telemetria danych dalekiego zasięgu i odnosi się do radykalnego podejścia do dwukierunkowej bezprzewodowej modulacji danych w widmie rozproszonym VHF/UHF, które zostało niedawno opracowane & znak towarowy (™) przez Semtech - dawno ugruntowaną (1960) międzynarodową amerykańską

Ukryj swoje rzeczy i dane - chroń je przed światem: 8 kroków

Ukryj swoje rzeczy i dane - chroń je przed światem: piękny świat zawsze ma wiele niespodzianek. Dzielę się z wami częścią mojego doświadczenia, aby zapewnić bezpieczeństwo sobie i moim rzeczom. Mam nadzieję, że ci to pomoże

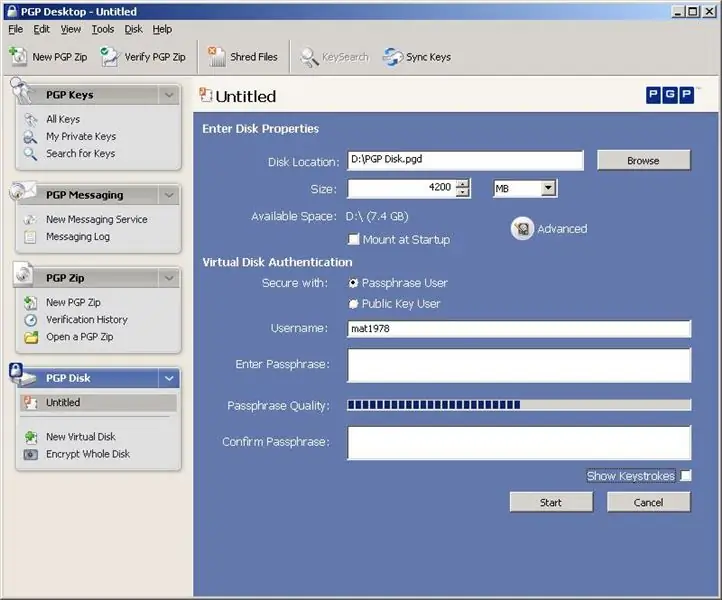

Jak zabezpieczyć zaszyfrowane dane DVD, aby zapisać swoje pliki.: 8 kroków

Jak zabezpieczyć zaszyfrowane dane DVD, aby zapisać swoje pliki.: Uważam, że jest to bardzo łatwa metoda, aby zaszyfrować DVD, bardzo dobrze zabezpieczając twoje pliki. Użyłem pulpitu PGP, aby zrobić ZASZYFROWANY STEROWNIK WIRTUALNY (EVD). Uwaga: Pulpit PGP nie jest darmowe oprogramowanie, które musisz kupić tech-piersrsr Po zainstalowaniu