Spisu treści:

- Krok 1: ZAINSTALUJ KALI LINUX

- Krok 2:

- Krok 3:

- Krok 4:

- Krok 5:

- Krok 6:

- Krok 7:

- Krok 8:

- Krok 9:

- Krok 10:

- Krok 11:

- Krok 12:

- Krok 13:

- Krok 14:

- Krok 15:

- Krok 16:

- Krok 17:

- Krok 18:

- Krok 19:

- Krok 20:

- Krok 21:

- Krok 22:

- Krok 23:

- Krok 24:

- Krok 25:

- Krok 26:

- Krok 27:

- Krok 28:

- Krok 29:

- Krok 30: ROZPOCZĘCIE HAKOWANIA!!!!!!!

- Krok 31:

- Krok 32:

- Krok 33:

- Krok 34:

- Krok 35:

- Krok 36:

- Krok 37:

- Krok 38:

- Krok 39:

- Krok 40:

- Krok 41:

- Krok 42:

- Krok 43:

- Krok 44:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:27.

- Ostatnio zmodyfikowany 2025-06-01 06:10.

Kali Linux może być używany do wielu rzeczy, ale prawdopodobnie jest najlepiej znany ze swojej zdolności do testów penetracyjnych lub „hackowania” sieci WPA i WPA2. Istnieją setki aplikacji Windows, które twierdzą, że mogą włamać się do WPA; nie bierz ich! To tylko oszustwa wykorzystywane przez profesjonalnych hakerów, aby zwabić początkujących lub niedoszłych hakerów, aby sami zostali zhakowani. Jest tylko jeden sposób, w jaki hakerzy dostają się do twojej sieci, a jest to system operacyjny oparty na Linuksie, karta bezprzewodowa obsługująca tryb monitorowania i aircrack-ng lub podobny. Pamiętaj również, że nawet przy użyciu tych narzędzi pękanie Wi-Fi nie jest przeznaczone dla początkujących. Zabawa z nim wymaga podstawowej wiedzy na temat działania uwierzytelniania WPA oraz umiarkowanej znajomości Kali Linux i jego narzędzi, więc każdy haker, który uzyska dostęp do Twojej sieci, prawdopodobnie nie jest początkującym.

UWAGA*UŻYJ TEGO ZA ZGODĄ INNYCH WIFI, W KTÓRYM TESTUJESZ TEN TEST

UŻYWAJ GO NA WŁASNE RYZYKO!!

Krok 1: ZAINSTALUJ KALI LINUX

Najpierw musimy pobrać Kali z https://kali.org/downloads/. Jeśli masz komputer z obsługą 64-bitową (tak jak ja), prawdopodobnie będziesz potrzebować 64-bitowej wersji Kali ze względu na wydajność. Rozwiń menu rozwijane, aby znaleźć potrzebną wersję. Wybierz wersję 64-bitową TYLKO, jeśli masz komputer 64-bitowy.

Krok 2:

Jeśli nie masz programu torrentowego, kliknij „ISO” obok odpowiedniej wersji Kali i wybierz „Zapisz”, gdy w przeglądarce pojawi się powiadomienie o pobraniu, i zapisz je w łatwej do zapamiętania lokalizacji. program torrent, to bardzo polecam korzystanie z opcji torrent, ponieważ jest znacznie szybsza. Kliknij „Torrent” obok odpowiedniej wersji Kali i zapisz plik „.torrent” w łatwej do zapamiętania/dostępnej lokalizacji. Teraz otwórz swój program Torrent (ja używam uTorrent), kliknij „Dodaj nowy torrent”, wybierz „.torrent” i wybierz odpowiednie opcje, aby go pobrać. Teraz poczekaj, aż Kali się pobierze, może to potrwać kilka godzin, w zależności od szybkości Internetu.

Krok 3:

Po zakończeniu pobierania Kali otwórz VMware Player i kliknij Utwórz nową wirtualną MASZYNĘ.

Krok 4:

W oknie, które zostanie otwarte, wybierz Plik obrazu dysku instalacyjnego (iso), przejdź do lokalizacji i wybierz właśnie pobrany plik ISO Kali Linux.

Krok 5:

W następnym kroku wybierz nazwę maszyny wirtualnej. Na potrzeby tego samouczka nazwę go Tutorial Kali. Musisz również wybrać dla niego lokalizację, polecam utworzenie folderu o nazwie „Maszyny wirtualne” w Moich Dokumentach. Następnie kliknij Dalej.

Krok 6:

W następnym kroku musisz wybrać maksymalny rozmiar dla Kali. Polecam zrobić co najmniej 30 GB, ponieważ Kali ma tendencję do rozszerzania się z czasem. Po wprowadzeniu żądanej wartości (nie mniej niż 20 GB) zmień następną opcję na Przechowuj dysk wirtualny jako pojedynczy plik i kliknij Dalej.

Krok 7:

W następnym oknie musimy dostosować niektóre ustawienia sprzętu, więc kliknij przycisk Dostosuj sprzęt….

Krok 8:

Zostanie wyświetlone okno Sprzęt. Wybierz Pamięć w lewym okienku okna i przesuń suwak po prawej stronie do co najmniej 512 MB*. Ponieważ na moim komputerze mam 8 GB pamięci RAM, zamierzam umieścić ją na 2 GB (2000 Mb). *Uwaga, powinieneś dać maszynie wirtualnej maksymalnie połowę pamięci RAM zainstalowanej na twoim komputerze. Jeśli twój komputer ma 4 GB pamięci RAM, maksymalna wartość, do której chcesz go przesunąć, to 2 GB. Jeśli twój komputer ma 8 GB, możesz przejść do maks. 4 GB itd.

Teraz podświetl Procesory w lewym okienku. Ta opcja naprawdę zależy od twojego komputera, jeśli masz wiele procesorów, możesz wybrać dwa lub więcej. Jeśli masz zwykły komputer, z dwoma lub mniej, sugeruję pozostawienie tej liczby na jednym.

Idąc dalej, kliknij Karta sieciowa w lewym okienku. Po prawej stronie przesuń kropkę do opcji Bridged (góra). Teraz kliknij przycisk Konfiguruj adaptery.

W małym oknie, które się pojawi, odznacz wszystkie pola oprócz tego obok zwykłej karty sieciowej i naciśnij OK.

Możesz teraz kliknąć Zamknij na dole okna Sprzęt, a następnie kliknąć Zakończ w kreatorze

Krok 9:

Po kliknięciu przycisku Zakończ okno zostanie zamknięte, a nowy plik maszyny wirtualnej zostanie dodany do biblioteki VM. Teraz wystarczy uruchomić Kali i zainstalować! Aby to zrobić, zaznacz nazwę nowo utworzonej maszyny wirtualnej, klikając ją, a następnie kliknij Odtwórz maszynę wirtualną w prawym okienku

Krok 10:

W menu startowym użyj klawiszy strzałek, aby przewinąć w dół do instalacji graficznej i naciśnij Enter.

Krok 11:

Na następnym ekranie zostaniesz poproszony o wybranie preferowanego języka, możesz użyć myszy, aby go wybrać, a następnie kliknąć Kontynuuj.

Krok 12:

Na następnym ekranie wybierz swoją lokalizację i naciśnij Kontynuuj.

Teraz poprosi Cię o standardową mapę klawiszy. Jeśli używasz standardowej amerykańskiej klawiatury angielskiej, po prostu kliknij przycisk Kontynuuj.

Krok 13:

Poczekaj, aż Kali zakończy wykrywanie sprzętu na twoim komputerze. W tym czasie może pojawić się następujący ekran:

Krok 14:

Po prostu naciśnij Kontynuuj i wybierz Nie konfiguruj sieci w tym czasie na następnym ekranie.

Krok 15:

Zostaniesz teraz poproszony o podanie nazwy hosta, która jest trochę jak nazwa komputera. Możesz wpisać cokolwiek chcesz lub po prostu zostawić to jako kali. Kiedy skończysz, naciśnij Kontynuuj.

Krok 16:

Kali poprosi teraz o podanie hasła do konta root (głównego). Upewnij się, że łatwo zapamiętasz to hasło, jeśli je zapomnisz, będziesz musiał ponownie zainstalować Kali. Naciśnij Kontynuuj po wprowadzeniu i ponownym wprowadzeniu wybranego hasła.

Krok 17:

Następny krok poprosi Cię o strefę czasową, wybierz ją i kliknij Kontynuuj.

Krok 18:

Poczekaj, aż Kali wykryje partycje dysku. Gdy pojawi się następny krok, wybierz Guided - użyj całego dysku. (zazwyczaj jest to najlepsza opcja), a następnie kliknij przycisk Kontynuuj.

Krok 19:

Instalator potwierdzi teraz, że chcesz użyć tej partycji. Hit Kontynuuj

Pojawi się jeszcze jedno pytanie dotyczące partycji. Wybierz opcję, która mówi Wszystkie pliki na jednej partycji i naciśnij Kontynuuj.

Krok 20:

Potwierdź, że chcesz wprowadzić te zmiany, wybierając opcję Zakończ partycjonowanie i zapisz zmiany na dysku. Następnie naciśnij Kontynuuj.

Krok 21:

Ostatnie pytanie! Potwierdź, że naprawdę chcesz wprowadzić te zmiany, przesuwając kropkę na Tak i naciskając Kontynuuj.

Krok 22:

W porządku, Kali zakończył instalację i teraz pojawia się okno z pytaniem o dublowanie sieciowe. Możesz po prostu wybrać Nie i nacisnąć Kontynuuj.

Krok 23:

Po kilku minutach instalator zapyta, czy chcesz zainstalować program ładujący GRUB. Kliknij Tak i kontynuuj.

Krok 24:

Po ponownym uruchomieniu i wyświetleniu ekranu "logowania", kliknij "Inne …

Krok 25:

Wpisz nazwę użytkownika w polu i naciśnij Enter lub kliknij "Zaloguj się",

Krok 26:

Na następnym ekranie wpisz utworzone wcześniej hasło i naciśnij Enter lub ponownie kliknij "Zaloguj się".

Krok 27:

Jeśli wpiszesz niepoprawne hasło/nazwę użytkownika, otrzymasz tę wiadomość

Krok 28:

Po prostu spróbuj ponownie i pamiętaj, aby użyć utworzonego wcześniej hasła.

Krok 29:

TERAZ ZAINSTALOWAŁEŚ KALI LINUX WOW:):):):).

Krok 30: ROZPOCZĘCIE HAKOWANIA!!!!!!!

Uruchom Kali Linux i zaloguj się, najlepiej jako root.

Krok 31:

Podłącz adapter bezprzewodowy z możliwością wstrzykiwania (chyba, że obsługuje go karta komputera). Jeśli używasz Kali w VMware, być może będziesz musiał podłączyć kartę za pomocą ikony w menu urządzenia.

Krok 32:

Odłącz się od wszystkich sieci bezprzewodowych, otwórz terminal i wpisz airmon-ng

Spowoduje to wyświetlenie listy wszystkich kart bezprzewodowych, które obsługują tryb monitorowania (nie wstrzykiwania). Jeśli na liście nie ma żadnych kart, spróbuj odłączyć i ponownie podłączyć kartę i sprawdzić, czy obsługuje tryb monitora. Możesz sprawdzić, czy karta obsługuje tryb monitora, wpisując ifconfig w innym terminalu, jeśli karta jest wymieniona w ifconfig, ale nie pojawia się w airmon-ng, to karta jej nie obsługuje. Widać tutaj, że moja karta obsługuje tryb monitora i jest wymieniona jako wlan0.

Krok 33:

Wpisz airmon-ng start, a następnie interfejs Twojej karty bezprzewodowej. mój to wlan0, więc moje polecenie byłoby: airmon-ng start wlan0

Komunikat „(tryb monitorowania włączony)” oznacza, że karta została pomyślnie przełączona w tryb monitorowania. Zwróć uwagę na nazwę nowego interfejsu monitora, mon0.

EDYCJA: Błąd wykryty niedawno w Kali Linux powoduje, że airmon-ng ustawia kanał jako stały „-1”, gdy po raz pierwszy włączasz mon0. Jeśli pojawi się ten błąd lub po prostu nie chcesz ryzykować, wykonaj następujące kroki po włączeniu mon0: Wpisz: ifconfig [interfejs karty bezprzewodowej] w dół i naciśnij Enter. Zastąp [interfejs karty bezprzewodowej] nazwą interfejsu, na którym włączono mon0; prawdopodobnie nazywa się wlan0. Uniemożliwia to karcie bezprzewodowej łączenie się z Internetem, umożliwiając jej skupienie się na trybie monitora. Po wyłączeniu mon0 (zakończeniu sekcji bezprzewodowej samouczka), musisz włączyć wlan0 (lub nazwę interfejsu bezprzewodowego), wpisując: ifconfig [interfejs karty bezprzewodowej] w górę i naciskając Enter.

Krok 34:

Wpisz airodump-ng, a następnie nazwę nowego interfejsu monitora, prawdopodobnie mon0

Jeśli pojawi się błąd „fixed channel -1”, zobacz sekcję Edycja powyżej.

Krok 35:

Airodump wyświetli teraz listę wszystkich sieci bezprzewodowych w Twojej okolicy i wiele przydatnych informacji na ich temat. Zlokalizuj swoją sieć lub sieć, w której masz uprawnienia do testów penetracyjnych. Gdy zauważysz swoją sieć na stale zapełnianej liście, naciśnij Ctrl + C na klawiaturze, aby zatrzymać proces. Zwróć uwagę na kanał swojej sieci docelowej.

Krok 36:

Skopiuj BSSID sieci docelowej

Teraz wpisz to polecenie: airodump-ng -c [kanał] --bssid [bssid] -w /root/Desktop/ [interfejs monitora] Zastąp [kanał] kanałem sieci docelowej. Wklej BSSID sieci w miejscu [bssid] i zastąp [interfejs monitora] nazwą interfejsu obsługującego monitor (mon0).

Kompletne polecenie powinno wyglądać tak: airodump-ng -c 10 --bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/ mon0

Teraz naciśnij enter.

Krok 37:

Airodump z teraz monitoruje tylko sieć docelową, co pozwala nam uchwycić bardziej szczegółowe informacje na jej temat. To, co tak naprawdę teraz robimy, to czekanie, aż urządzenie połączy się lub ponownie połączy z siecią, zmuszając router do wysłania czterokierunkowego uścisku dłoni, który musimy przechwycić, aby złamać hasło. Ponadto na pulpicie powinny pojawić się cztery pliki, w tym miejscu uścisk dłoni zostanie zapisany po przechwyceniu, więc nie usuwaj ich! Ale tak naprawdę nie będziemy czekać, aż urządzenie się połączy, nie, nie to robią niecierpliwi hakerzy. Właściwie użyjemy innego fajnego narzędzia, które należy do pakietu aireplay-ng, aby przyspieszyć ten proces. Zamiast czekać, aż urządzenie się połączy, hakerzy używają tego narzędzia, aby zmusić urządzenie do ponownego połączenia, wysyłając pakiety deauthentication (deauth) do urządzenia, co sprawia, że myśli, że musi ponownie połączyć się z routerem. Oczywiście, aby to narzędzie działało, najpierw musi być ktoś inny podłączony do sieci, więc obserwuj airodump-ng i poczekaj, aż pojawi się klient. To może zająć dużo czasu lub może minąć tylko sekunda, zanim pojawi się pierwszy. Jeśli żaden nie pojawi się po długim oczekiwaniu, sieć może być w tej chwili pusta lub jesteś zbyt daleko od sieci.

Na tym zdjęciu widać, że w naszej sieci pojawił się klient, co pozwala nam rozpocząć kolejny krok.

Krok 38:

pozostaw uruchomioną airodump-ng i otwórz drugi terminal. W tym terminalu wpisz to polecenie:aireplay-ng -0 2 -a [bssid routera] -c [identyfikator bssid klienta] mon0 -0 to skrót do trybu deauth, a 2 to liczba pakietów deauth do wysłania. -a wskazuje bssid punktu dostępowego (routera), zamień [bssid routera] na BSSID sieci docelowej, czyli w moim przypadku 00:14:BF:E0:E8:D5. -c wskazuje BSSID klienta, zanotowany na poprzednim obrazku. Zastąp [client bssid] identyfikatorem BSSID podłączonego klienta, będzie to widoczne w sekcji „STATION”. I oczywiście mon0 oznacza jedynie interfejs monitora, zmień go, jeśli twój jest inny. Moje kompletne polecenie wygląda tak: aireplay-ng -0 2 -a 00:14:BF:E0:E8:D5 -c 4C:EB:42:59:DE:31 mon0

Krok 39:

Po naciśnięciu Enter zobaczysz, że aireplay-ng wysyła pakiety, a po chwili powinieneś zobaczyć ten komunikat na ekranie airodump-ng!

Krok 40:

Oznacza to, że uścisk dłoni został przechwycony, hasło w takiej czy innej formie jest w rękach hakera. Możesz zamknąć terminal aireplay-ng i nacisnąć Ctrl + C na terminalu airodump-ng, aby zatrzymać monitorowanie sieci, ale nie zamykaj go jeszcze na wypadek, gdybyś później potrzebował niektórych informacji.

Krok 41:

To kończy zewnętrzną część tego samouczka. Od teraz proces odbywa się wyłącznie między komputerem a tymi czterema plikami na pulpicie. Właściwie ten.cap, to jest ważne. Otwórz nowy Terminal i wpisz to polecenie: aircrack-ng -a2 -b [router bssid] -w [ścieżka do listy słów] /root/Desktop/*.cap -a to metoda, której aircrack użyje do złamania uścisku dłoni, 2=metoda WPA. -b oznacza bssid, zamień [router bssid] na BSSID docelowego routera, mój to 00:14:BF:E0:E8:D5. -w oznacza listę słów, zamień [ścieżka do listy słów] ścieżką do listy słów, którą pobrałeś. Mam listę słów o nazwie „wpa.txt” w folderze głównym. /root/Desktop/*.cap to ścieżka do pliku.cap zawierającego hasło, * oznacza symbol wieloznaczny w Linuksie, a ponieważ zakładam, że na pulpicie nie ma innych plików.cap, powinno to działać dobrze tak jest. Moje kompletne polecenie wygląda tak: aircrack-ng -a2 -b 00:14:BF:E0:E8:D5 -w /root/wpa.txt /root/Desktop/*.cap

Teraz naciśnij Enter

Krok 42:

Aircrack-ng rozpocznie teraz proces łamania hasła. Jednak złamie go tylko wtedy, gdy hasło znajduje się na wybranej liście słów. Czasami tak nie jest. Jeśli tak jest, możesz pogratulować właścicielowi bycia „Nieprzeniknionym”, oczywiście dopiero po wypróbowaniu każdej listy słów, której może użyć lub zrobić haker! Złamanie hasła może zająć dużo czasu w zależności od rozmiaru listy słów. Mój poszedł bardzo szybko.

Krok 43:

Hasło do naszej sieci testowej brzmiało „niezabezpieczone” i widać tutaj, że aircrack je znalazł. Jeśli znajdziesz hasło bez przyzwoitej walki, zmień hasło, jeśli to twoja sieć. Jeśli przeprowadzasz dla kogoś testy penetracyjne, powiedz mu, aby jak najszybciej zmienił hasło.

Krok 44:

Jeśli chcesz pominąć wszystkie te kroki i chcesz włamać się jednym kliknięciem! Pobierz moje narzędzie AutoWifiPassRetriever stąd - geekofrandom.blogspot.com

Zalecana:

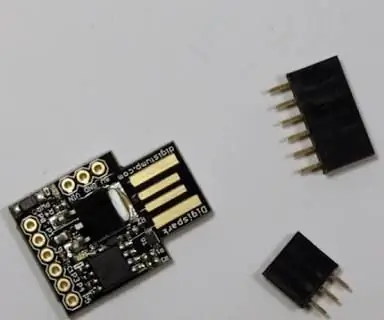

Pierwsze kroki z Digispark Attiny85 przy użyciu Arduino IDE: 4 kroki

Rozpoczęcie pracy z Digispark Attiny85 przy użyciu Arduino IDE: Digispark to oparta na Attiny85 płytka rozwojowa mikrokontrolera podobna do linii Arduino, tylko tańsza, mniejsza i nieco mniej wydajna. Z całą gamą osłon rozszerzających jego funkcjonalność i możliwością korzystania ze znanego identyfikatora Arduino

Neopixel Ws2812 Rainbow LED Glow z M5stick-C - Uruchamianie Rainbow na Neopixel Ws2812 przy użyciu M5stack M5stick C przy użyciu Arduino IDE: 5 kroków

Neopixel Ws2812 Rainbow LED Glow z M5stick-C | Uruchamianie Rainbow na Neopixel Ws2812 Używając M5stack M5stick C Używając Arduino IDE: Cześć chłopaki, w tej instrukcji dowiemy się, jak używać neopikselowych ws2812 LED lub taśmy LED lub matrycy LED lub pierścienia LED z płytką rozwojową m5stack m5stick-C z Arduino IDE i zrobimy wzór tęczy z nim

Pierwsze kroki z Stm32 przy użyciu Arduino IDE: 3 kroki

Pierwsze kroki z Stm32 przy użyciu Arduino IDE: STM32 to dość potężna i popularna płyta obsługiwana przez Arduino IDE. Aby z niej skorzystać, musisz zainstalować płyty dla stm32 w Arduino IDE, więc w tej instrukcji opowiem, jak zainstalować płyty stm32 i jak zaprogramować to

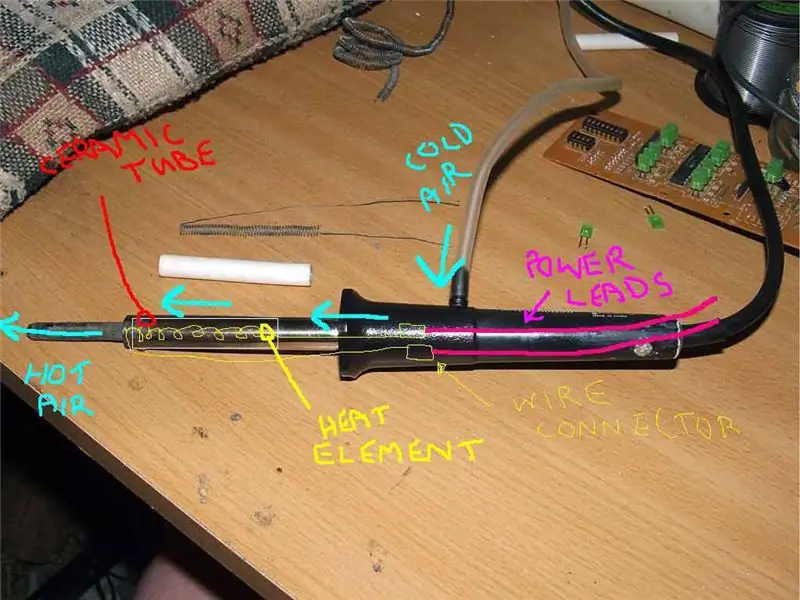

DIY lutownica na gorące powietrze przy użyciu 12-18 woltów prądu stałego przy 2-3 amperach: 18 kroków (ze zdjęciami)

DIY lutownica na gorące powietrze przy użyciu 12-18 woltów prądu stałego przy 2-3 amperach: to moja pierwsza publikacja eva artykułu o majsterkowaniu w Internecie. Więc przepraszam za literówki, protokoły itp. Poniższe instrukcje pokazują, jak zrobić PRACOWĄ lutownicę na gorące powietrze odpowiednią do WSZYSTKICH zastosowań wymagających lutowania. To lutowanie gorącym powietrzem

(Łatwe) Grafika ATI w systemie Linux przy użyciu Fglrx: 3 kroki

(Łatwe) Grafika ATI w Linuksie Korzystanie z Fglrx: OK, po zainstalowaniu Linuksa, jeśli chcesz pozbyć się dostarczonych podstawowych sterowników wideo, musisz zainstalować fglrx. fglrx to sterownik wideo dostarczany przez AMD/ATI dla kart graficznych Radeon i FireGL dla systemu Linux, a istnieje wiele innych dri