Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:30.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

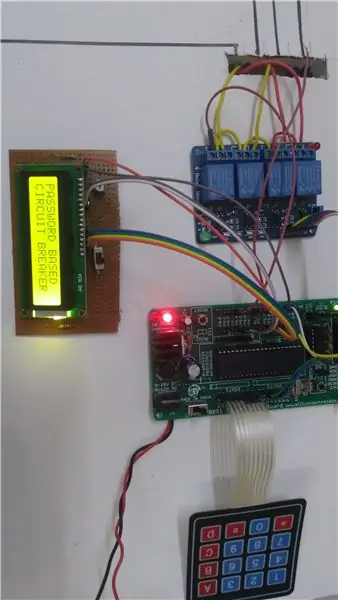

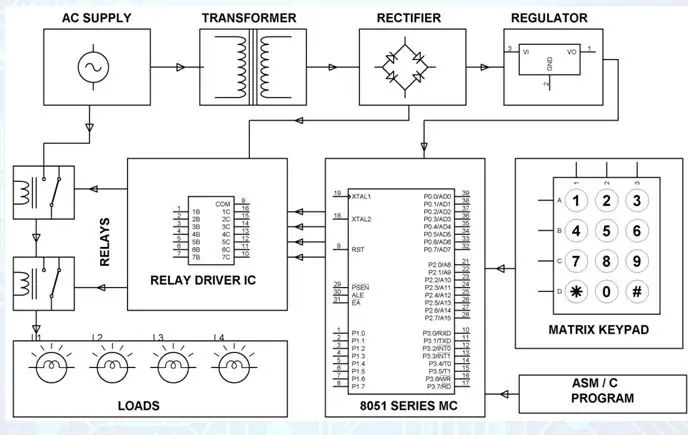

Poniższy projekt demonstruje podstawowe zastosowanie mikrokontrolera 89S52 do zarządzania różnymi obciążeniami wyjściowymi i ochrony dostępu do tych obciążeń za pomocą wbudowanego hasła, w skrócie: Password Circuit Breaker.

Krok 1: Wymagane komponenty

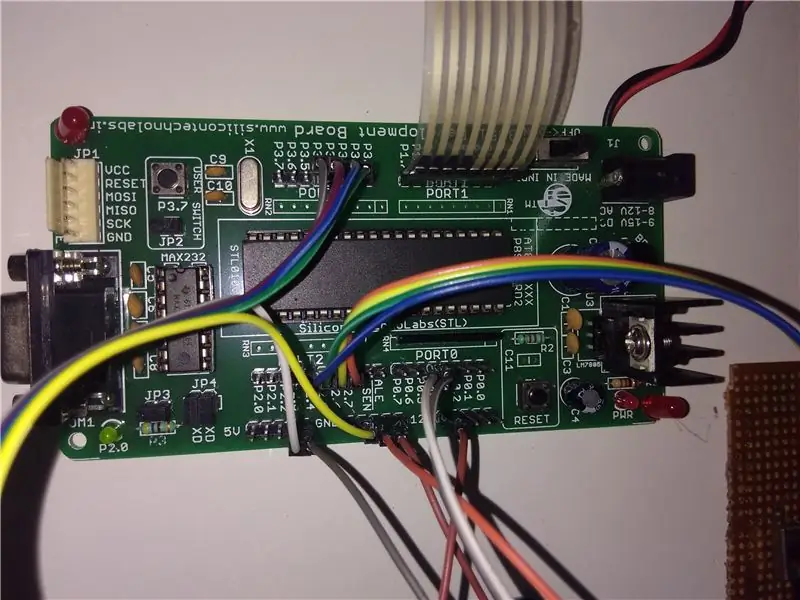

- Płytka rozwojowa 89S52

- Moduł LCD 16x2

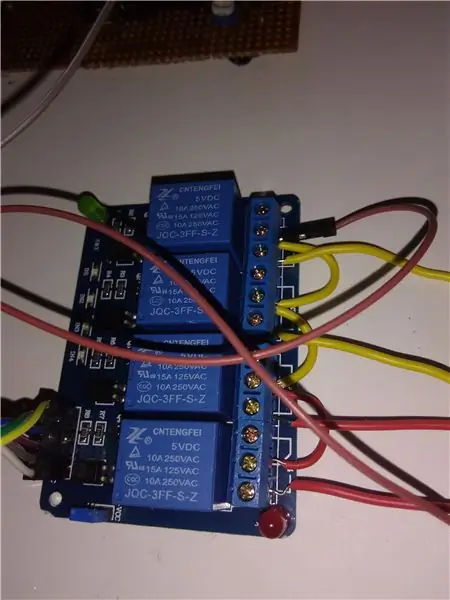

- 4-kanałowy moduł przekaźnikowy

- Klawiatura matrycowa 4x4

- Potencjometr

- Przewody połączeniowe

- Przewody przewodzące

- Akumulator 12V (zasilanie)

- Drewniana rama

- Arkusz styropianu

Teraz, jeśli wolisz, aby obciążenie było wyjściem DC, potrzebujesz następujących komponentów:

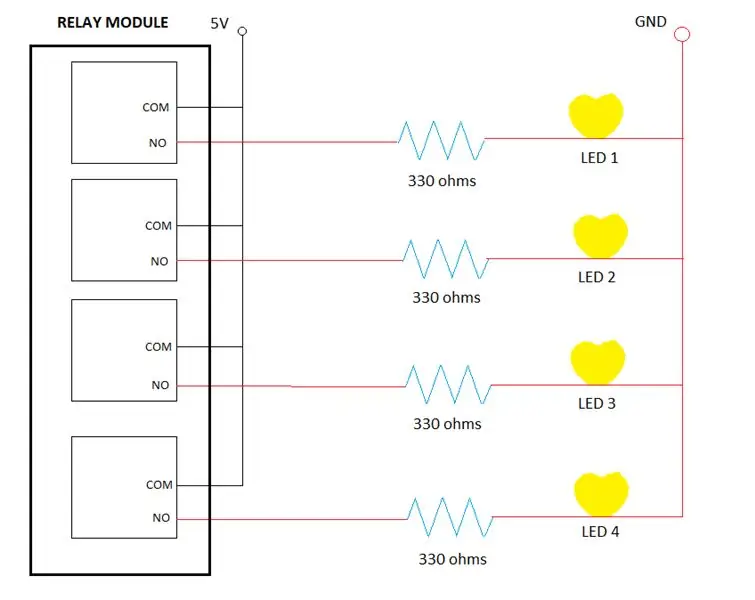

- 4 diody LED (zachowaj dodatki do testów)

- Rezystory 330 omów

Lub jeśli wolisz źródło prądu przemiennego w terminalu ładowania, będziesz potrzebować:

- 4 żarówki AC (wraz z gniazdami)

- Adapter

Uwaga: Jeśli chcesz, aby Twój projekt był trochę bardziej geekowy, możesz stworzyć własny adapter za pomocą transformatora i prostownika. Wygoogluj to.

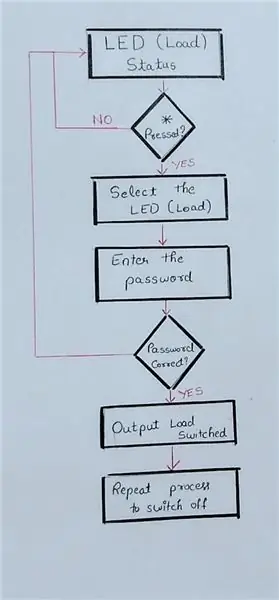

Krok 2: Mapa myśli || Schemat przepływu

Nasza mapa myśli zapewnia uogólnione wyobrażenie różnych aspektów tematu, takich jak jego kluczowe problemy i rozwiązania, wymagane rekwizyty itp.

Schemat blokowy pokazuje krok po kroku informacje o tym, jak cały system będzie się rozwijał.

Krok 3: Schemat obwodu elektrycznego

W naszym projekcie wykorzystaliśmy zasilanie DC do aktywacji obciążenia. Możesz też użyć wejścia AC!

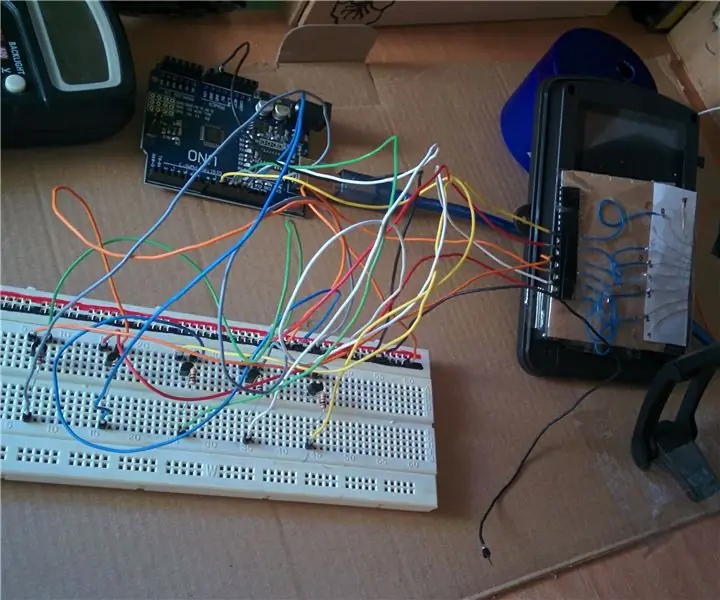

Krok 4: Konfiguracja pinów

Oto jak konfiguracja pinów została ustawiona na programowalnej płytce z różnymi komponentami.

P1.0 - P1.7 = Macierz klawiatury

P3.1 - P3.4 = Wejście przekaźnikowe (IN1, IN2, IN3, IN4) [piny VCC i GND do pinów 5V i GND na płycie]

P2.4 - P2.7 = wejście linii danych LCD

P0.4 - P0.5 = RS i port odczytu/zapisu wyświetlacza LCD

Uwaga: Tutaj wykonaliśmy 4-bitową transmisję danych na lcd, aby ułatwić kodowanie.

Krok 5: Okablowanie przekaźnika

Upewnij się, że wszystkie wspólne zaciski są ze sobą połączone. Port COM zostanie podłączony do pinu 5V płytki rozwojowej.

Następnie wszystkie zaciski NO zostaną podane do odpowiednich obciążeń (w naszym przypadku diody LED).

UWAGA: Należy upewnić się, że maksymalny prąd płynący przez diody nie powinien przekraczać 15mA.

Czyli tutaj przy zasilaniu 5V i prądzie 15mA znamy V=I*R.

Dlatego wymagamy rezystancji R=330 (omów)

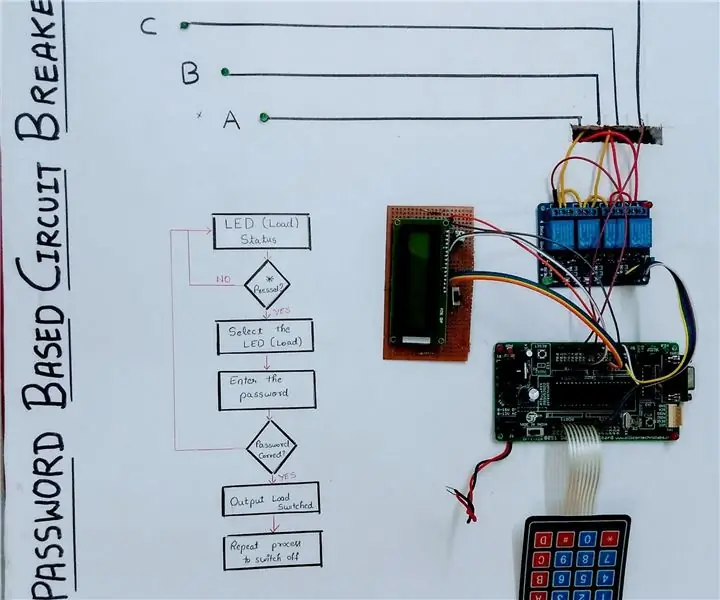

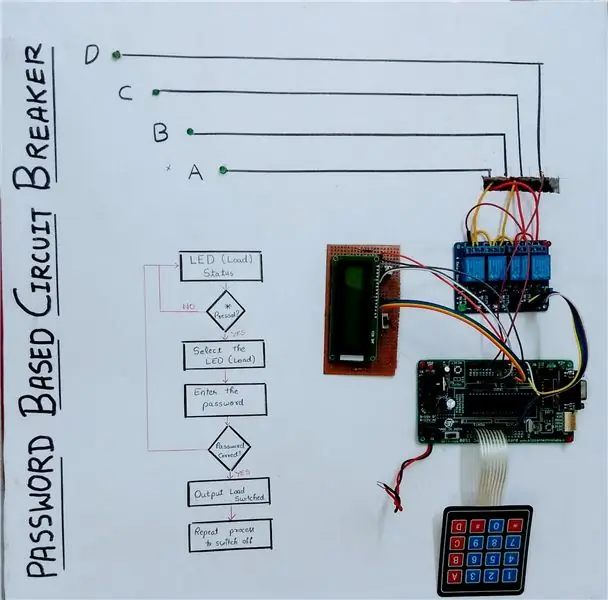

Krok 6: Końcowa konfiguracja

Po wykonaniu kompletnego okablowania następnym krokiem jest właściwe umieszczenie instalacji

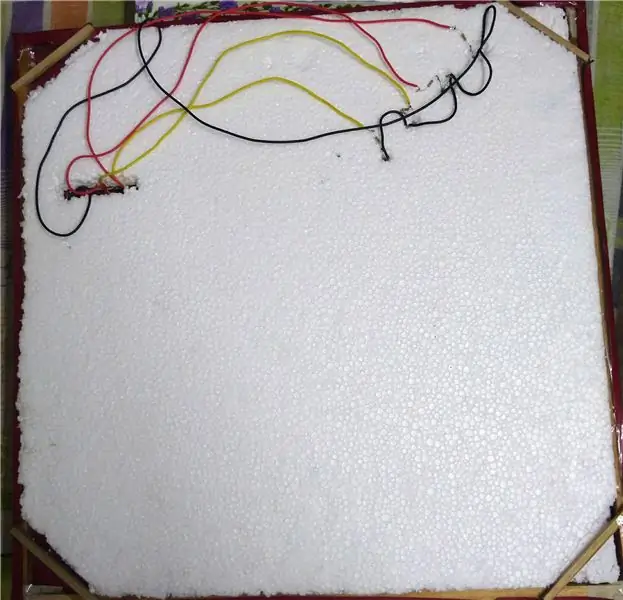

Tutaj zaprojektowaliśmy drewnianą ramę, taką płytę styropianu można było zamocować tuż pod nią.

Następnie przykryj górną część ramki białą kartką papieru wykresowego, aby uzyskać odpowiednią prezentację.

Na koniec przymocuj wszystkie elementy od góry za pomocą kołków, które przebiją styropian.

Zalecana:

Zamienny wyłącznik zasilania obudowy komputera: 6 kroków (ze zdjęciami)

Wymiana wyłącznika zasilania obudowy komputera: Niedawno musiałem wymienić wyłącznik zasilania w obudowie mojego komputera i pomyślałem, że udostępnienie go może być pomocne. jest bardzo prosty, a 7 stron to zdecydowanie przesada przy instalacji prostego przełącznika w obudowie komputera. Aktualny

System wprowadzania hasła matrycy na podczerwień z Arduino: 13 kroków

System wprowadzania hasła matrycy na podczerwień z Arduino: Zespół ICStation przedstawia system wprowadzania hasła matrycy na podczerwień oparty na płycie Arduino zgodnej z ICStation. Działa pod napięciem DC 5 V i używa klawiatury Matrix 4 * 4 lub pilota na podczerwień do wprowadzania hasła, a my

Złamanie hasła na urządzeniu z Arduino: 8 kroków

Złamanie hasła na urządzeniu z Arduino: Mam aparat do robienia zdjęć zwierząt na wolności (marka VICTURE i model HC200), do którego wstawiłem hasło i po chwili nie używając go zapomniałem. Teraz włącz kamerę pojawiają się cztery zera (są to cztery pozycje hasła) i cu

Hasła: jak zrobić je dobrze: 10 kroków

Hasła: jak to zrobić dobrze: Na początku tego roku moja żona straciła dostęp do niektórych swoich kont. Jej hasło zostało zabrane ze złamanej witryny, a następnie wykorzystane do uzyskania dostępu do innych kont. Dopiero gdy strony zaczęły powiadamiać ją o nieudanych próbach logowania, zdała sobie sprawę, że

Ukryj hasła na starej dyskietce: 6 kroków

Ukryj hasła na starej dyskietce: W dzisiejszych czasach wszystko w Internecie wymaga konta. Większość ludzi, takich jak ja, ma tendencję do zapominania wszystkich swoich nazw użytkownika i haseł, a kiedy zostaniesz poproszony o zalogowanie się, musisz otrzymać swoje hasło. Wiele osób zapisuje swoje hasło