Spisu treści:

- Krok 1: HackerBox 0032: Zawartość pudełka

- Krok 2: Locksport

- Krok 3: Arduino UNO R3

- Krok 4: Zintegrowane środowisko programistyczne Arduino (IDE)

- Krok 5: Technologia systemu alarmowego bezpieczeństwa

- Krok 6: Technologia NFC i RFID

- Krok 7: Moduł RFID PN532

- Krok 8: Klawiatura z kodem dostępu

- Krok 9: Syrena za pomocą piezoelektrycznego brzęczyka

- Krok 10: Przesunięcie rejestru LED RGB

- Krok 11: Magnetyczny przełącznik zbliżeniowy

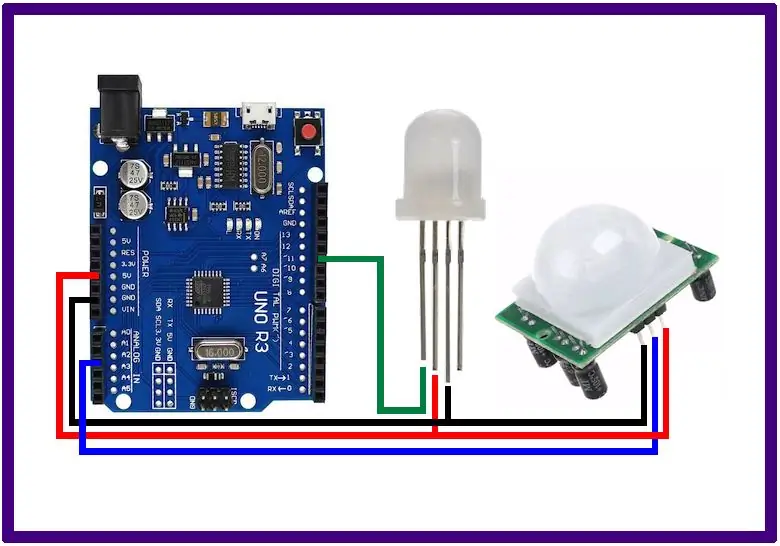

- Krok 12: Czujniki ruchu PIR

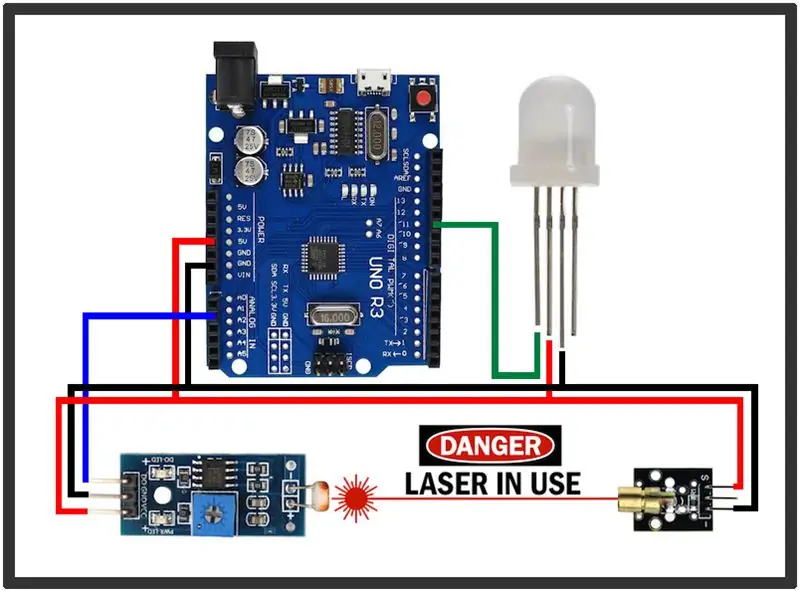

- Krok 13: Laser Tripwire

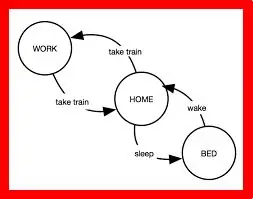

- Krok 14: Maszyna stanu systemu alarmowego bezpieczeństwa

- Krok 15: Phreaking z niebieskim pudełkiem

- Krok 16: ZHAKUJ PLANETĘ

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:31.

- Ostatnio zmodyfikowany 2025-06-01 06:10.

W tym miesiącu HackerBox Hakerzy badają fizyczne zamki i elementy systemów alarmowych. Ta instrukcja zawiera informacje dotyczące pracy z HackerBox # 0032, które możesz pobrać tutaj do wyczerpania zapasów. Ponadto, jeśli chcesz otrzymywać co miesiąc taki HackerBox bezpośrednio do swojej skrzynki pocztowej, zasubskrybuj na HackerBoxes.com i dołącz do rewolucji!

Tematy i cele edukacyjne dla HackerBox 0032:

- Ćwicz narzędzia i umiejętności nowoczesnego Locksport

- Skonfiguruj Arduino UNO i Arduino IDE

- Poznaj technologię NFC i RFID

- Opracuj demonstracyjny system alarmowy bezpieczeństwa

- Zaimplementuj czujniki ruchu do systemu alarmowego

- Zaimplementuj wyzwalacze laserowe do systemu alarmowego

- Zaimplementuj wyłączniki zbliżeniowe do systemu alarmowego

- Zakoduj kontroler automatu stanu dla systemu alarmowego

- Poznaj działanie i ograniczenia Blue Boxów

HackerBoxes to miesięczna usługa subskrypcji dla elektroniki DIY i technologii komputerowej. Jesteśmy hobbystami, twórcami i eksperymentatorami. Jesteśmy marzycielami marzeń. ZHAKUJ PLANETĘ!

Krok 1: HackerBox 0032: Zawartość pudełka

- HackerBoxes #0032 Karta referencyjna kolekcjonerska

- Arduino UNO R3 z MicroUSB

- Przezroczysta kłódka do ćwiczeń

- Zestaw wytrychów

- Moduł RFID PN532 V3 z dwoma tagami

- HC-SR501 Moduł czujnika ruchu PIR

- Dwa moduły laserowe

- Fotorezystorowy moduł czujnika światła

- Komponenty czujnika fotorezystora

- Magnetyczny przełącznik zbliżeniowy

- Klawiatura matrycowa z 16 klawiszami

- Okrągła dioda LED 8mm APA106 RGB

- Brzęczyk piezoelektryczny

- Zacisk akumulatora 9 V ze złączem beczki UNO

- Kabel Micro USB

- Damska-męska bluza Dupont

- NARZĘDZIE Kalkomania

- Ekskluzywna przypinka INFOSEC

Kilka innych rzeczy, które będą pomocne:

- Lutownica, lut i podstawowe narzędzia lutownicze

- Komputer do uruchamiania narzędzi programowych

- Płytka stykowa bez lutowania i przewody połączeniowe (opcjonalnie)

- Jedna bateria 9V (opcjonalnie)

Co najważniejsze, będziesz potrzebować poczucia przygody, ducha DIY i ciekawości hakerskiej. Hardkorowa elektronika DIY nie jest trywialnym zajęciem, a HackerBoxy nie są rozwodnione. Celem jest postęp, a nie doskonałość. Kiedy będziesz wytrwać i cieszyć się przygodą, wiele satysfakcji można czerpać z nauki nowych technologii i, miejmy nadzieję, z udanych projektów. Sugerujemy, aby każdy krok robić powoli, pamiętając o szczegółach i nie bój się prosić o pomoc.

W FAQ HackerBoxes znajduje się mnóstwo informacji dla obecnych i przyszłych członków.

Krok 2: Locksport

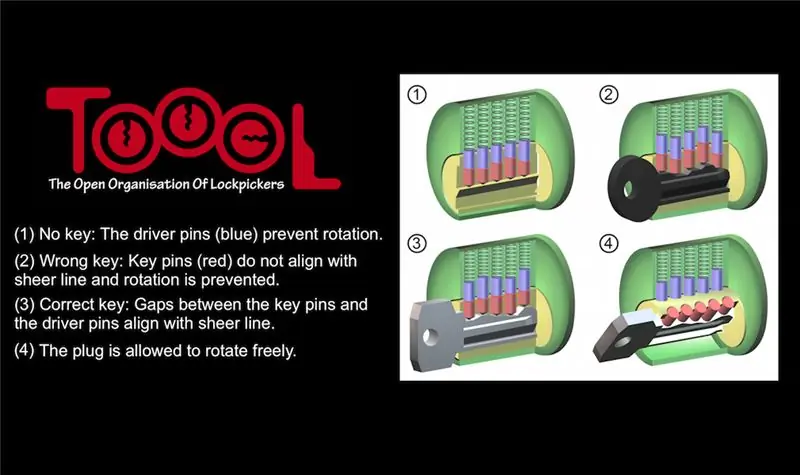

Locksport to sport lub rekreacja pokonywania zamków. Entuzjaści uczą się różnych umiejętności, w tym otwierania zamków, podbijania zamków i innych technik tradycyjnie stosowanych przez ślusarzy i innych specjalistów ds. bezpieczeństwa. Entuzjaści Locksport lubią wyzwania i emocje związane z nauką pokonywania wszelkich form zamków i często gromadzą się w grupach sportowych, aby dzielić się wiedzą, wymieniać się pomysłami i brać udział w różnych zajęciach rekreacyjnych i konkursach. Dobrym wprowadzeniem jest przewodnik MIT dotyczący otwierania zamków.

TOOL (The Open Organization Of Lockpickers) to organizacja osób, które angażują się w hobby Locksport, a także edukują swoich członków i opinię publiczną na temat bezpieczeństwa (lub jego braku) zapewnianego przez wspólne zamki. „Misją TOOL jest poszerzanie wiedzy ogółu społeczeństwa na temat zamków i wytrychów. Badając zamki, sejfy i inny tego rodzaju sprzęt oraz publicznie omawiając nasze odkrycia, mamy nadzieję rozwiać tajemnicę, którą nasycone jest tak wiele z tych produktów."

Sprawdzenie kalendarza na stronie TOOL pokazuje, że tego lata będzie można spotkać ludzi z TOOL zarówno w HOPE w Nowym Jorku, jak i DEF CON w Las Vegas. Spróbuj znaleźć NARZĘDZIE w dowolnym miejscu podczas swoich podróży, okaż im trochę miłości i zdobądź przydatną wiedzę i zachętę Locksport.

Nurkując głębiej, ten film ma kilka dobrych wskazówek. Zdecydowanie poszukaj zalecanego w filmie pliku PDF „Przesadne otwieranie zamków”.

ZAGADNIENIA ETYCZNE: Uważnie przejrzyj i zainspiruj się surowym kodeksem etycznym TOOL, który streszczają się w następujących trzech zasadach:

- Nigdy nie otwieraj ani nie manipuluj w celu otwarcia zamka, który nie należy do Ciebie, chyba że masz wyraźne pozwolenie od prawowitego właściciela zamka.

- Nigdy nie rozpowszechniaj wiedzy ani narzędzi otwierania zamków wśród osób, które znasz lub które mają powody podejrzewać, że będą chciały wykorzystać takie umiejętności lub sprzęt w sposób przestępczy.

- Należy pamiętać o odpowiednich przepisach dotyczących wytrychów i związanego z nimi sprzętu w każdym kraju, stanie lub gminie, w którym chcesz zaangażować się w hobbystyczne otwieranie zamków lub rekreacyjny sport.

Krok 3: Arduino UNO R3

Ten Arduino UNO R3 został zaprojektowany z myślą o łatwości użytkowania. Port interfejsu MicroUSB jest kompatybilny z tymi samymi kablami MicroUSB, które są używane w wielu telefonach komórkowych i tabletach.

Specyfikacja:

- Mikrokontroler: ATmega328P (karta katalogowa)

- Most szeregowy USB: CH340G (arkusz danych)

- Napięcie robocze: 5 V

- Napięcie wejściowe (zalecane): 7-12V

- Napięcie wejściowe (limity): 6-20V

- Cyfrowe piny we/wy: 14 (z czego 6 zapewnia wyjście PWM)

- Piny wejścia analogowego: 6

- Prąd stały na pin we/wy: 40 mA

- Prąd DC dla pinu 3,3 V: 50 mA

- Pamięć Flash: 32 kB, z czego 0,5 kB używane przez bootloader

- SRAM: 2 KB

- EEPROM: 1 KB

- Szybkość zegara: 16 MHz

Płyty Arduino UNO mają wbudowany układ mostka USB/szeregowego. W tym konkretnym wariancie układ mostkowy to CH340G. Zwróć uwagę, że istnieją różne inne typy układów mostków USB/szeregowych używanych na różnych typach płyt Arduino. Te układy umożliwiają komunikację portu USB komputera z interfejsem szeregowym w układzie procesora Arduino.

System operacyjny komputera wymaga sterownika urządzenia do komunikacji z układem USB/szeregowym. Sterownik umożliwia komunikację IDE z płytą Arduino. Konkretny sterownik urządzenia, który jest potrzebny, zależy zarówno od wersji systemu operacyjnego, jak i typu układu USB/szeregowego. Dla układów CH340 USB/Serial dostępne są sterowniki dla wielu systemów operacyjnych (UNIX, Mac OS X lub Windows). Producent CH340 dostarcza te sterowniki tutaj.

Po pierwszym podłączeniu Arduino UNO do portu USB komputera zaświeci się czerwona lampka zasilania (LED). Niemal natychmiast po tym czerwona dioda LED użytkownika zacznie szybko migać. Dzieje się tak, ponieważ procesor jest wstępnie załadowany programem BLINK, który jest teraz uruchomiony na płycie.

Krok 4: Zintegrowane środowisko programistyczne Arduino (IDE)

Jeśli nie masz jeszcze zainstalowanego Arduino IDE, możesz pobrać je ze strony Arduino.cc

Jeśli chcesz uzyskać dodatkowe informacje wstępne dotyczące pracy w ekosystemie Arduino, sugerujemy zapoznanie się z instrukcjami dla warsztatu HackerBoxes Starter Workshop.

Podłącz UNO do kabla MicroUSB, podłącz drugi koniec kabla do portu USB w komputerze i uruchom oprogramowanie Arduino IDE. W menu IDE wybierz "Arduino UNO" w menu narzędzia>płyta. Wybierz również odpowiedni port USB w IDE pod narzędzia>port (prawdopodobnie nazwa z "wchusb" w nim).

Na koniec załaduj przykładowy kod:

Plik->Przykłady->Podstawy->Mrugnięcie

W rzeczywistości jest to kod, który został wstępnie załadowany do UNO i powinien być teraz uruchomiony, aby szybko migać czerwoną diodą użytkownika. Jednak kod BLINK w IDE mruga diodą nieco wolniej, więc po załadowaniu go na płytkę zauważysz, że miganie diody zmieniło się z szybkiego na wolne. Załaduj kod BLINK do UNO, klikając przycisk PRZEŚLIJ (ikona strzałki) tuż nad zmodyfikowanym kodem. Obejrzyj poniżej kod, aby uzyskać informacje o stanie: „kompilowanie”, a następnie „przesyłanie”. W końcu IDE powinno wskazać „Przesyłanie zakończone”, a dioda LED powinna migać wolniej.

Gdy będziesz w stanie pobrać oryginalny kod BLINK i zweryfikować zmianę prędkości diody LED. Przyjrzyj się bliżej kodowi. Widać, że program włącza diodę, czeka 1000 milisekund (jedna sekunda), wyłącza diodę, czeka kolejną sekundę, a potem robi to jeszcze raz - na zawsze.

Zmodyfikuj kod, zmieniając obie instrukcje „delay(1000)” na „delay(100)”. Ta modyfikacja spowoduje, że dioda LED będzie migać dziesięć razy szybciej, prawda? Załaduj zmodyfikowany kod do UNO, a dioda LED powinna migać szybciej.

Jeśli tak, to gratulacje! Właśnie zhakowałeś swój pierwszy fragment kodu osadzonego.

Po załadowaniu i uruchomieniu wersji z szybkim miganiem, dlaczego nie sprawdzić, czy możesz ponownie zmienić kod, aby dioda LED szybko mignęła dwukrotnie, a następnie odczekać kilka sekund przed powtórzeniem? Spróbuj! Co powiesz na inne wzory? Kiedy już uda Ci się zwizualizować pożądany rezultat, zakodować go i obserwować, jak działa zgodnie z planem, zrobiłeś ogromny krok w kierunku zostania kompetentnym hakerem sprzętowym.

Krok 5: Technologia systemu alarmowego bezpieczeństwa

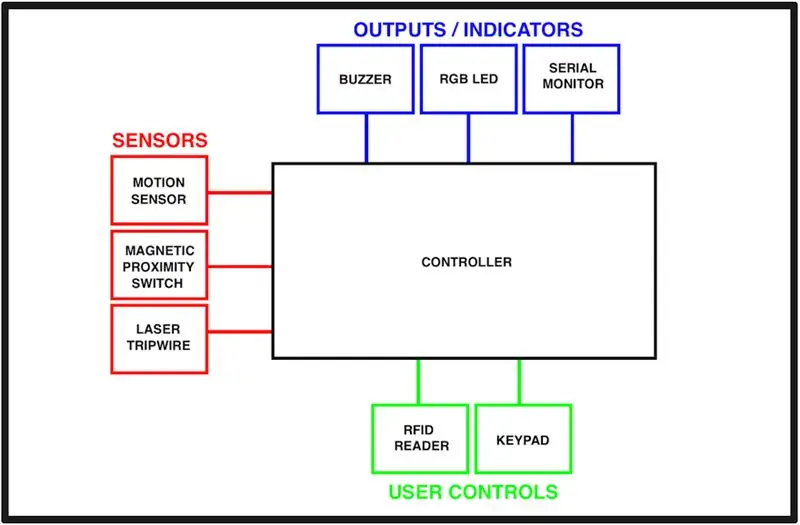

Arduino UNO może służyć jako kontroler do eksperymentalnej demonstracji działania systemu alarmowego.

Czujniki (takie jak czujniki ruchu, magnetyczne przełączniki drzwiowe lub wyzwalacze laserowe) mogą być używane do wyzwalania systemu alarmowego.

Wejścia użytkownika, takie jak klawiatury lub karty RFID, mogą zapewnić kontrolę użytkownika nad systemem alarmowym.

Wskaźniki (takie jak brzęczyki, diody LED i monitory szeregowe) mogą dostarczać użytkownikom dane wyjściowe i status z systemu alarmowego.

Krok 6: Technologia NFC i RFID

RFID (Radio-Frequency IDentification) to proces, dzięki któremu przedmioty mogą być identyfikowane za pomocą fal radiowych. NFC (Near Field Communication) to wyspecjalizowany podzbiór w rodzinie technologii RFID. W szczególności NFC jest gałęzią RFID HF (High-Frequency) i oba działają na częstotliwości 13,56 MHz. NFC ma być bezpieczną formą wymiany danych, a urządzenie NFC może być zarówno czytnikiem NFC, jak i znacznikiem NFC. Ta unikalna funkcja pozwala urządzeniom NFC komunikować się w trybie peer-to-peer.

System RFID składa się co najmniej ze znacznika, czytnika i anteny. Czytnik wysyła sygnał zapytania do znacznika przez antenę, a znacznik odpowiada unikalnymi informacjami. Tagi RFID są albo aktywne, albo pasywne.

Aktywne tagi RFID zawierają własne źródło zasilania, co daje im możliwość nadawania z zasięgiem odczytu do 100 metrów. Ich duży zasięg odczytu sprawia, że aktywne tagi RFID są idealne dla wielu branż, w których ważna jest lokalizacja zasobów i inne ulepszenia w logistyce.

Pasywne tagi RFID nie mają własnego źródła zasilania. Zamiast tego są zasilane energią elektromagnetyczną przesyłaną z czytnika RFID. Ponieważ fale radiowe muszą być wystarczająco silne, aby zasilać tagi, pasywne tagi RFID mają zasięg odczytu od bliskiego kontaktu do 25 metrów.

Pasywne tagi RFID mają różne kształty i rozmiary. Działają przede wszystkim w trzech zakresach częstotliwości:

- Niska częstotliwość (LF) 125-134 kHz

- Wysoka częstotliwość (HF)13,56 MHz

- Ultra wysoka częstotliwość (UHF) 856 MHz do 960 MHz

Urządzenia komunikacji bliskiego zasięgu działają na tej samej częstotliwości (13,56 MHz) co czytniki i tagi HF RFID. Jako wersja HF RFID, urządzenia do komunikacji bliskiego zasięgu wykorzystują ograniczenia krótkiego zasięgu swojej częstotliwości radiowej. Ponieważ urządzenia NFC muszą znajdować się blisko siebie, zwykle nie więcej niż kilka centymetrów, stało się popularnym wyborem do bezpiecznej komunikacji między urządzeniami konsumenckimi, takimi jak smartfony.

Komunikacja peer-to-peer to funkcja, która odróżnia NFC od typowych urządzeń RFID. Urządzenie NFC może działać zarówno jako czytnik, jak i tag. Ta wyjątkowa zdolność sprawiła, że NFC jest popularnym wyborem do płatności zbliżeniowych, co jest kluczowym czynnikiem decydującym o włączeniu NFC do nowszych smartfonów przez wpływowych graczy z branży mobilnej. Ponadto smartfony NFC przekazują informacje z jednego smartfona do drugiego, łącząc oba urządzenia, co sprawia, że udostępnianie danych, takich jak informacje kontaktowe lub zdjęcia, staje się prostym zadaniem.

Jeśli masz smartfon, prawdopodobnie potrafi czytać i zapisywać chipy NFC. Istnieje wiele fajnych aplikacji, w tym takie, które pozwalają używać chipów NFC do uruchamiania innych aplikacji, wyzwalania wydarzeń w kalendarzu, ustawiania alarmów i przechowywania różnych informacji. Oto tabela, które typy tagów NFC są kompatybilne z jakimi urządzeniami mobilnymi.

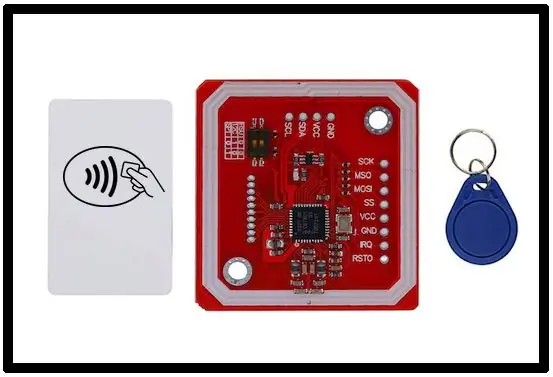

Jeśli chodzi o dołączone typy tagów NFC, biała karta i niebieski brelok zawierają chipy Mifare S50 (arkusz danych).

Krok 7: Moduł RFID PN532

Ten moduł RFID NFC jest oparty na bogatym w funkcje NXP PN532 (arkusz danych). Moduł wyłamuje prawie wszystkie piny IO układu NXP PN532. Projekt modułu zapewnia szczegółową instrukcję.

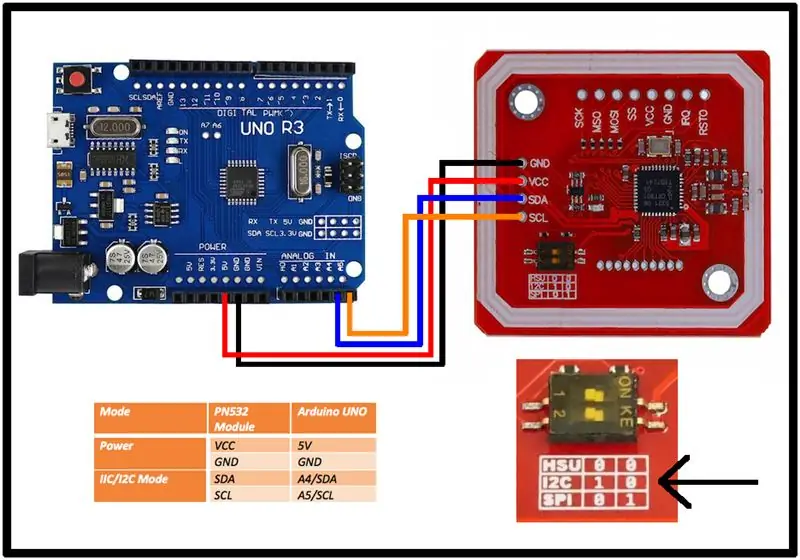

Aby skorzystać z modułu, wlutujemy czteropinową listwę.

Przełącznik DIP jest pokryty taśmą Kapton, którą należy odkleić. Następnie przełączniki można ustawić w trybie I2C, jak pokazano.

Cztery przewody służą do połączenia nagłówka z pinami Arduino UNO.

W Arduino IDE dla modułu PN532 należy zainstalować dwie biblioteki.

Zainstaluj bibliotekę NDEF dla Arduino

Zainstaluj bibliotekę PN532 dla Arduino

Po rozszerzeniu pięciu folderów do folderu Libraries zamknij i uruchom ponownie Arduino IDE, aby „zainstalować” biblioteki.

Załaduj ten fragment kodu Arduino:

Pliki->Przykłady->NDEF->Przeczytaj tag

Ustaw monitor szeregowy na 9600 bodów i prześlij szkic.

Zeskanowanie dwóch tokenów RFID (białej karty i niebieskiego breloka) spowoduje wysłanie danych skanowania do monitora szeregowego w następujący sposób:

Niesformatowany tag NFC - Mifare Classic UID AA AA AA AA

UID (unikalny identyfikator) może być używany jako mechanizm kontroli dostępu, który wymaga dostępu do konkretnej karty - na przykład do otwarcia drzwi, otwarcia bramy lub rozbrojenia systemu alarmowego.

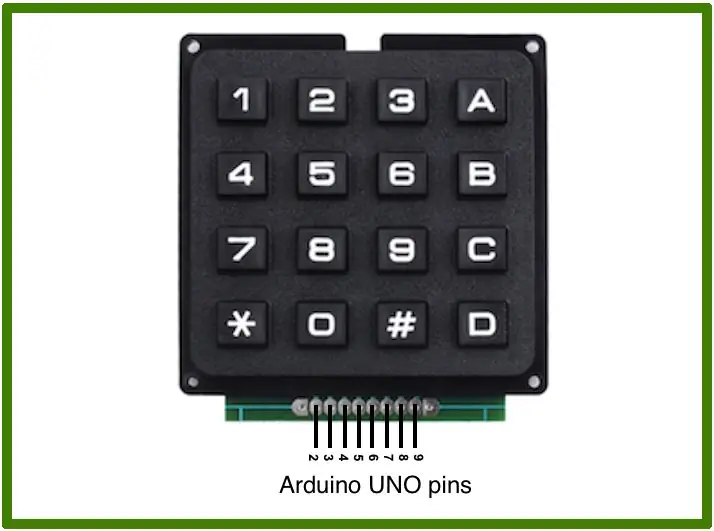

Krok 8: Klawiatura z kodem dostępu

Klawiatury można użyć do wprowadzenia hasła w celu uzyskania dostępu - np. do otwarcia drzwi, otwarcia bramy lub rozbrojenia systemu alarmowego.

Po podłączeniu klawiatury do Arduino, jak pokazano, pobierz bibliotekę klawiatur z tej strony.

Załaduj szkic:

Plik->Przykłady->Klawiatura->HelloKeypad

A następnie zmodyfikuj te wiersze kodu:

stały bajt ROWS = 4;stały bajt COLS = 4; klucze znaków[ROWS][COLS] = {{'1', '2', '3', 'A'}, {'4', '5', '6', 'B'}, {'7', '8', '9', 'C'}, {'*', '0', '#', 'D'}};bajt rowPins[ROWS] = {6, 7, 8, 9};bajt colPins[COLS] = {2, 3, 4, 5};

Użyj monitora szeregowego, aby obserwować, które klawisze na klawiaturze są naciskane.

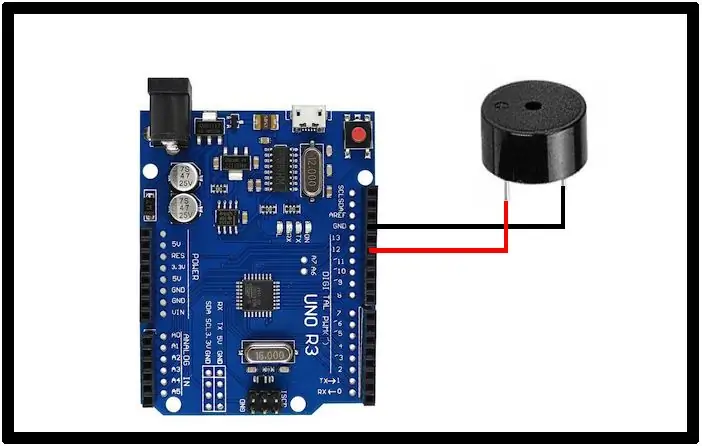

Krok 9: Syrena za pomocą piezoelektrycznego brzęczyka

Jaki system alarmowy nie potrzebuje syreny alarmowej?

Podłącz Piezo Buzzer, jak pokazano. Zwróć uwagę na wskaźnik „+” na brzęczyku.

Wypróbuj załączony kod w pliku siren.ino

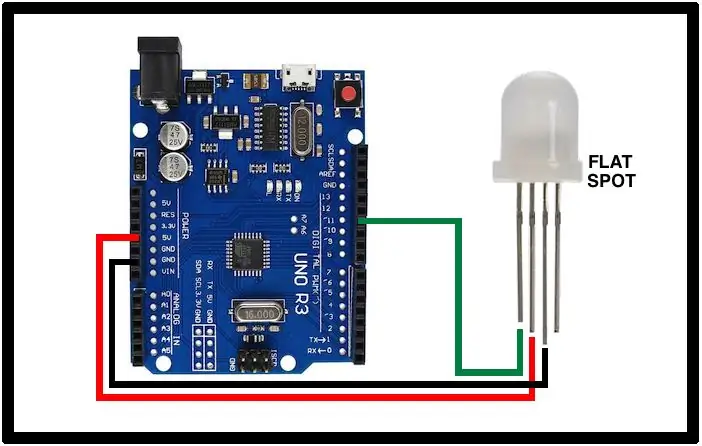

Krok 10: Przesunięcie rejestru LED RGB

APA106 (karta danych) to trzy diody LED (czerwona, zielona i niebieska) zapakowane razem ze sterownikiem rejestru przesuwnego, aby obsługiwać jednopinowe wejście danych. Nieużywany pin to wyjście danych, które umożliwiłoby łączenie jednostek APA106, gdybyśmy używali więcej niż jednego.

Taktowanie APA106 jest podobne do WS2812 lub klasy urządzeń szeroko określanych jako NeoPixels. Do sterowania APA106 wykorzystamy bibliotekę FastLED.

Wypróbuj załączony szkic onepixel.ino, który wykorzystuje FastLED do przełączania kolorów na APA106 podłączonym do styku 11 Arduino UNO.

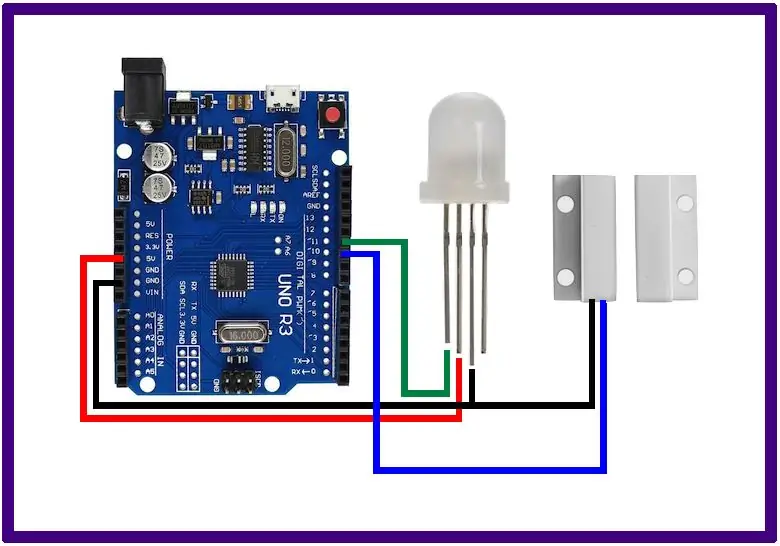

Krok 11: Magnetyczny przełącznik zbliżeniowy

Magnetyczny przełącznik zbliżeniowy (lub przełącznik kontaktowy) jest często używany w systemach alarmowych do wykrywania stanu otwarcia lub zamknięcia okien lub drzwi. Magnes po jednej stronie zamyka (lub otwiera) przełącznik po drugiej stronie, gdy znajdują się w pobliżu. Obwód i kod tutaj pokazują, jak łatwo można używać tych „przełączników zbliżeniowych”.

Zwróć uwagę, że dołączony przełącznik zbliżeniowy to „N. C.” lub normalnie zamknięty. Oznacza to, że gdy magnes nie znajduje się w pobliżu przełącznika, przełącznik jest zamknięty (lub przewodzi). Gdy magnes znajduje się w pobliżu przełącznika, otwiera się lub przestaje przewodzić.

Krok 12: Czujniki ruchu PIR

HC-SR501 (poradnik) to czujnik ruchu oparty na pasywnym czujniku podczerwieni (PIR). Czujniki PIR mierzą promieniowanie podczerwone (IR) od obiektów w ich polu widzenia. Wszystkie obiekty (w normalnych temperaturach) emitują energię cieplną w postaci promieniowania. Promieniowanie to nie jest widoczne dla ludzkiego oka, ponieważ występuje głównie w zakresie fal podczerwonych. Można go jednak wykryć za pomocą urządzeń elektronicznych, takich jak czujniki PIR.

Podłącz komponenty, jak pokazano, i załaduj przykładowy kod, aby cieszyć oczy prostą demonstracją oświetlenia LED aktywowanego ruchem. Ruch aktywujący powoduje, że przykładowy kod przełącza kolor diody LED RGB.

Krok 13: Laser Tripwire

Laser w połączeniu z modułem czujnika światła tworzy ładny laserowy tripwire do wykrywania intruzów.

Moduł czujnika światła zawiera potencjometr do ustawiania progu wyzwalania oraz komparator do wyzwalania sygnału cyfrowego po przekroczeniu progu. Rezultatem jest solidne, gotowe rozwiązanie.

Alternatywnie możesz spróbować użyć własnego detektora laserowego, umieszczając goły LDR i rezystor 10K jako dzielnik napięcia zasilającego wejście analogowe (nie cyfrowe). W takim przypadku progowanie odbywa się wewnątrz kontrolera. Sprawdź ten przykład.

Krok 14: Maszyna stanu systemu alarmowego bezpieczeństwa

Demonstrowane elementy można połączyć w podstawowy, eksperymentalny system alarmowy. Jeden taki przykład implementuje prostą maszynę stanową z czterema stanami:

STAN 1 - UZBROJONY

- Podświetl diodę LED na ŻÓŁTY

- Czytaj czujniki

- Wyzwolone czujniki -> STAN2

- Wprowadzono poprawny kod klawiatury -> STAN3

- Prawidłowy odczyt RFID -> STAN3

STAN2 - ALARM

- Podświetl LED na CZERWONY

- Syrena dźwiękowa na brzęczyku

- Przycisk wyjścia „D” wciśnięty -> STAN3

STAN 3 - ROZBROJONY

- Podświetl LED na ZIELONO

- Wyłącz syrenę na Buzzerze

- Przycisk uzbrojenia „A” wciśnięty -> STAN1

- Nowy przycisk RFID „B” wciśnięty -> STAN 4

STAN 4 - NOWYRFID

- Podświetl diodę LED na NIEBIESKO

- Zeskanowana karta (DODAJ TO) -> STAN3

- Przycisk wyjścia „D” -> STAN3

Krok 15: Phreaking z niebieskim pudełkiem

Blue Box to elektroniczne urządzenie do hakowania telefonów (phreaking), które odtwarza dźwięki używane do przełączania międzymiastowych rozmów telefonicznych. Umożliwiły przekierowanie własnych połączeń i ominięcie normalnego przełączania telefonów i naliczania opłat. Blue Boxy nie działają już w większości krajów, ale z Arduino UNO, klawiaturą, brzęczykiem i diodą LED RGB możesz zbudować fajną replikę Blue Box. Sprawdź także ten podobny projekt.

Istnieje bardzo ciekawy historyczny związek między Blue Boxami a komputerem Apple.

Project MF ma kilka fajnych informacji na temat żywej, oddychającej symulacji analogowej sygnalizacji telefonicznej SF/MF, tak jak była używana w sieci telefonicznej od lat 50. do 80. XX wieku. Pozwala na rozmowy telefoniczne „blue box”, tak jak telefony z przeszłości.

Krok 16: ZHAKUJ PLANETĘ

Jeśli podobał Ci się ten Instrucable i chciałbyś mieć fajne pudełko z hakowalnymi projektami elektroniki i technologii komputerowych, które co miesiąc trafiają do Twojej skrzynki pocztowej, dołącz do rewolucji, odwiedzając HackerBoxes.com i subskrybując comiesięczne pudełko niespodzianek.

Sięgnij po swój sukces i podziel się nim w komentarzach poniżej lub na stronie HackerBoxes na Facebooku. Daj nam znać, jeśli masz jakieś pytania lub potrzebujesz pomocy. Dziękujemy za bycie częścią HackerBoxes!

Zalecana:

HackerBox 0060: Plac zabaw: 11 kroków

HackerBox 0060: Plac zabaw: Pozdrowienia dla hakerów HackerBox z całego świata!Dzięki HackerBox 0060 będziesz eksperymentować z Adafruit Circuit Playground Bluefruit wyposażonym w potężny mikrokontroler Nordic Semiconductor nRF52840 ARM Cortex M4. Poznaj wbudowane programowanie z

HackerBox 0041: CircuitPython: 8 kroków

HackerBox 0041: CircuitPython: Pozdrowienia dla hakerów HackerBox na całym świecie. HackerBox 0041 oferuje CircuitPython, MakeCode Arcade, konsolę Atari Punk i wiele innych. Ta instrukcja zawiera informacje dotyczące rozpoczęcia pracy z HackerBox 0041, które można kupić h

HackerBox 0058: Kodowanie: 7 kroków

HackerBox 0058: Kodowanie: Pozdrowienia dla hakerów HackerBox na całym świecie! Dzięki HackerBox 0058 będziemy badać kodowanie informacji, kody kreskowe, kody QR, programowanie Arduino Pro Micro, wbudowane wyświetlacze LCD, integrowanie generowania kodów kreskowych w projektach Arduino, inp

HackerBox 0057: Tryb awaryjny: 9 kroków

HackerBox 0057: Tryb awaryjny: Pozdrowienia dla hakerów HackerBox na całym świecie! HackerBox 0057 przenosi wioskę Internetu Rzeczy, sieci bezprzewodowych, otwierania zamków i oczywiście hakowania sprzętu bezpośrednio do Twojego domowego laboratorium. Będziemy badać programowanie mikrokontrolerów, exploity IoT Wi-Fi, Bluetooth int

HackerBox 0034: SubGHz: 15 kroków

HackerBox 0034: SubGHz: W tym miesiącu hakerzy HackerBox badają radio programowe (SDR) i komunikację radiową na częstotliwościach poniżej 1 GHz. Ta instrukcja zawiera informacje dotyczące rozpoczęcia pracy z HackerBox # 0034, które można kupić tutaj, podczas gdy materiały