Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:27.

- Ostatnio zmodyfikowany 2025-01-23 15:02.

Pozdrowienia dla hakerów HackerBox na całym świecie! Dzięki HackerBox 0058 będziemy badać kodowanie informacji, kody kreskowe, kody QR, programowanie Arduino Pro Micro, wbudowane wyświetlacze LCD, integrowanie generowania kodów kreskowych z projektami Arduino, wykorzystywanie urządzeń wejściowych przez człowieka i wiele innych.

HackerBoxes to miesięczny abonamentowy serwis dla entuzjastów elektroniki i technologii komputerowych - Hardware Hackers - The Dreamers of Dreams.

W FAQ HackerBoxes znajduje się mnóstwo informacji dla obecnych i przyszłych członków. Odpowiedzi na prawie wszystkie nietechniczne e-maile, które otrzymujemy, są już tam udzielane, więc naprawdę dziękujemy za poświęcenie kilku minut na przeczytanie FAQ.

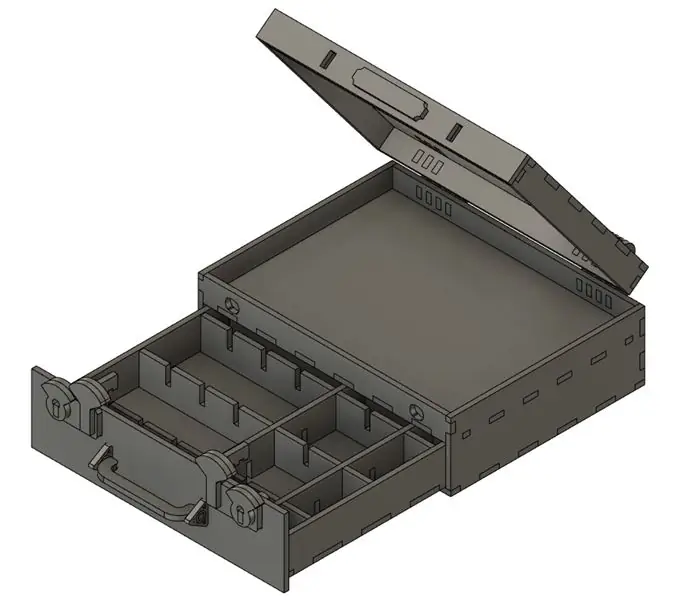

Kieszonkowe dzieci

Ta instrukcja zawiera informacje, jak zacząć korzystać z HackerBox 0058. Pełna zawartość opakowania jest wymieniona na stronie produktu HackerBox 0058, gdzie opakowanie można również kupić do wyczerpania zapasów. Jeśli chcesz co miesiąc automatycznie otrzymywać taki HackerBox bezpośrednio do swojej skrzynki pocztowej z 15 USD rabatem, możesz zasubskrybować na HackerBoxes.com i dołączyć do rewolucji!

Lutownica, lut i podstawowe narzędzia do lutowania są zazwyczaj potrzebne do pracy z miesięcznym HackerBox. Wymagany jest również komputer do uruchamiania narzędzi programowych. Zajrzyj do HackerBox Deluxe Starter Workshop, gdzie znajdziesz zestaw podstawowych narzędzi oraz szeroki wachlarz ćwiczeń wprowadzających i eksperymentów.

Co najważniejsze, będziesz potrzebować poczucia przygody, ducha hakera, cierpliwości i ciekawości. Budowanie i eksperymentowanie z elektroniką, choć bardzo satysfakcjonujące, może być trudne, trudne, a czasem nawet frustrujące. Celem jest postęp, a nie doskonałość. Kiedy wytrwasz i cieszysz się przygodą, to hobby może przynieść wiele satysfakcji. Zrób każdy krok powoli, pamiętaj o szczegółach i nie bój się prosić o pomoc

Krok 1: Kodowanie

Komunikacja, nagrywanie lub manipulowanie informacjami wymaga kodowania. Ponieważ przetwarzanie, przechowywanie i przekazywanie informacji to esencja współczesnej elektroniki, musimy się martwić o wiele kodowania.

Jako bardzo prosty przykład kodowania można przedstawić, ile ma oczu lub uszu, podnosząc dwa palce lub używając cyfr „2” lub „][” lub używając słów „dwa” lub „dos” lub „ Er” lub „zwei”. Właściwie nie takie proste, prawda? Kodowanie używane w ludzkim języku, zwłaszcza w odniesieniu do tematów takich jak emocje czy abstrakcja, może stać się bardzo złożone.

FIZYKA

Tak, wszystko zawsze zaczyna się od fizyki. W układach elektronicznych zaczynamy od przedstawienia najprostszych wartości za pomocą sygnałów elektrycznych, zwykle poziomów napięcia. Na przykład ZERO może być reprezentowane jako masa (około 0 V), a JEDEN jako około 5 V (lub 3,3 V, itd.), tworząc system binarny zer i jedynek. Nawet przy tylko ZERO i JEDNYM często pojawiają się niejasności do rozwiązania. Czy po naciśnięciu przycisku to ZERO czy JEDEN? Wysoko czy nisko? Czy sygnał wyboru chipa jest „aktywny wysoki” czy „aktywny niski”? O której godzinie można odczytać sygnał i jak długo będzie on ważny? W systemach komunikacyjnych określa się to jako „kodowanie linii”.

Na tym najniższym poziomie reprezentacje dotyczą głównie fizyki systemu. Jakie napięcia może obsługiwać, jak szybko może się zmieniać, w jaki sposób laser jest włączany i wyłączany, w jaki sposób sygnały informacyjne modulują nośnik częstotliwości radiowej, jaka jest szerokość pasma kanału, a nawet w jaki sposób stężenia jonów generują potencjały czynnościowe w neuron. W przypadku elektroniki informacje te są często podawane w imponujących tabelach w arkuszu danych producenta.

Warstwa fizyczna (PHY) lub warstwa 1 jest pierwszą i najniższą warstwą w siedmiowarstwowym modelu sieci komputerowej OSI. Warstwa fizyczna określa sposób przesyłania nieprzetworzonych bitów przez fizyczne łącze danych łączące węzły sieci. Warstwa fizyczna zapewnia interfejs elektryczny, mechaniczny i proceduralny do medium transmisyjnego. Kształty i właściwości złączy elektrycznych, częstotliwości nadawania, używany kod linii i podobne parametry niskiego poziomu są określone przez warstwę fizyczną.

LICZBY

Nie możemy wiele zrobić tylko z JEDNYM i ZERO, w przeciwnym razie wyewoluowalibyśmy, by „mówić”, mrugając oczami. Wartości binarne to jednak świetny początek. W systemach obliczeniowych i komunikacyjnych cyfry binarne (bity) łączymy w bajty i „słowa” zawierające np. 8, 16, 32 lub 64 bity.

Jak te słowa binarne odpowiadają liczbom lub wartościom? W prostym 8-bitowym bajcie 00000000 jest ogólnie zerem, a 11111111 jest ogólnie 255, co zapewnia 2 do 8 lub 256 różnych wartości. Oczywiście na tym się nie kończy, ponieważ jest dużo więcej niż 256 liczb i nie wszystkie liczby są dodatnimi liczbami całkowitymi. Jeszcze przed obliczeniem systemów reprezentowaliśmy wartości liczbowe za pomocą różnych systemów liczbowych, języków, zasad i stosując techniki, takie jak liczby ujemne, liczby urojone, notacja naukowa, pierwiastki, współczynniki i skale logarytmiczne o różnych podstawach. W przypadku wartości liczbowych w systemach komputerowych musimy zmagać się z takimi zagadnieniami, jak epsilon maszyny, endianowość, reprezentacje stałoprzecinkowe i zmiennoprzecinkowe.

TEKST(CETERA)

Oprócz reprezentowania liczb lub wartości bajty i słowa binarne mogą reprezentować litery i inne symbole tekstowe. Najpopularniejszą formą kodowania tekstu jest American Standard Code for Information Interchange (ASCII). Oczywiście różne rodzaje informacji mogą być zakodowane jako tekst: książka, ta strona internetowa, dokument xml.

W niektórych przypadkach, takich jak posty e-mail lub Usenet, możemy chcieć zakodować szersze typy informacji (takie jak ogólne pliki binarne) jako tekst. Proces uuencoding jest powszechną formą kodowania binarnego na tekst. Możesz nawet "zakodować" obrazy jako tekst: ASCII Art lub jeszcze lepiej ANSI Art.

TEORIA KODOWANIA

Teoria kodowania to nauka o właściwościach kodów i ich przydatności do określonych zastosowań. Kody służą do kompresji danych, kryptografii, wykrywania i korygowania błędów, transmisji i przechowywania danych. Kody są badane przez różne dyscypliny naukowe w celu projektowania wydajnych i niezawodnych metod transmisji danych. Przykładowe dyscypliny obejmują teorię informacji, elektrotechnikę, matematykę, lingwistykę i informatykę.

KOMPRESJA DANYCH (usuwanie nadmiarowości)

Kompresja danych, kodowanie źródłowe lub redukcja przepływności to proces kodowania informacji przy użyciu mniejszej liczby bitów niż oryginalna reprezentacja. Każda konkretna kompresja jest albo stratna, albo bezstratna. Kompresja bezstratna redukuje ilość bitów, identyfikując i eliminując nadmiarowość statystyczną. Żadne informacje nie są tracone w bezstratnej kompresji. Kompresja stratna zmniejsza ilość bitów, usuwając niepotrzebne lub mniej ważne informacje.

Metody kompresji Lempel-Ziv (LZ) należą do najpopularniejszych algorytmów przechowywania bezstratnego. W połowie lat 80., po pracach Terry'ego Welcha, algorytm Lempel-Ziv-Welch (LZW) szybko stał się metodą z wyboru dla większości systemów kompresji ogólnego przeznaczenia. LZW jest używany w obrazach GIF, programach takich jak PKZIP i urządzeniach sprzętowych, takich jak modemy.

Nieustannie używamy skompresowanych danych dla płyt DVD, strumieniowego przesyłania wideo MPEG, audio MP3, grafiki JPEG, plików ZIP, skompresowanych kulek tar i tak dalej.

WYKRYWANIE I KOREKTA BŁĘDÓW (dodanie użytecznej nadmiarowości)

Wykrywanie i korekcja błędów lub kontrola błędów to techniki, które umożliwiają niezawodne dostarczanie danych cyfrowych za pośrednictwem niewiarygodnych kanałów komunikacyjnych. Wiele kanałów komunikacyjnych jest podatnych na zakłócenia kanałowe, przez co mogą być wprowadzane błędy podczas transmisji od źródła do odbiornika. Wykrywanie błędów to wykrywanie błędów spowodowanych przez szum lub inne zakłócenia podczas transmisji z nadajnika do odbiornika. Korekcja błędów to wykrywanie błędów i odtwarzanie oryginalnych, bezbłędnych danych.

Wykrywanie błędów jest najprościej wykonywane za pomocą powtarzania transmisji, bitów parzystości, sum kontrolnych, CRC lub funkcji skrótu. Błąd w transmisji może zostać wykryty (ale zwykle nie naprawiony) przez odbiorcę, który może następnie zażądać retransmisji danych.

Kody korekcji błędów (ECC) są używane do kontrolowania błędów w danych w niewiarygodnych lub zaszumionych kanałach komunikacyjnych. Główną ideą jest to, że nadawca koduje wiadomość z nadmiarowymi informacjami w postaci ECC. Redundancja umożliwia odbiornikowi wykrycie ograniczonej liczby błędów, które mogą wystąpić w dowolnym miejscu w komunikacie i często korygowanie tych błędów bez retransmisji. Uproszczonym przykładem ECC jest przesyłanie każdego bitu danych 3 razy, co jest znane jako kod powtórzenia (3,1). Nawet jeśli przesyłane są tylko 0, 0, 0 lub 1, 1, 1, błędy w zaszumionym kanale mogą przedstawiać odbiornikowi dowolną z ośmiu możliwych wartości (trzy bity). Pozwala to na poprawienie błędu w jednej z trzech próbek poprzez „głosowanie większością” lub „głosowanie demokratyczne”. Zdolność korekcyjna tego ECC polega zatem na korekcji 1 bitu błędu w każdym przesłanym tryplecie. Choć prosta we wdrożeniu i szeroko stosowana, ta potrójna modułowa redundancja jest stosunkowo nieefektywną funkcją ECC. Lepsze kody ECC zazwyczaj sprawdzają ostatnie kilkadziesiąt lub nawet ostatnie kilkaset wcześniej odebranych bitów, aby określić, jak zdekodować bieżącą małą garść bitów.

Prawie wszystkie dwuwymiarowe kody kreskowe, takie jak QR Codes, PDF-417, MaxiCode, Datamatrix i Aztec Code, wykorzystują Reed-Solomon ECC, aby umożliwić prawidłowy odczyt, nawet jeśli część kodu kreskowego jest uszkodzona.

KRYPTOGRAFIA

Kodowanie kryptograficzne zostało zaprojektowane zgodnie z założeniami dotyczącymi twardości obliczeniowej. Takie algorytmy kodowania są celowo trudne do złamania (w sensie praktycznym) przez jakiegokolwiek przeciwnika. Teoretycznie możliwe jest złamanie takiego systemu, ale jest to niewykonalne w jakikolwiek znany praktyczny sposób. Schematy te są zatem określane jako bezpieczne obliczeniowo. Istnieją teoretycznie bezpieczne schematy, których dowodem nie da się złamać nawet przy nieograniczonej mocy obliczeniowej, takie jak jednorazowy pad, ale te schematy są trudniejsze w użyciu w praktyce niż najlepsze teoretycznie łamliwe, ale obliczeniowo bezpieczne mechanizmy.

Tradycyjne szyfrowanie opiera się na szyfrze transpozycyjnym, który zmienia kolejność liter w wiadomości (np. „hello world” staje się „ehlol owrdl” w trywialnie prostym schemacie przegrupowania) oraz szyfrach podstawieniowych, które systematycznie zastępują litery lub grupy litery z innymi literami lub grupami liter (np. 'fly at raz' staje się 'gmz bu podf' poprzez zastąpienie każdej litery następującą po niej w alfabecie łacińskim). Proste wersje obu nigdy nie zapewniały dużej poufności przed przedsiębiorczymi przeciwnikami. Wczesnym szyfrem podstawieniowym był szyfr Cezara, w którym każda litera w tekście jawnym była zastępowana literą o ustalonej liczbie pozycji dalej w alfabecie. ROT13 to prosty szyfr z podstawieniem litery, który zastępuje literę 13. literą alfabetu. Jest to szczególny przypadek szyfru Cezara. Wypróbuj tutaj!

Krok 2: Kody QR

QR Codes (wikipedia) lub „Quick Response Codes” to rodzaj matrycy lub dwuwymiarowego kodu kreskowego zaprojektowanego po raz pierwszy w 1994 roku dla przemysłu motoryzacyjnego w Japonii. Kod kreskowy to odczytywalna maszynowo etykieta optyczna, która zawiera informacje o przedmiocie, do którego jest przymocowana. W praktyce kody QR często zawierają dane dla lokalizatora, identyfikatora lub trackera, który wskazuje na stronę internetową lub aplikację. Kod QR wykorzystuje cztery znormalizowane tryby kodowania (numeryczny, alfanumeryczny, bajtowy/binarny i kanji) do wydajnego przechowywania danych.

System Quick Response stał się popularny poza branżą motoryzacyjną ze względu na jego szybką czytelność i większą pojemność przechowywania w porównaniu ze standardowymi kodami kreskowymi UPC. Zastosowania obejmują śledzenie produktów, identyfikację przedmiotów, śledzenie czasu, zarządzanie dokumentami i ogólny marketing. Kod QR składa się z czarnych kwadratów ułożonych w kwadratową siatkę na białym tle, które można odczytać za pomocą urządzenia do obrazowania, takiego jak kamera, i przetwarzać za pomocą korekcji błędów Reeda-Solomona, aż obraz będzie można odpowiednio zinterpretować. Wymagane dane są następnie wyodrębniane z wzorców obecnych zarówno w poziomych, jak i pionowych komponentach obrazu.

Nowoczesne smartfony zazwyczaj automatycznie odczytują kody QR (i inne kody kreskowe). Po prostu otwórz aplikację aparatu, skieruj aparat na kod kreskowy i poczekaj sekundę lub dwie, aż aplikacja aparatu wskaże, że została zablokowana na kodzie kreskowym. Aplikacja czasami wyświetla natychmiast zawartość stożka kreskowego, ale zwykle aplikacja będzie wymagać wybrania powiadomienia z kodem kreskowym, aby wyświetlić wszelkie informacje wyodrębnione z kodu kreskowego. W czerwcu 2011 r. 14 milionów amerykańskich użytkowników telefonów komórkowych zeskanowało kod QR lub kod kreskowy.

Czy używałeś smartfona do odczytywania wiadomości zakodowanych na zewnątrz HackerBox 0058?

Ciekawe wideo: Czy możesz zmieścić całą grę w kodzie QR?

Starzy ludzie mogą pamiętać Cauzin Softstrip z magazynów komputerowych z lat 80-tych. (demonstracja wideo)

Krok 3: Arduino Pro Micro 3.3V 8MHz

Arduino Pro Micro bazuje na mikrokontrolerze ATmega32U4, który posiada wbudowany interfejs USB. Oznacza to, że nie ma FTDI, PL2303, CH340 ani żadnego innego układu pośredniczącego między komputerem a mikrokontrolerem Arduino.

Sugerujemy najpierw przetestowanie Pro Micro bez lutowania pinów na miejscu. Możesz wykonać podstawową konfigurację i testowanie bez użycia pinów nagłówka. Ponadto opóźnienie lutowania do modułu daje jedną zmienną mniej do debugowania w przypadku wystąpienia jakichkolwiek komplikacji.

Jeśli nie masz zainstalowanego Arduino IDE na swoim komputerze, zacznij od pobrania IDE z arduino.cc. OSTRZEŻENIE: Przed przystąpieniem do programowania Pro Micro należy wybrać wersję 3,3 V w menu narzędzia > procesor. Ustawienie tego ustawienia na 5 V zadziała raz, a następnie urządzenie będzie się wydawało, że nigdy nie połączy się z komputerem, dopóki nie zastosujesz się do instrukcji „Reset to Bootloader” w przewodniku omówionym poniżej, co może być trochę trudne.

Sparkfun ma świetny przewodnik podłączania Pro Micro. Podręcznik podłączania zawiera szczegółowy przegląd płyty Pro Micro, a następnie sekcję „Instalowanie: Windows” i sekcję „Instalowanie: Mac i Linux”. Postępuj zgodnie ze wskazówkami w odpowiedniej wersji tych instrukcji instalacji, aby skonfigurować Arduino IDE do obsługi Pro Micro. Zwykle pracę z płytką Arduino zaczynamy od załadowania i/lub modyfikacji standardowego szkicu Blink. Jednak Pro Micro nie zawiera zwykłej diody LED na pinie 13. Na szczęście możemy sterować diodami RX/TX. Sparkfun dostarczył zgrabny mały szkic, aby zademonstrować, jak to zrobić. Znajduje się w sekcji Przewodnika podłączania zatytułowanej „Przykład 1: Blinkies!” Sprawdź, czy możesz skompilować i zaprogramować ten Blinkies! przykład na Pro Micro przed przejściem do przodu.

Gdy wszystko wydaje się działać, aby zaprogramować Pro Micro, nadszedł czas na ostrożne przylutowanie pinów nagłówka do modułu. Po lutowaniu ponownie dokładnie przetestuj płytkę.

FYI: Dzięki zintegrowanemu transceiverowi USB, Pro Micro może być z łatwością używany do emulacji urządzenia interfejsu ludzkiego (HID), takiego jak klawiatura lub mysz, i bawić się wstrzykiwaniem klawiszy.

Krok 4: Kody QR na kolorowym wyświetlaczu LCD

Wyświetlacz LCD ma 128 x 160 pikseli w pełnym kolorze i mierzy 1,8 cala na przekątnej. Układ sterownika ST7735S (karta danych) może być połączony z prawie każdym mikrokontrolerem za pomocą magistrali szeregowego interfejsu peryferyjnego (SPI). Interfejs jest przystosowany do sygnalizacji 3,3V i zasilania.

Moduł LCD można podłączyć bezpośrednio do 3.3V Pro Micro za pomocą 7 przewodów połączeniowych FF:

LCD ---- Pro Micro

GND----GND VCC----VCC SCL----15 SDA----16 RES-----9 DC-----8 CS-----10 BL----- Brak połączenia

To specyficzne przypisanie pinów umożliwia domyślną pracę przykładów z biblioteki.

Bibliotekę o nazwie „Adafruit ST7735 and ST7789” można znaleźć w środowisku Arduino IDE za pomocą menu Narzędzia > Zarządzaj bibliotekami. Podczas instalacji menedżer biblioteki zasugeruje kilka bibliotek zależnych, które są powiązane z tą biblioteką. Pozwól mu również je zainstalować.

Po zainstalowaniu tej biblioteki otwórz Pliki > Przykłady > Biblioteka Adafruit ST7735 i ST7789 > graphicstest

Skompiluj i prześlij test graficzny. Wygeneruje demo graficzne na wyświetlaczu LCD, ale z kilkoma rzędami i kolumnami „zaszumionych pikseli” na krawędzi wyświetlacza.

Te „zaszumione piksele” można naprawić, zmieniając funkcję inicjowania TFT używaną w górnej części funkcji setup(void).

Skomentuj linię kodu:

tft.initR(INITR_BLACKTAB);

I odkomentuj linię kilka linii w dół:

tft.initR(INITR_GREENTAB);

Przeprogramuj demo i wszystko powinno wyglądać ładnie.

Teraz możemy używać wyświetlacza LCD do wyświetlania kodów QR

Powrót do menu Arduino IDE Narzędzia > Zarządzaj bibliotekami.

Znajdź i zainstaluj bibliotekę QRCode.

Pobierz szkic QR_TFT.ino załączony tutaj.

Skompiluj i zaprogramuj QR_TFT w ProMicro i sprawdź, czy możesz użyć aplikacji aparatu w telefonie do odczytania wygenerowanego kodu QR na wyświetlaczu LCD.

Niektóre projekty wykorzystujące generowanie QR Code do inspiracji

Kontrola dostępu

Zegar QR

Krok 5: Elastyczny kabel płaski

Elastyczny kabel płaski (FFC) to dowolny rodzaj kabla elektrycznego, który jest zarówno płaski, jak i elastyczny, z płaskimi, litymi przewodami. FFC to kabel utworzony lub podobny do elastycznego obwodu drukowanego (FPC). Terminy FPC i FFC są czasami używane zamiennie. Terminy te ogólnie odnoszą się do wyjątkowo cienkiego płaskiego kabla, często spotykanego w aplikacjach elektronicznych o dużej gęstości, takich jak laptopy i telefony komórkowe. Są zminiaturyzowanym rodzajem kabla taśmowego, który zwykle składa się z płaskiej i elastycznej podstawy z folii z tworzywa sztucznego, z wieloma płaskimi metalowymi przewodnikami połączonymi z jedną powierzchnią.

FFC są dostępne w różnych rozstawach pinów, przy czym dwie popularne opcje to 1,0 mm i 0,5 mm. Dołączona płytka zaciskowa FPC ma ślady dla obu tych podziałek, po jednej z każdej strony płytki drukowanej. Używana jest tylko jedna strona płytki drukowanej w zależności od pożądanej podziałki, w tym przypadku 0,5 mm. Upewnij się, że używasz numeracji pinów nagłówka wydrukowanej po tej samej stronie płytki PCB o grubości 0,5 mm. Numeracja pinów po stronie 1,0 mm nie pasuje i jest używana do innego zastosowania.

Złącza FFC na końcówce i skanerze kodów kreskowych to złącza ZIF (zero siły wkładania). Oznacza to, że złącza ZIF mają mechaniczny suwak, który jest otwierany na zawiasach przed włożeniem FFC, a następnie zamykany na zawiasach, aby dokręcić złącze do FFC bez wywierania nacisku na sam kabel. Dwie ważne rzeczy, o których należy pamiętać o tych złączach ZIF:

1. Oba są „stykiem dolnym”, co oznacza, że metalowe styki na FFC muszą być skierowane w dół (w kierunku płytki drukowanej) po włożeniu.

2. Zawiasowy suwak na zacisku znajduje się z przodu złącza. Oznacza to, że FFC przejdzie pod/przez zawiasowy suwak. Natomiast suwak na zawiasach skanera kodów kreskowych znajduje się z tyłu złącza. Oznacza to, że FFC wejdzie do złącza ZIF z przeciwnej strony, a nie przez zawiasowy suwak.

Należy pamiętać, że inne typy złączy FFC/FPC ZIF mają boczne suwaki w przeciwieństwie do suwaków na zawiasach, które mamy tutaj. Zamiast odchylać się w górę i w dół, boczne suwaki wsuwają się i wysuwają w płaszczyźnie złącza. Zawsze uważnie przyjrzyj się przed pierwszym użyciem nowego typu złącza ZIF. Są dość małe i można je łatwo uszkodzić, jeśli zostaną wyrzucone poza zamierzony zakres lub płaszczyznę ruchu.

Krok 6: Skaner kodów kreskowych

Po podłączeniu skanera kodów kreskowych i złącza FPC za pomocą elastycznego kabla płaskiego (FFC), pięć żeńskich przewodów połączeniowych może być użytych do podłączenia płytki złącza do Arduino Pro Micro:

FPC ---- Pro Micro

3------GND 2------VCC 12-----7 4------8 5------9

Po podłączeniu zaprogramuj szkic barscandemo.ino w Pro Micro, otwórz monitor szeregowy i zeskanuj wszystkie rzeczy! Zaskakujące może być, jak wiele przedmiotów w naszych domach i biurach ma na sobie kody kreskowe. Możesz nawet znać kogoś z tatuażem z kodem kreskowym.

Dołączona instrukcja skanera kodów kreskowych zawiera kody, które można zeskanować w celu skonfigurowania procesora wbudowanego w skaner.

Krok 7: Zhakuj planetę

Mamy nadzieję, że spodobała Ci się przygoda HackerBox w tym miesiącu w elektronikę i technologię komputerową. Dotrzyj i podziel się swoim sukcesem w komentarzach poniżej lub w innych mediach społecznościowych. Pamiętaj też, że możesz w każdej chwili wysłać e-mail na adres support@hackerboxes.com, jeśli masz pytanie lub potrzebujesz pomocy.

Co dalej? Dołącz do rewolucji. Żyj HackLife. Zdobądź fajne pudełko hakowalnego sprzętu dostarczanego co miesiąc prosto do Twojej skrzynki pocztowej. Przejdź do HackerBoxes.com i zarejestruj się, aby otrzymać miesięczną subskrypcję HackerBox.

Zalecana:

Kodowanie Kazoo: 5 kroków

Kodowanie Kazoo: To jest ładny model 3d kazoo zrobiony na Tinkercad. Możesz zrobić jeden z tym instruktażowym

Kodowanie za pomocą bloków kodu IOS: 6 kroków

Kodowanie za pomocą bloków kodu IOS: Kodowanie za pomocą systemu iOS to wyjątkowy sposób na automatyzację urządzenia z systemem iOS, pobieranie wiadomości, rozpoczynanie cyberwojny, a nawet planowanie wiadomości tekstowych. W tym celu skupimy się na cyberwojnie, w szczególności na spamowaniu znajomych i c

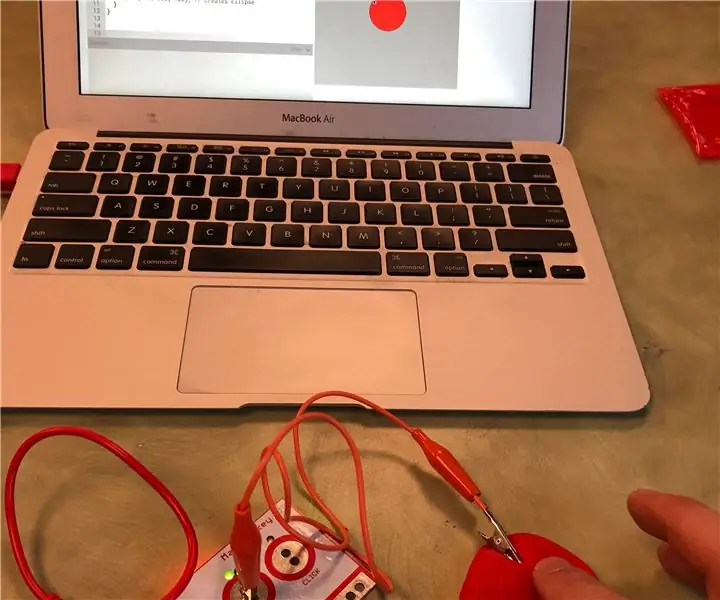

Kodowanie prostych kształtów Playdoh W/ P5.js i Makey Makey: 7 kroków

Kodowanie prostych kształtów Playdoh W/ P5.js i Makey Makey: Jest to fizyczny projekt obliczeniowy, który umożliwia tworzenie kształtu za pomocą Playdoh, kodowanie tego kształtu za pomocą p5.js i wywołanie wyświetlania tego kształtu na ekranie komputera poprzez dotknięcie Playdoh kształt za pomocą Makey Makey.p5.js to open source, b

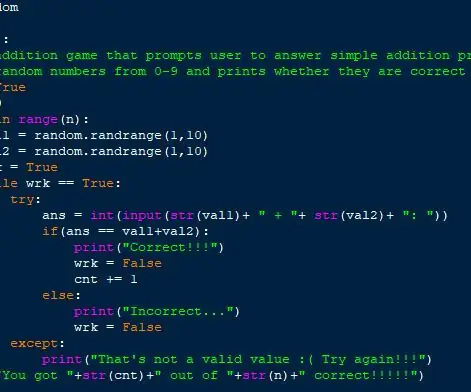

Kodowanie gry z dodatkami w Pythonie: 15 kroków

Kodowanie gry dodawania w Pythonie: Ten zestaw instrukcji nauczy Cię krok po kroku, jak zaprogramować grę dodawania, która zachęca użytkowników do odpowiedzi na proste problemy z dodawaniem za pomocą liczb losowych od 0 do 9 i wyświetla, czy są poprawne, czy nie! Kliknij obraz w każdym kroku, aby powiększyć i

Kodowanie z partią: 7 kroków

Coding With Batch: Zanim zaczniemyBatch to język kodowania stworzony przez Microsoft. Jest niesamowicie prosty, ponieważ nie może wyświetlać grafiki ani odtwarzać dźwięku. Chociaż przydatne jest otwieranie aplikacji, tworzenie gier tekstowych i używanie jako zegara z sekundową