Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:33.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

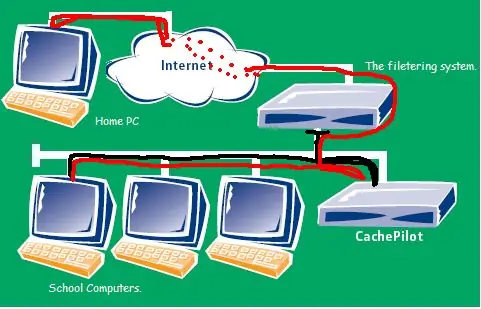

Po przeczytaniu postu o routerze cebulowym (tor), który pozwala ominąć cenzurę bez śledzenia, byłem zdumiony. Potem przeczytałem, że nie jest to zbyt bezpieczne, ponieważ niektóre węzły mogą wprowadzać fałszywe dane i przywracać niewłaściwe strony. Pomyślałem sobie, że musi być lepszy sposób niż ten, wtedy sobie przypomniałem, że był. Wiem, że używam go codziennie w szkole do przeglądania i do tej pory nie miałem żadnych problemów i jest w 100% bezpieczny. Czytaj dalej, aby dowiedzieć się więcej!

Krok 1: To, czego będziesz potrzebować

Co będziesz potrzebować, aby było to możliwe:

Komputer z systemem Linux (używam serwera Ubuntu 8.04), który jest poza cenzurą, w moim przypadku w domu i jest podłączony do Internetu. Drugi komputer, na którym będziesz pracować w szkole z systemem Linux lub Windows. Może działać z systemem Mac, ale nie używałem go, więc nie wiem. Połączenie internetowe dla drugiego jest filtrowane. Pomocna jest również podstawowa wiedza na temat twojego systemu operacyjnego, ale źle wstawiasz wszystkie polecenia, aby to ułatwić.

Krok 2: Konfiguracja pierwszej maszyny,

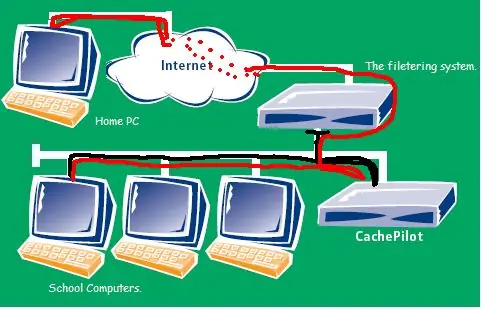

Ok, więc kiedy usiądziesz przy pierwszym komputerze, najpierw musisz zainstalować SSH. Aby wykonać to logowanie, w wierszu poleceń lub w oknie konsoli wpisz „sudo apt-get install openSSH-server” bez cudzysłowów.

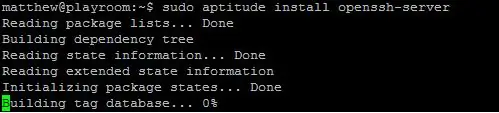

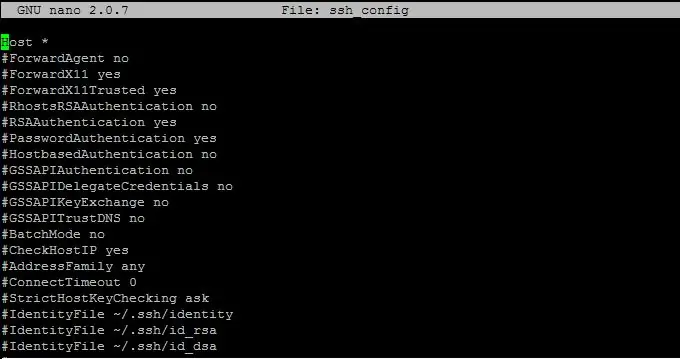

Następnie poprosi o ponowne wprowadzenie hasła, a następnie y (tak), aby zainstalować. Po zakończeniu demon SSH uruchomi się automatycznie po uruchomieniu maszyny. Możesz to zostawić, ale radzę zmienić niektóre ustawienia, aby zwiększyć bezpieczeństwo i zwiększyć prawdopodobieństwo działania. Aby to zrobić, musisz ponownie otworzyć okno konsoli lub z wiersza poleceń i wpisać „sudo nano /etc/ssh/ssh-config”. Spowoduje to otwarcie podstawowego edytora tekstu dla pliku konfiguracyjnego. Przewiń w dół, aż znajdziesz „hostbasedauthentication” i zmień wartość na no, a następnie przewiń dalej, aby znaleźć „port”, zmień to na losowy port, który zapamiętasz, a na koniec „tuneluj” i zmień to na tak. Następnie wyjdź z edytora tekstu (ctrl+x), a następnie y, aby zachować zmiany, a następnie wejdź. Następnie uruchom ponownie komputer i to jest pierwszy komputer zrobiony. Możesz wprowadzić inne zmiany w pliku konfiguracyjnym, ale nie jest to potrzebne tylko do tego. 3 rzeczy, które uległy zmianie, jeśli jesteś zainteresowany, to wyłączenie roota przed logowaniem przez ssh, zmiana numeru portu, na którym są nawiązywane połączenia i umożliwienie tunelowania naszego ruchu internetowego. Najlepiej wybrać numer portu, o którym wiesz, że nie jest zablokowany, np. 80 lub 443 itd.

Krok 3: Drugi komputer (ten, którego dotyczy filtrowanie)

Na moim komputerze używam Windowsa i wszystkie te szkolne komputery też są Windowsami.

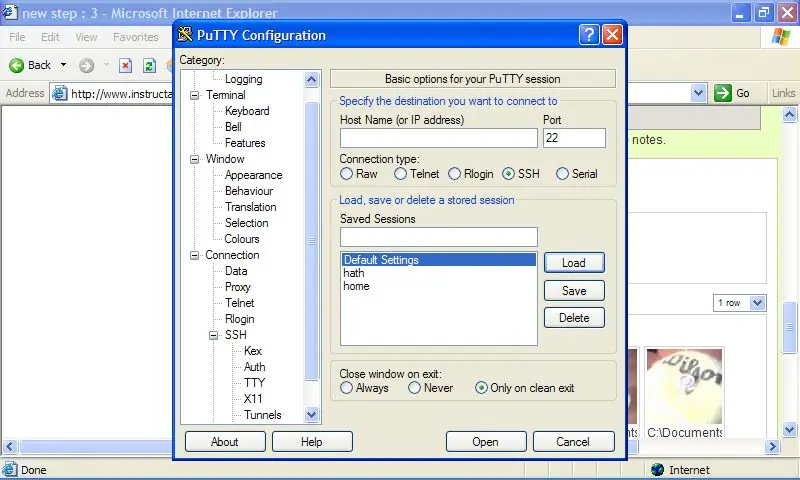

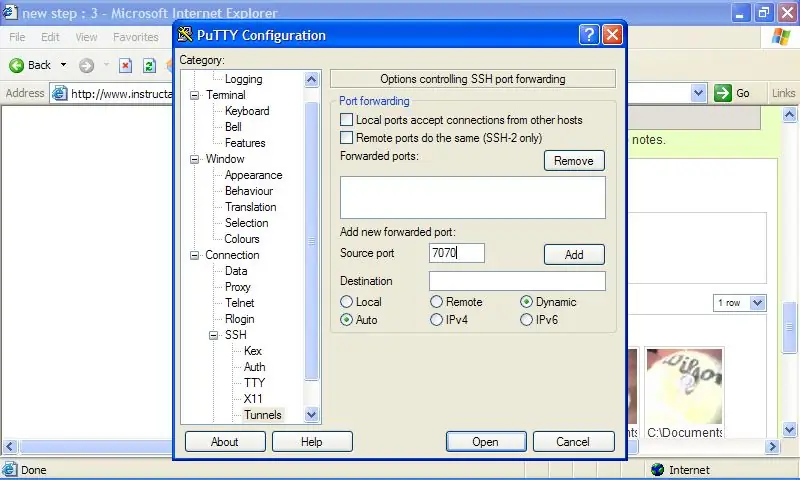

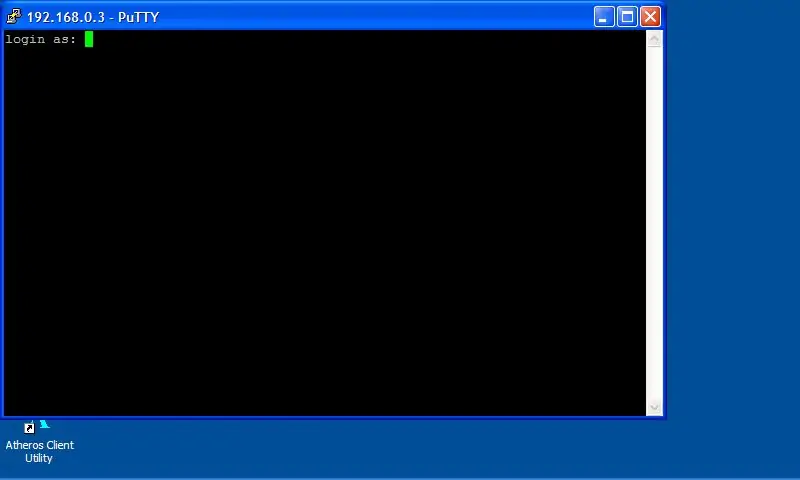

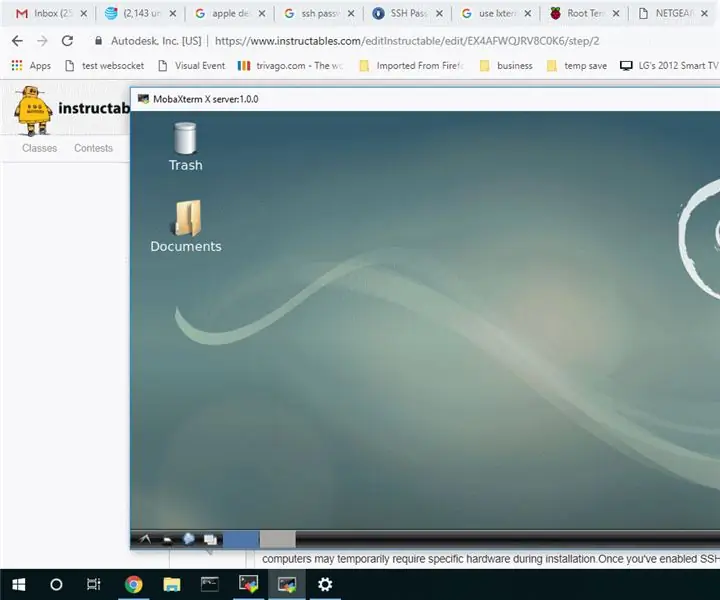

Pierwszą rzeczą do zrobienia jest pobranie firefoxa (jeśli nie jest jeszcze zainstalowany) i programu o nazwie Putty. Można je zainstalować na samym komputerze lub dostępne są również edycje przenośne do uruchamiania dysków USB, co jest prawdopodobnie lepsze dla tych, którzy używają więcej niż jednego komputera. Można je znaleźć, po prostu wpisując ich nazwy w google. Zainstaluj zarówno Putty, jak i Firefox, a następnie otwórz putty. Powinieneś otrzymać okno jak na pierwszym obrazku. Następnie musisz go skonfigurować, aby połączyć się z pierwszym komputerem. Wpisz adres IP i numer portu w dwóch polach i wybierz przycisk SSH. W lewym pasku na dole znajduje się menu o nazwie ssh pod połączeniem. Jest wtedy opcja o nazwie tunele wybierz to i okno takie jak to zostanie teraz pokazane. Wpisz 7070 w porcie źródłowym i wybierz dynamiczne i automatyczne przyciski radiowe, a następnie kliknij dodaj. Możesz teraz wrócić do sesji i zapisać konfigurację do wykorzystania w przyszłości. Jeśli teraz klikniesz otwórz, wszystko w porządku, otworzy się czarne okno i zaloguj się jako: zostanie wyświetlony. Zaloguj się teraz tak, jak normalnie, gdybyś siedział przed pierwszym komputerem. Możesz teraz zminimalizować to okno.

Krok 4: Konfigurowanie Firefoksa do łączenia się przez tunel Ssh, który właśnie otworzyłeś

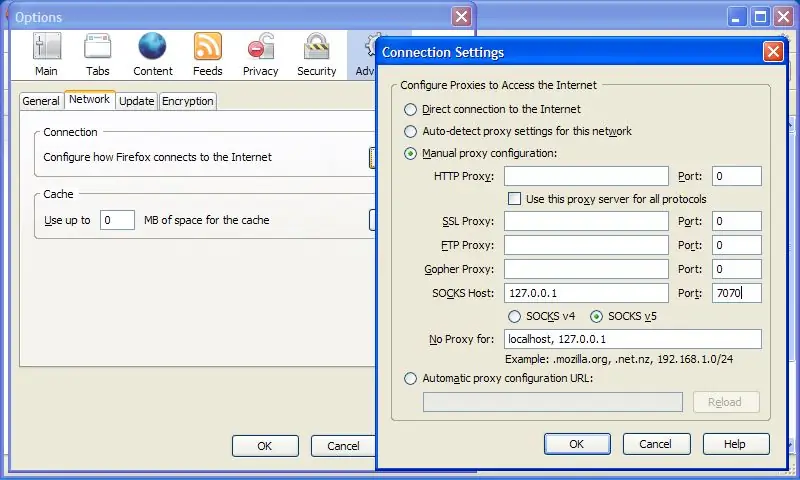

Otwórz firefox, a następnie przejdź do Narzędzia, opcje, zaawansowane.

Na karcie sieci kliknij Ustawienia. Kliknij przycisk ręcznej konfiguracji proxy i ustaw go tak, jak pokazano na obrazku (127.0.0.1 port 7070, skarpetki v5) Ok, a potem jeszcze raz. Jeśli wszystko zadziałało, możesz teraz korzystać z dowolnej witryny, bez względu na to, czy jest ona filtrowana, czy nie, bez żadnych problemów! Najlepsze jest to, że jest w 100% bezpieczny i niewykrywalny! Tak, konfiguracja zajmuje trochę więcej czasu niż TOR, ale można go łatwo przenieść z przefiltrowanego komputera na przefiltrowany komputer, jeśli używasz wersji przenośnych i nie uzyskasz żadnych fałszywych wyników:) Miłej zabawy!!

Krok 5: Jak to działa

Zasadniczo mówisz firefoxowi, aby połączył się z lokalną maszyną, której używasz na porcie 7070 pod protokołem SOCKs v5.

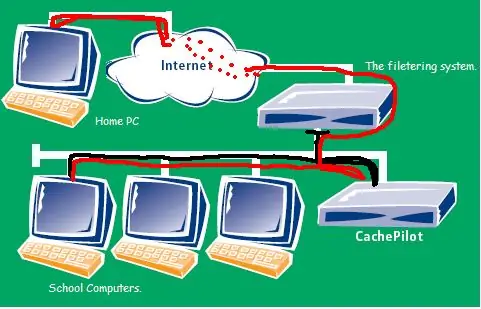

Następnie Putty „widzi” to żądanie połączenia z portem 7070, a następnie gromadzi dane, szyfruje je i wysyła w dół tunelu, przez Internet do Twojego domowego komputera. Ten komputer następnie rozpakowuje dane, odszyfrowuje je i wykonuje żądanie (tj. pobiera żądaną stronę internetową). Cały proces przebiega wtedy w odwrotnej kolejności, aby strona wróciła do Ciebie. (zaszyfrowane, tunelowane, odszyfrowane i odesłane z powrotem do firefoxa) Ponieważ tylko Ty będziesz go używać, jest znacznie szybszy niż TOR i bezpieczniejszy, ponieważ jest to Twój własny komputer! Najlepsze jest to, że w jakiś sposób znajdą sposób, aby go zablokować i łatwo zmienić port, na którym wykonujesz połączenie ssh, a to powinno go zwolnić. (nie 7070, na którym znajduje się tunel)

Zalecana:

Praca bez ekranu/wyświetlacza (bez głowy) na Raspberry Pi lub innych komputerach z systemem Linux/unix: 6 kroków

Działa bez ekranu / wyświetlacza (bez głowy) na Raspberry Pi lub innych komputerach opartych na systemie Linux/unix: Kiedy większość ludzi kupuje Raspberry PI, myśli, że potrzebuje ekranu komputera. Nie marnuj pieniędzy na niepotrzebne monitory i klawiatury komputerowe. Nie trać czasu na przenoszenie klawiatur i monitorów między komputerami. Nie wiąż telewizora, gdy nie ma

Sterowana głosem automatyka domowa (jak Alexa lub Google Home, bez Wifi lub Ethernetu): 4 kroki

Sterowana głosem automatyka domowa (jak Alexa lub Google Home, bez Wifi lub Ethernetu): Jest to w zasadzie przekaźniki sterowane przez arduino oparte na SMS z konfiguracją asystenta Google do wysyłania wiadomości na instrukcje głosowe. Jest to bardzo łatwe i tanie i działa jak reklamy Alexa z twoim istniejące urządzenia elektryczne (jeśli masz Moto -X smartp

Kran bez użycia rąk lub kran z pedałem lub kran oszczędzający wodę: 5 kroków

Kran bez użycia rąk lub kran z pedałem lub kran oszczędzający wodę: Jest to tania i prosta metoda przekształcenia wychodzącego kranu w kran bez użycia rąk (higieniczny). Lekarze potrzebują go do celów higienicznych lub w kuchni Również podobni pracownicy mycie obu rąk jednocześnie i oszczędzanie wody To

Obejście zapory/serwera proxy: 3 kroki

Obejście zapory/serwera proxy: Wielu innych studentów przyszło i zapytało mnie, jak obejść zapory i serwery proxy. Informatycy w szkole są coraz mądrzejsi, jeśli chodzi o uczniów korzystających z serwerów proxy. Myślałem nad tym problemem od jakiegoś czasu i mam rozwiązanie. Dlaczego nie stworzyć własnych stron internetowych

Połącz się z Internetem bez podglądania: Tor (Router cebulowy): 4 kroki (ze zdjęciami)

Połącz się z Internetem bez podsłuchiwania: Tor (The Onion Router): Kiedy łączysz się z Internetem, zostawiasz ślady w każdym miejscu. Możesz spędzać czas ze znajomymi w komunikatorze, przeglądać strony internetowe lub pobierać muzykę. Jeśli mieszkasz w kraju, w którym szpiedzy wtrącają się w to, co zwykli obywatele robią w Internecie (lke, um, U