Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:33.

- Ostatnio zmodyfikowany 2025-06-01 06:10.

Kiedy korzystasz z Internetu, zostawiasz ślady w każdym miejscu. Możesz spędzać czas ze znajomymi w komunikatorze, przeglądać strony internetowe lub pobierać muzykę. Jeśli mieszkasz w kraju, w którym szpiedzy wtrącają się w to, co zwykli obywatele robią w Internecie (np. w USA), chcesz mieć sposób na zatarcie tych śladów. Jeśli jednak chodzisz do szkoły, jest jeszcze gorzej. Bez względu na to, w jakim kraju się znajdujesz, są szanse, że Twój dostęp do internetu jest tak samo szpiegowany, jak każde państwo policyjne na świecie. Jak więc uciec z naszych małych wirtualnych więzień? W tej instrukcji opowiem ci o czymś, co nazywa się Tor (Router cebulowy). Opowiem ci, jak to działa, a następnie zaoferuję kilka prostych instrukcji, jak podłączyć przeglądarkę internetową. Nigdy więcej podsłuchiwania!

Krok 1: Jak działa Tor

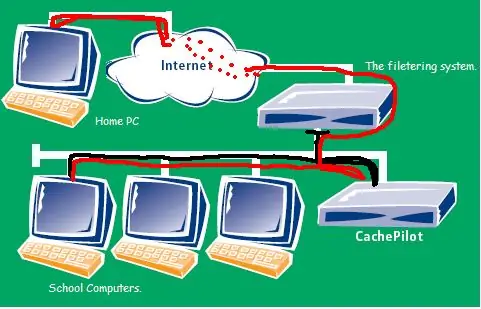

„Router cebulowy” to witryna internetowa, która przyjmuje żądania stron internetowych i przekazuje je do innych routerów cebulowych, a następnie do innych routerów cebulowych, aż jeden z nich ostatecznie zdecyduje się pobrać stronę i przekazać ją z powrotem przez warstwy cebula, aż do Ciebie dotrze. Ruch do routerów cebulowych jest szyfrowany, co oznacza, że szkoła nie widzi, o co prosisz, a warstwy cebuli nie wiedzą, dla kogo pracują. Istnieją miliony węzłów - program został utworzony przez US Office of Naval Research, aby pomóc ich ludziom ominąć cenzurę w krajach takich jak Syria i Chiny, co oznacza, że jest doskonale zaprojektowany do działania w granicach przeciętnego amerykańskiego school. Tor działa, ponieważ szkoła ma skończoną czarną listę niegrzecznych adresów, których nie możemy odwiedzać, a adresy węzłów zmieniają się cały czas - w żaden sposób szkoła nie może ich wszystkich śledzić. Tutaj jest pełniejszy przegląd, ale przejdźmy do instalacji Tora.

Krok 2: Zainstaluj Tor

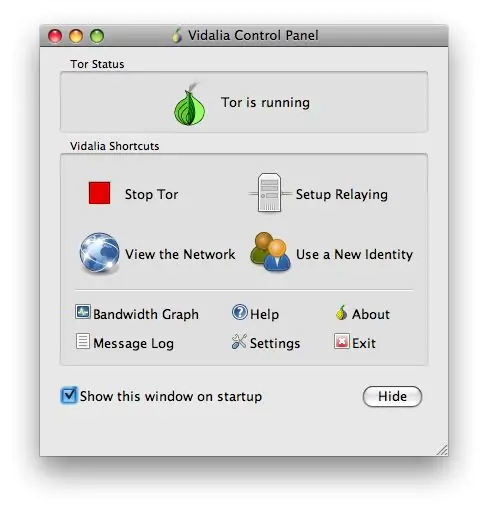

Tor jest dość łatwy w instalacji. Większość ustawień domyślnych możesz pozostawić bez zmian. Najpierw przejdź do strony pobierania, aby pobrać najnowszą wersję Vidalii (która zawiera Tora i kilka innych dobrych aplikacji do ochrony prywatności). Wybierz odpowiednią dla swojego systemu operacyjnego. Następnie postępuj zgodnie z instrukcjami, aby go zainstalować. Przewodniki „Instaluj i konfiguruj” obok każdego pakietu na tej stronie są naprawdę pomocne. Zrzut ekranu zainstalowanej aplikacji Vidalia w systemie OS X znajduje się poniżej. Okno pokazuje, że Tor jest uruchomiony, gotowy, chroń mnie! Następnie musimy skonfigurować program internetowy, którego używam najczęściej: moją przeglądarkę internetową.

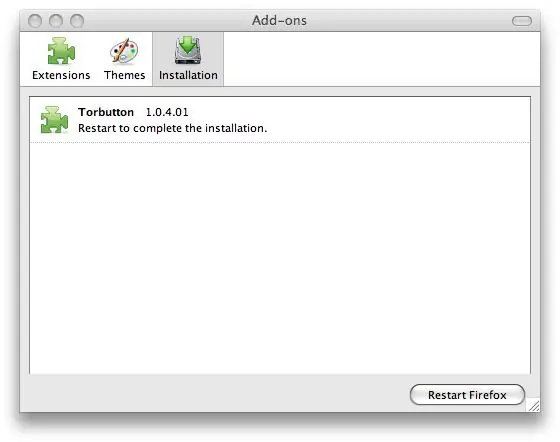

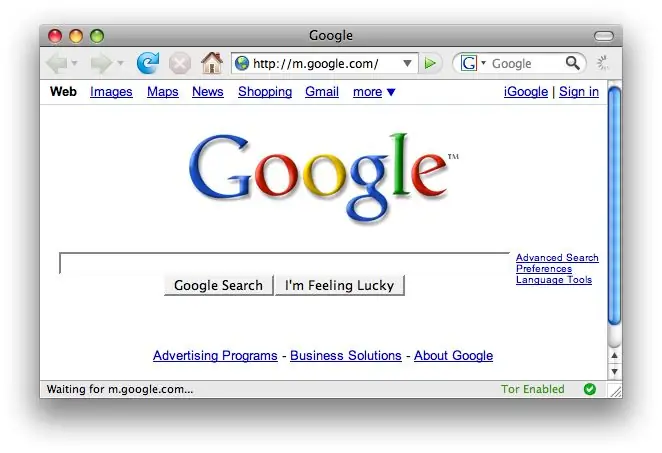

Krok 3: Skonfiguruj przeglądarkę internetową za pomocą Tor

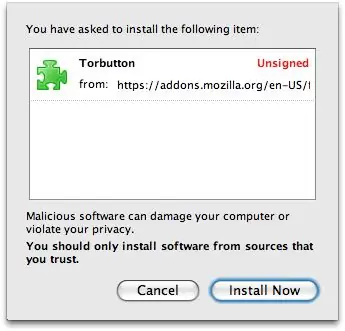

… a kiedy mówię „przeglądarka internetowa”, mam na myśli „Firefox”. Bo czego innego byś użył? Konfiguracja TORa w Firefoksie jest również bardzo łatwa, ponieważ istnieje gotowy dodatek do Firefoksa: Torbutton. Po prostu przejdź do tego linku, aby pobrać dodatek, zainstalować go i ponownie uruchomić Firefoksa, aby go uruchomić. Po prawidłowym zainstalowaniu w prawym dolnym rogu okna przeglądarki zobaczysz link „Tor wyłączony”. Po prostu kliknij to, a zmieni się na „Tor Enabled”. Poniżej znajduje się seria zrzutów ekranu, które mogą Ci pomóc. Po uruchomieniu jesteś chroniony! Wszystkie Twoje dane będą przesyłane z komputera do komputera i przełączać ścieżki, ukrywając Twoją lokalizację. Z tego powodu strony internetowe ładują się nieco wolniej, ale kiedy musisz bezpiecznie połączyć się z Internetem, jest to niewielka cena do zapłacenia. BTW, kiedy mówię, że jesteś chroniony, mam na myśli to, że jesteś chroniony w większości. Czytaj; mój ostatni krok mówi o innych rzeczach, które możesz zrobić, aby jeszcze bardziej poprawić swoje bezpieczeństwo.

Krok 4: Teraz bądź ostrożny

Posiadanie i uruchomienie Tora nie pomoże, jeśli się pomylisz. Pierwszą rzeczą do zrobienia jest pamiętanie, aby zawsze włączać Tora, gdy jesteś online. Może chcesz mieć gdzieś profil w witrynie (np. Instructables!), którego nikt nie może z tobą powiązać. Jeśli zapomnisz i zalogujesz się tylko raz bez włączonego Tora, Twoja prawdziwa lokalizacja zostanie zapisana w dziennikach. Więc bądź ostrożny! Po drugie, możesz rozpocząć torowanie swoich innych aplikacji internetowych: komunikatorów, poczty e-mail itp. Więcej informacji na ten temat znajdziesz na wiki Tora. Bezpieczeństwo komputerów to ciągły wyścig zbrojeń. Na całym świecie są mądrzy ludzie (przestępcy, szpiedzy rządowi, nie wspominając o DOROSŁYCH w twojej szkole), którzy zawsze próbują zobaczyć, co kombinujesz lub zablokować miejsce, w którym chcesz iść. Żadna ochrona nie jest idealna, a oni znajdą sposób, aby odciąć twoją obronę. Powodzenia tam.

Zalecana:

Połącz się z API bez kodu: 8 kroków

Połącz się z interfejsami API bez kodu: ten przewodnik jest przeznaczony dla osób, które chcą osiągnąć coś, co wymaga użycia interfejsu API, ale nie są do końca pewni, jak zacząć. Wiesz już, dlaczego możliwość pracy z interfejsem API jest przydatna, a ten przewodnik pokaże Ci, jak to zrobić

Połącz się z Raspberry Pi w trybie bezgłowym za pomocą telefonu z systemem Android Skonfiguruj także WiFi: 5 kroków

Połącz się z Raspberry Pi w trybie bezgłowym za pomocą telefonu z systemem Android. Skonfiguruj również WiFi: (Użyty obraz to Raspberry Pi 3 Model B z https://www.raspberrypi.org) Ta instrukcja pokaże Ci, jak połączyć Raspberry Pi z telefonem z Androidem, a także skonfigurować WiFi na Raspberry Pi w trybie headless tj. bez klawiatury, myszy i wyświetlacza. I

Obejście systemów filtrowania na komputerach bez niepewności TOR (router cebulowy) lub tunelowanie Internetu przez SSH: 5 kroków

Omijaj systemy filtrowania na komputerach bez niebezpieczeństwa TOR (routera cebulowego) lub tunelowania Internetu przez SSH: Po przeczytaniu posta o routerze cebulowym (tor), który pozwala ominąć cenzurę bez śledzenia, byłem zdumiony. Potem przeczytałem, że nie jest to zbyt bezpieczne, ponieważ niektóre węzły mogą wprowadzać fałszywe dane i przywracać niewłaściwe strony. Myślałem, że myse

Połącz się ze swoim komputerem WSZĘDZIE !!!: 5 kroków

Połącz się ze swoim komputerem WSZĘDZIE! Ta metoda jest przeznaczona wyłącznie dla edukacji Virtual Network Connection (VNC) i dla tych, którzy cierpią na nierówności społeczno-ekonomiczne i

Bezkosztowa lodówka / podstawka do laptopa (bez kleju, bez wiercenia, bez nakrętek i śrub, bez śrub): 3 kroki

Zero-kosztowa chłodnica / podstawka do laptopa (bez kleju, bez wiercenia, bez nakrętek i śrub, bez śrub): AKTUALIZACJA: PROSZĘ GŁOSOWAĆ NA MÓJ INSTRUKCJONALNY, DZIĘKI ^_^ MOŻESZ RÓWNIEŻ GŁOSOWAĆ NA MÓJ INNY KONKURS WPIS NA www.instructables.com/id/Zero-Cost-Aluminum-Furnace-No-Propane-No-Glue-/ LUB MOŻE GŁOSUJ NA MOJEGO NAJLEPSZEGO PRZYJACIELA