Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:33.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

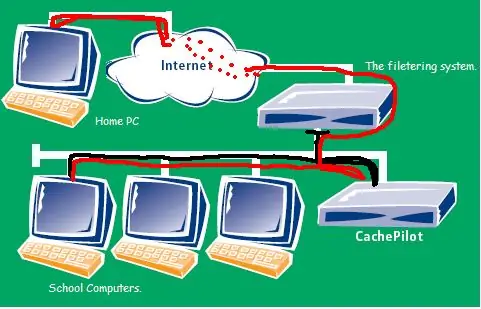

Wielu innych studentów przyszło i zapytało mnie, jak przejść przez zapory i serwery proxy. Informatycy w szkole są coraz mądrzejsi, jeśli chodzi o uczniów korzystających z serwerów proxy. Myślałem o tym od jakiegoś czasu i mam rozwiązanie. Dlaczego nie stworzyć własnych stron internetowych z apletami do czatowania itp.? To nowe podejście nie wymaga serwera proxy, który mógłby być blokowany i śledzony. Do tej pory można było go używać tylko do czatowania, ale może ktoś mógłby wymyślić nowy aplet.

Krok 1: POMYŚL

Nie mogłem tego wystarczająco podkreślić. Jeśli nie chcesz dać się złapać, pomyśl. Gdy informatycy usłyszą o tym nowym typie obejścia, zostanie on również zablokowany. Najpierw przejdź do strony internetowej, która jest legalna i często używana. Myśleć! Czy powinieneś używać tej strony głównej, aby nauczyciel zakwestionował, dlaczego nie zrobiłeś żadnych postępów (byłeś na tej stronie przez wiele godzin)? Czy pasek przewijania będzie większej strony, że powinien zdradzać Twój sekret (strona główna Google nie ma i nie powinna mieć paska przewijania, ponieważ jest to jedna strona)? Czy powinieneś użyć strony głównej czy artykułu (aby nauczyciel pomyślał, że pracujesz)? Na koniec, czy strona internetowa zawiera wszystko, co trudno będzie wizualnie zduplikować w trybie offline? Po drugie, po wybraniu strony internetowej utwórz kopię offline. Jeśli masz Internet Explorer 6, kliknij Widok, a następnie Źródło. Aplikacja Notatnik otworzy się z kodowaniem HTML. W oknie Notatnika kliknij Plik, a następnie Zapisz jako. Zapisz plik na pamięci USB lub płycie CD-RW. Możesz nauczyć się HTML (nie jest to zalecane dla większości) lub możesz użyć oprogramowania do tworzenia. Można użyć programu Microsoft Word. Nawet jeśli skopiujesz stronę i ręcznie ją edytujesz, będziesz musiał ręcznie skopiować obrazy i zmienić ich źródło. Jeśli używasz czegokolwiek do edycji strony, upewnij się, że Twoje typy plików są zgodne. Być może będziesz musiał nauczyć się nowych umiejętności lub pozostawić frajerom tworzenie i dystrybucję. Twoim celem jest stworzenie strony internetowej, która będzie taka sama wizualnie.

Krok 2: Kod:

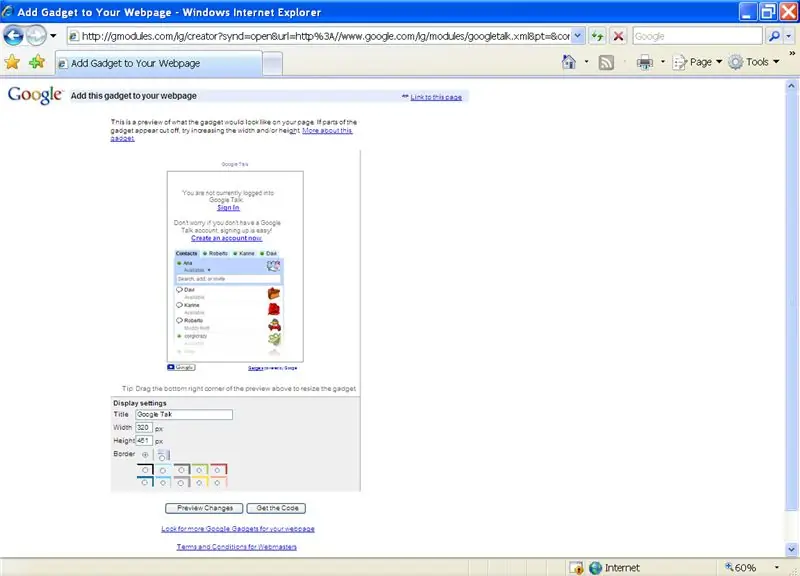

Jestem pewien, że wszyscy będą jak szaleni wysyłać e-maile do lokalnego nerda, aby skłonił ich do zakodowania strony. Szkoda, że nie czepiasz się ich teraz, co? W każdym razie, tutaj jest. Teraz chcesz mieć ładną stronę internetową, która jest często odwiedzana i nie kwestionowana w trybie offline. Ej, ostatni i jak dotąd najłatwiejszy krok… Na koniec jesteśmy gotowi dodać skrypt, który pozwoli Ci na IM. Wejdź na http:www.google.com/talk/. Poszukaj linku do gadżetu Google Talk i kliknij go. Na dole możesz wybrać zmiany w wyglądzie skryptu. Kliknij link Pobierz kod. Skopiuj kod w wyświetlonym polu tekstowym. Otwórz swoją stronę internetową za pomocą Notatnika i ręcznie umieść kod gdzieś za tagiem i przed tagiem. Miejsce, w którym umieścisz tekst, ma bezpośredni wpływ na to, gdzie będzie wyświetlany. Pamiętaj, że kod HTML jest wyświetlany od lewej do prawej, od góry do dołu. Jeśli skrypt zostanie umieszczony w innym skrypcie, nie będzie mógł wyświetlać się poprawnie. Proponuję umieścić skrypt na dole. Możesz po prostu przewinąć do niego. Bądź ostrożny…

Krok 3: Ghostzilla

Ghostzilla to narzędzie, o którym wiem od kilku miesięcy. Jednak byłem zbyt zajęty, aby to wypróbować. Ktoś powinien napisać na ten temat instrukcję. Mam nowy plan szkoły i pracy, więc mój wolny czas poświęcam na pracę domową i przyjaciół.

Zalecana:

Chroń swoją sieć za pomocą bezpłatnej zapory UTM: 4 kroki

Chroń swoją sieć za pomocą bezpłatnej zapory UTM: W tym przewodniku omówiono podstawy instalacji i uruchomienia Sophos UTM w sieci domowej. Jest to darmowy i bardzo wydajny pakiet oprogramowania. Próbuję trafić w najniższy wspólny mianownik, więc nie będę wchodzić w integrację Active Directory, zdalne

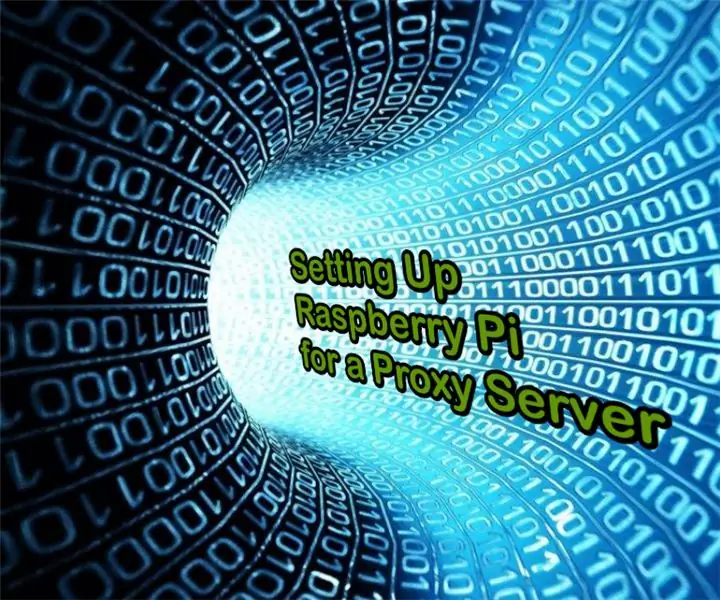

Konfiguracja Raspberry Pi dla serwera proxy: 6 kroków

Konfigurowanie Raspberry Pi dla serwera proxy: Jeśli chcesz, aby Twoje Raspberry Pi miało dostęp do Internetu za pośrednictwem serwera proxy, musisz skonfigurować swoje Pi do korzystania z serwera, zanim uzyskasz dostęp do Internetu. Istnieją dwie metody konfiguracji serwera proxy. Ale jednak w pierwszym m

Dodaj serwer MC do zapory: 12 kroków

Dodaj serwer MC do zapory ogniowej: 1. Wpisz „wf.msc” w pasku wyszukiwania po lewej stronie paska zadań.Alt. Przejdź do Panelu sterowania, otwórz Zaporę systemu Windows (Defender) i wybierz Ustawienia zaawansowane z menu po lewej stronie

Obejście systemów filtrowania na komputerach bez niepewności TOR (router cebulowy) lub tunelowanie Internetu przez SSH: 5 kroków

Omijaj systemy filtrowania na komputerach bez niebezpieczeństwa TOR (routera cebulowego) lub tunelowania Internetu przez SSH: Po przeczytaniu posta o routerze cebulowym (tor), który pozwala ominąć cenzurę bez śledzenia, byłem zdumiony. Potem przeczytałem, że nie jest to zbyt bezpieczne, ponieważ niektóre węzły mogą wprowadzać fałszywe dane i przywracać niewłaściwe strony. Myślałem, że myse

Jak wykonać kopię zapasową zapory sieciowej Netscreen: 8 kroków

Jak wykonać kopię zapasową zapory sieciowej Netscreen: Ta instrukcja pokazuje skrypt, którego można użyć do zautomatyzowania tworzenia kopii zapasowych zapory sieciowej z systemem ScreenOS