Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:28.

- Ostatnio zmodyfikowany 2025-01-23 15:02.

Masz dość podsłuchiwania Cię przez Twoje „inteligentne” urządzenia? W takim razie ten zestaw narzędzi do hakowania nadzoru jest dla Ciebie!

HackKIT to zestaw sprzętu chroniącego prywatność od niskich do zaawansowanych technologii, służący do przeprojektowywania, hakowania i odzyskiwania Amazon Echo, Google Home i Apple Siri. Urządzenia głosowe są wyposażone w drukowane w 3D „urządzenia do noszenia” i obwód generujący dźwięk, który zaciemnia i myli algorytmy rozpoznawania mowy.

Wykorzystuje projekt spekulacyjny jako formę obywatelskiego oporu, aby umożliwić twórcom na całym świecie obalenie hegemonii kapitalizmu nadzoru. Stawia znak wykrzyknika na inwigilację i ujawnia stopień, w jakim zostaliśmy przechytrzyni przez nasze „inteligentne” urządzenia.

Mam nadzieję, że będzie to zestaw narzędzi do krytycznego tworzenia/tworzenia/wynajdywania technologii i przyszłości zorientowanych na ludzkość. Baw się dobrze!

Kieszonkowe dzieci

Pobierz modele CAD dla drukowanych w 3D „urządzeń do noszenia” i próbki audio tutaj.

Krok 1: (Metoda nr 1) Hakowanie dotykowe

HackKIT zawiera 3 metody hakowania, aby zaspokoić potrzeby szerokiego grona twórców. Hakowanie dotykowe to prosta lub nie technologiczna metoda wyciszania i wyciszania Alexy.

Materiały: Miękka glina do formowania, pianka gumowa, tkanina miedziana

Jak używać: Jak widać na powyższych obrazach, użyj materiałów do zakrycia mikrofonów urządzeń głosowych

Wyniki: Nagrywanie głosu jest wyciszone i wyciszone

Krok 2: (Metoda nr 2) Hack algorytmiczny

Ten hack ma na celu zasilenie algorytmów rozpoznawania mowy Alexy, Google i Siri fałszywymi danymi, aby zakłócić ich zdolność do tworzenia ukierunkowanego profilu użytkownika. Pętle audio odtwarzają się wielokrotnie, powodując fałszywe rozpoznanie danych. Niektóre próbki audio zawierają biały szum xx

Materiały: płyta rezonansowa Adafruit Audio FX (16 MB), 2 miniaturowe głośniki, bateria lipo i ładowarka, przełącznik, pliki audio, drukowane w 3D „urządzenia do noszenia”

Jak używać:

Krok 1: Pobierz pliki audio i przenieś na płytę rezonansową

Krok 2: Pobierz pliki CAD i wydruki 3D „urządzenia do noszenia”

Krok 3: Przylutuj głośniki, port ładowania baterii i przełącz na płytę rezonansową

Krok 4: Złóż obwód z urządzeniami do noszenia 3D i gotowe!

Wyniki: Algorytmy rozpoznawania mowy nie są w stanie dokładnie rozwinąć Twojego profilu użytkownika, chroniąc Twoją tożsamość i prywatność

Krok 3: (Metoda nr 3) Hack zaciemniania

Metoda nr 3 zapewnia twórcom większą elastyczność w zakresie specyfiki ich hackowania. Podczas gdy algorytm Algorithmic Hack odtwarza słyszalne pętle dźwiękowe, hack zaciemniający pozwala na użycie częstotliwości ultradźwiękowych powyżej zakresu ludzkiego słuchu do zaciemnienia nagrań dźwiękowych Alexa, Google i Siri. W tym celu dołączyłem płytkę PCB, którą zaprojektowałem i zbudowałem. Twórcy mogą również wykorzystać pracę Bjorna, aby dostosować słowa budzące i zmniejszyć liczbę fałszywych wyzwalaczy. Project Alias pozwala również użytkownikom dezaktywować biały szum za pomocą słów wybudzających.

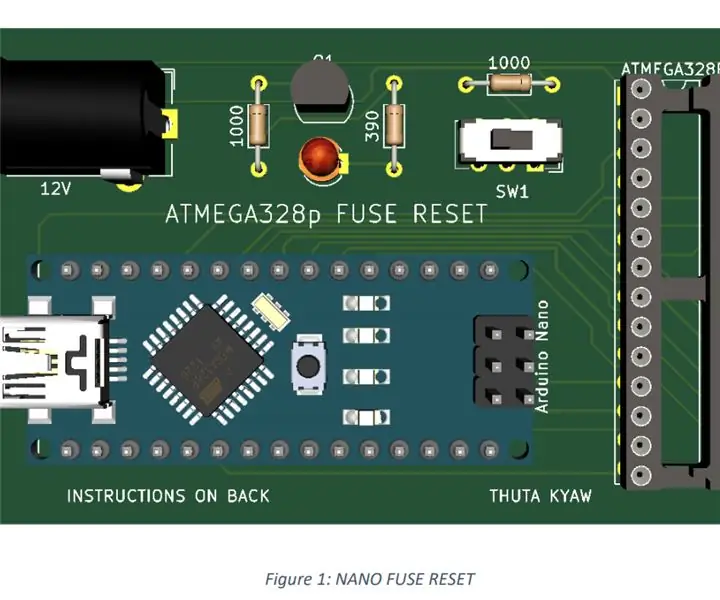

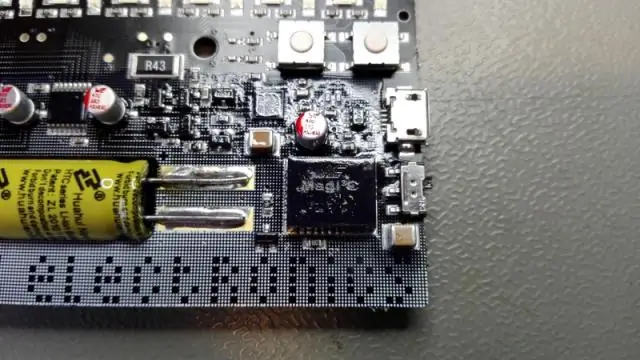

Materiały: PCB dla częstotliwości ultradźwiękowych, ATtiny45, 2 wzmacniacze audio klasy D, Raspberry Pi (opcjonalnie), 2 miniaturowe głośniki, bateria lipo i ładowarka, przełącznik, drukowane 3D "urządzenia do noszenia", kod Arduino do programowania ATtiny45

Jak używać (częstotliwość ultradźwiękowa):

Krok 1: Pobierz plik PCB Eagle i wyślij do produkcji

Krok 2: Pobierz kod Arduino i program ATtiny45

Krok 3: Pobierz pliki CAD i wydruki 3D „urządzenia do noszenia”

Krok 4: Przylutuj głośniki, port ładowania baterii i przełącz na PCB

Krok 5: Złóż obwód z urządzeniami do noszenia 3D i gotowe!

Jak używać (Project Alias): Zapoznaj się z dokumentacją Bjorna tutaj

Wyniki: Mikrofony Amazon Echo i Google Home są zaciemnione częstotliwościami ultradźwięków / białego szumu, co zapobiega nieuzasadnionemu nagrywaniu głosu, gdy użytkownik nie korzysta aktywnie z urządzenia. Zapewnia użytkownikom zarówno praktyczną funkcjonalność asystenta głosowego, jak i ochronę prywatności użytkownika!

Krok 4: Odłam się

Ten projekt jest tylko jednym z wielu przykładów oporu i obalania inwigilacji w epoce kapitalizmu nadzoru. Projektanci, producenci i technolodzy mają do odegrania etyczną rolę w demontażu i ujawnianiu czarnej skrzynki inwigilacji. Mam nadzieję, że przyszli hakerzy będą iterować, dodawać, edytować i budować na podstawie tej pracy.

„Czy projektowanie spekulatywne może pełnić rolę społeczną i być może polityczną, łącząc poetycki, krytyczny i postępowy styl, stosując nadmiernie pomysłowe myślenie do poważnych problemów na dużą skalę?” - Wszystko spekulatywne: projektowanie, fikcja i marzenia społeczne (Dunne i Raby, 2013)

Zalecana:

2018 10-tej generacji Honda Civic USB Mod do radioodtwarzacza Kenwood: 5 kroków

2018 10-ta generacja Honda Civic USB Mod do jednostki głównej Kenwood: W tym „Ible” zmodyfikowałem otwór portu USB mojej Civic, aby zaakceptować ten, który kupiłem od Amazon, aby móc podłączyć go do mojej jednostki głównej Kenwood na rynku wtórnym (DMX9706S). Znajduje się w tym samym dołku i może zająć 30 minut lub więcej

Pc-Privacy - Arduino zautomatyzowana prywatność dla twojego komputera: 5 kroków (ze zdjęciami)

Pc-Privacy - Arduino Automated Privacy for Your Computer: Problem: Jeśli mieszkasz z innymi ludźmi lub masz własne biuro, możesz być zaznajomiony z problemem przypadkowego pojawiania się osób w Twoim pokoju podczas pracy z poufnymi danymi lub po prostu dziwne rzeczy otwarte na 2. ekranie od h

Wear to Glow: latarka zasilana ciepłem dłoni: 9 kroków

Wear to Glow: Latarka zasilana ciepłem dłoni: W tej instrukcji pokażę ci niesamowitą latarkę, która świeci natychmiast po złapaniu jej w dłoń bez zewnętrznego źródła zasilania. Wykorzystuje ciepło twojego ciała do zasilania siebie. Światło jest wystarczająco jasne, aby cokolwiek znaleźć i przeczytać

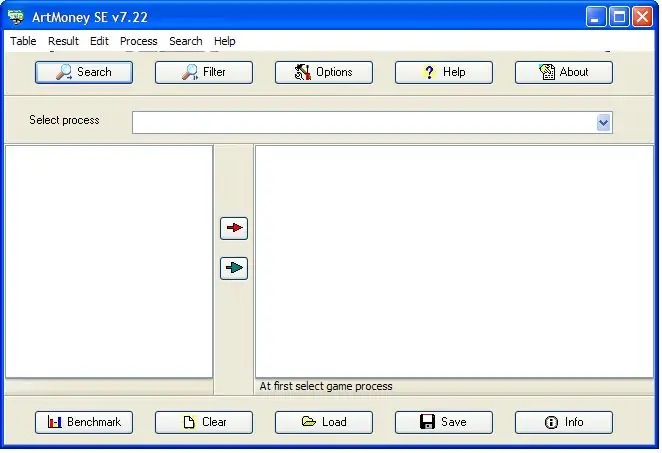

Używanie Artmoney do hakowania gier: 8 kroków

Korzystanie z Artmoney do hakowania gier: dowiedz się, jak hakować gry za pomocą skanera pamięci artmoney w tej instrukcji

Kartka bożonarodzeniowa i ozdoba do hakowania: 6 kroków (ze zdjęciami)

Kartka bożonarodzeniowa i ozdoba do hakowania: Migoczące i pikające kartki świąteczne zawsze nas fascynowały. To jest nasza hackowalna wersja DIY wykonana z ATtiny13A i kilkoma diodami LED - naciśnij przycisk, aby odtworzyć krótki pokaz świetlny na drzewie. W tym roku wysyłamy je znajomym i rodzinie. To jest