Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:30.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

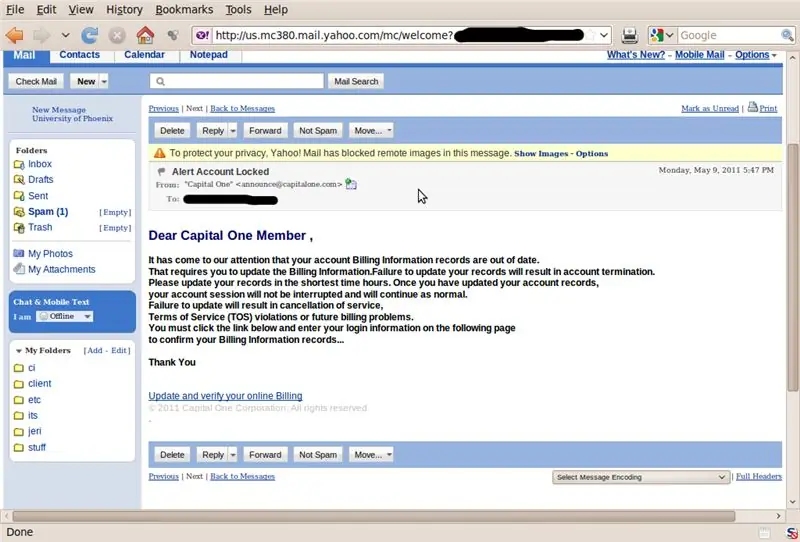

Zawsze znajdą się ludzie, którzy chcą ukraść Twoje dane osobowe i to, co posiadasz. Osoby te łowią (phishing) Twoje informacje, wysyłając Ci fałszywy e-mail od instytucji bankowej lub innego podmiotu finansowego. Przyjrzymy się, jak rozpoznać jedną z tych podróbek. Zwykle powinny zostać wysłane do folderu ze spamem, ale niektóre jednak. Na zdjęciu ten, który niedawno otrzymałem.

Istnieje wiele charakterystycznych oznak fałszywej wiadomości e-mail.

- Adres e-mail nadawcy. Aby dać fałszywe poczucie bezpieczeństwa, wiersz „Od” może zawierać oficjalnie wyglądający adres e-mail, który w rzeczywistości może zostać skopiowany z oryginalnego. Adresy e-mail można łatwo sfałszować, więc tylko dlatego, że wygląda na to, że pochodzi od osoby, której ufasz, nie zawsze możesz być pewien.

- Załączniki. Podobnie jak w przypadku fałszywych linków, załączniki mogą być wykorzystywane w fałszywych wiadomościach e-mail. Nigdy nie klikaj ani nie otwieraj załącznika. Może to spowodować pobranie oprogramowania szpiegującego lub wirusa. Capital One nigdy nie wyśle Ci e-mailem załącznika ani aktualizacji oprogramowania do zainstalowania na Twoim komputerze. Ogólnie rzecz biorąc, nigdy nie otwieraj nieoczekiwanych załączników od nikogo.

- Ogólne powitanie. Typowa oszukańcza wiadomość e-mail zawiera ogólne powitanie, takie jak „Drogi posiadaczu konta”.

- Fałszywe poczucie pilności. Większość fałszywych wiadomości e-mail grozi zamknięciem konta lub nałożeniem kary, jeśli nie odpowiesz od razu. Wiadomość e-mail, która pilnie prosi o podanie poufnych danych osobowych, jest zazwyczaj oszukańcza.

- Literówki i błędy gramatyczne. Takie błędy są wyraźnym znakiem, że e-mail jest fałszywy.

- Traktuj wszystkie linki w wiadomościach e-mail jako potencjalnie niebezpieczne. Wiele fałszywych wiadomości e-mail zawiera łącze, które wygląda na prawidłowe, ale odsyła użytkownika do fałszywej witryny, która może mieć adres URL inny niż łącze. Jak zawsze, jeśli wygląda podejrzanie, nie klikaj go.

Krok 1: Przyjrzyjmy się bliżej

Ten e-mail wygląda tak oficjalnie, ale jest tak mylący. Jeśli zejdziesz w dół i spojrzysz na „Zaktualizuj i zweryfikuj swoje rozliczenia online”, to tak, jakby fałszywa strona internetowa wykradła Twoje dane osobowe. Jeśli najedziesz kursorem na link (NIE KLIKNIJ GO PODWÓJNIE!!!), powinieneś zobaczyć, dokąd faktycznie prowadzi link. Prawidłowe strony internetowe nie mają cyfr (czyli adresu IP) przed nazwą firmy. Drugie zdjęcie przedstawia aktualną witrynę „Capital One”. Jak widać adres URL wygląda jak prawdziwa strona internetowa bez numerów z przodu. Ustaliłeś, że to fałszywy e-mail.

Krok 2: Potwierdzenie, że to podróbka

Będziesz chciał przejść do www.netcraft.com i użyć ich strony internetowej, aby określić, do kogo należy ta witryna. Zwykle po prostu biorę adres IP (tylko liczby i kropki) do użycia jako dane wejściowe. W tym przypadku jest to: 109.169.64.138. Niech witryna przeprowadzi wyszukiwanie. Gdyby była to legalna witryna, zobaczysz informacje dla „Capital One”. W takim przypadku nie podaje się żadnych informacji. Martwy rozdaje to e-mail phishingowy. Nie usuwaj jeszcze wiadomości.

Uwaga: użytkownicy Linuksa z wiersza poleceń mogą używać:

$ nslookup 109.169.64.138

$ nslookup www.capitalone.com

Krok 3: Co dalej?

Każda witryna finansowa ma zwykle specjalną stronę, na której można zgłaszać takie e-maile. Dla twojego bezpieczeństwa lepiej pozwolić im się tym zająć. Poza tym w pewnym sensie mają obowiązek radzenia sobie z wiadomościami phishingowymi. W większości przypadków istnieje adres e-mail do takiego zgłoszenia i zwykle ma on postać abuse@nazwafirmy.com.

Krok 4: Nie wypełniaj formularzy

Na koniec mój przyjaciel przysłał mi ten zrzut ekranu. Nigdy nie należy wypełniać formularzy z prośbą o podanie prywatnych informacji. Prawdziwe instytucje finansowe nie wysyłają tego rodzaju zapytań. Natychmiast powiadom instytucję.

www.fbi.gov/scams-safety/e-scams to dobre miejsce, aby dowiedzieć się o najnowszych oszustwach.

Powodzenia i bądź ostrożny!

Krok 5: Po prostu bądź zwykłym użytkownikiem

Pośrednio związane z tym tematem jest to, że niektóre wiadomości e-mail mogą zawierać złośliwe oprogramowanie (oprogramowanie, które celowo uszkadza komputer lub zagraża bezpieczeństwu). Przez wszystkie moje lata pracy jako technik, każdy, nawet jeśli użytkownicy Apple, Microsoftu lub Linuksa chcą pracować jako administrator systemu, superużytkownik lub root. W tym miejscu użytkownik ma nieograniczoną moc w systemie. Wadą jest to, że jeśli otrzymasz wiadomość e-mail ze złośliwym oprogramowaniem, złośliwe oprogramowanie ma pełną kontrolę nad twoim komputerem, tak jakby było przy klawiaturze. Chociaż może pojawić się pewna ucieczka mocy lub strach z doświadczenia Hal of „Space Odyssey 2001”, nie jest w twoim najlepszym interesie bycie zwykłym użytkownikiem, a nie superużytkownikiem.

Jednym ze sposobów na obejście tego jest skonfigurowanie kont użytkowników, które nie mają uprawnień administratora systemu do codziennego użytku. Kiedy musisz przejść do trybu administratora, możesz uruchomić specjalne programy, aby mieć ograniczony czas w trybie superużytkownika. W ten sposób zmniejszasz narażenie na problemy ze złośliwym oprogramowaniem. W systemie Microsoft Windows ma strukturę poleceń „uruchom jako”, a Linux i Apple mają strukturę poleceń „sudo”. Poznanie tych technik pozwoli Ci zaoszczędzić wiele bólu serca.

Dwie inne wskazówki: Zmień hasła wszystkich użytkowników i wyłącz wszystkie konta gości. W tym wszystkim mogą Ci pomóc ludzie z Twojego komputera.

windows.microsoft.com/en-US/windows-vista/What-happened-to-the-Run-as-commandhttps://www.howtogeek.com/howto/windows-vista/enable-run- polecenie-on-windows-vista-start-menu/https://interfacethis.com/2001/run-os-x-apps-as-root/https://www.linuxjournal.com/article/2114

Krok 6: Listy oszustw

To tylko oszustwo. Dawno nie widziałem takiego. E-mail, który otrzymałem. -------------------------------------------------- ---------------------------

W imieniu Powierników i Wykonawcy majątku śp. inż. Theo Albrechta. Kiedyś powiadamiam cię, ponieważ mój wcześniejszy list został zwrócony niedoręczony. Niniejszym usiłuję skontaktować się z Tobą ponownie na ten sam adres e-mail w testamencie. Pragnę poinformować, że śp. inż. Theo Albrecht uczynił cię spadkobiercą swojego testamentu. Zostawił ci sumę pięciu milionów, stu tysięcy dolarów (5, 100,000.00 USD) w Codicil i ostatnim testamencie swojej woli.

Proszę, jeśli miejmy nadzieję, że skontaktujemy się z nami, postaraj się jak najszybciej do mnie wrócić, aby umożliwić mi zakończenie pracy. Mam nadzieję, że wkrótce się odezwiesz.

Uwaga: Radzimy skontaktować się ze mną z moimi danymi osobowymi E-mail: xxxxx

Czekam na szybką odpowiedź.

Z poważaniem, Barrister Thomas Thompson Esq ------------------------------------------ ----------------------------------

Zalecana:

Uruchamianie retropie Raspberry Pi 4 z zewnętrznego źródła, jeśli nie ma karty SD: 5 kroków

Raspberry Pi 4 Retropie Boot z zewnętrznego źródła, jeśli nie ma karty SD: ~github.com/engrpanda

Stara ładowarka? Nie, to całkowicie lampowy wzmacniacz słuchawkowy i pedał gitarowy RealTube18: 8 kroków (ze zdjęciami)

Stara ładowarka? Nie, to wzmacniacz słuchawkowy i pedał gitarowy RealTube18 All-Tube: PRZEGLĄD: Co robić podczas pandemii, z przestarzałą ładowarką akumulatorów niklowo-kadmowych i ponad 60-letnimi lampami próżniowymi radia samochodowego, które muszą zostać poddane recyklingowi? Co powiesz na zaprojektowanie i zbudowanie zwykłej, niskonapięciowej baterii zawierającej tylko rury

Łatwe powiadamianie o nieprzeczytanych wiadomościach e-mail: 7 kroków

Łatwe nieprzeczytane powiadomienie e-mail: Cześć wszystkim, witamy w kolejnym Instruktażowym. W obecnej sytuacji pracy z domu stoję przed pewnymi wyzwaniami, ponieważ od czasu do czasu otrzymywałem wiadomości e-mail od mojej firmy. Wtedy pomyślałem o stworzeniu powiadomienia biurkowego, które będzie powiadom mnie o moim

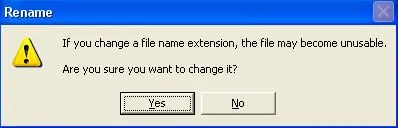

Jak ukryć pliki, których nie chcesz, aby inni widzieli i lub nie czytali.: 7 kroków

Jak ukryć pliki, których nie chcesz, aby inni widzieli i lub nie czytali.: Ta instrukcja pokazuje, jak zmienić format pliku, aby był bezużyteczny, chyba że wiesz, jakiego typu był pierwotnie. Na przykład zmiana mpeg (pliku filmowego) na txt/doc (tekst/dokument), aby nie można było go odtworzyć, nie mówiąc już o zobaczeniu informacji

Nigdy więcej nie pisz instrukcji za pomocą Jotta: 4 kroki

Nigdy więcej nie wpisuj instrukcji za pomocą Jotta: Czy masz dość wpisywania swoich instrukcji? Co by było, gdybyś mógł je po prostu powiedzieć? Z Jott możesz. Jott to bezpłatna usługa, która zamienia Twój głos na tekst. Następnie możesz wziąć ten tekst i skopiować go do instrukcji bez