Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:30.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

Ta instrukcja zademonstruje metodę automatycznej anonimowości bezprzewodowej przy użyciu dwóch aplikacji zabezpieczających.

Krok 1: Pobieranie aplikacji

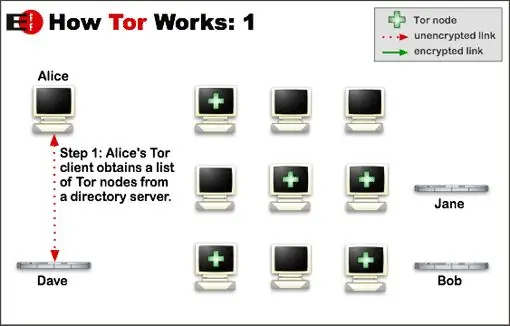

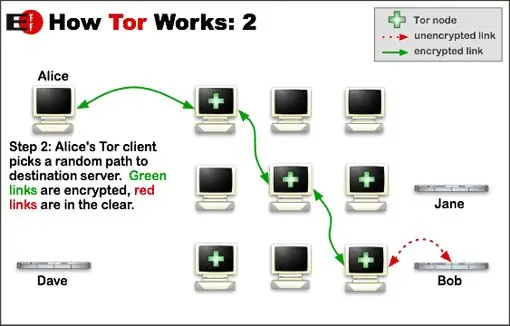

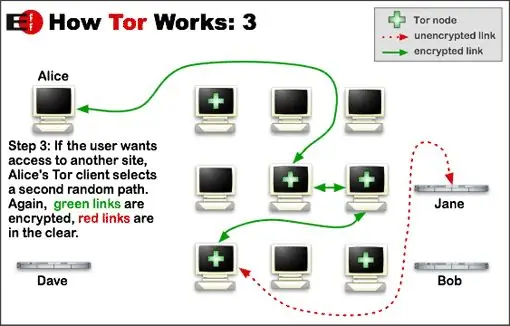

Źródło obrazu: https://commons.wikimedia.org/wiki/File:Tor-onion-network.png, wykorzystane za zgodą (https://privacycanada.net/).

Dwie aplikacje, których będziemy używać, to MadMACs i TOR.

Kiedy komputer łączy się z siecią bezprzewodową, zwykle uzyskuje adres IP za pośrednictwem serwera DHCP, co jest po prostu metodą dostarczania dynamicznych adresów IP, dzięki czemu wszyscy nie muszą siedzieć i zastanawiać się, jakiego adresu używają wszyscy inni, a następnie ręcznie ustawiać jeden na własnej maszynie. Gdy żądanie jest kierowane do serwera DHCP, rejestrowane są dwie informacje: adres MAC i nazwa hosta. To, co robi MadMAC, to losowanie obu tych elementów automatycznie przy każdym uruchomieniu lub za każdym razem, gdy ręcznie nakażesz oprogramowaniu to zrobić.

Gdy komputer jest podłączony do sieci, losowo lub nie, większość ruchu wychodzącego z komputera jest czysta. Tak więc każdy administrator sieci lub użytkownik *nix z wolnym oprogramowaniem może podsłuchiwać wszystko, co robisz. TOR rozwiązuje ten problem za pomocą zestawu aplikacji, które anonimizują punkt połączenia i szyfrują cały ruch. Tak więc po zainstalowaniu obu programów ukryłeś swoją tożsamość przed siecią i uniemożliwiłeś odczytanie całego ruchu przez inne osoby w sieci. zdecydowałem się połączyć. (Przepraszam, nie ma jak działa madmacs, ale to dość oczywiste)

Krok 2: Instalacja i konfiguracja MadMACS

Dla zwykłego użytkownika instalacja MadMACS jest dość prosta. Po prostu klikasz OK lub TAK dla wszystkich opcji, upewniając się, że wybrałeś losową kartę bezprzewodową. W oknie konfiguracji 5 w programie MadMACs masz możliwość wpisania prefiksu dla losowego adresu MAC. To tylko identyfikuje markę MAC dla serwera DHCP, możesz znaleźć bazę danych prefiksów tutaj Zaawansowani, paranoiczni użytkownicy:Dla super paranoicznych użytkowników, którzy słusznie nie ufają wstępnie skompilowanemu kodowi od praktycznie nieznanych wydawców, źródło jest dostarczane wraz ze skompilowanym programem. Zrobiłem instrutable, jak to zrobić. Kompilator jest dostępny z AUTOIT, tutaj. Chcesz wersję 3.

Krok 3: Instalowanie Tora

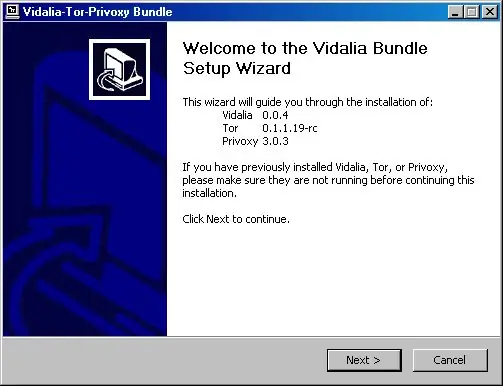

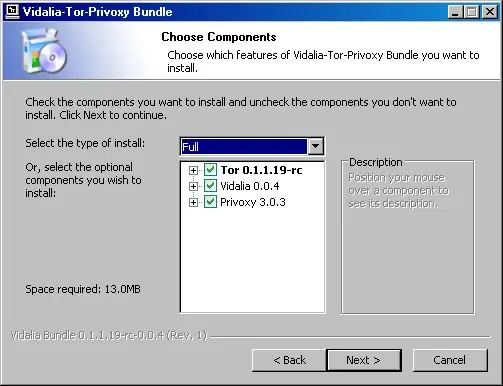

Instalacja TORa jest tak prosta, jak instalacja każdego innego programu. Więc po prostu klikaj dalej, aż zostanie całkowicie zainstalowany.

Najtrudniejszą częścią jest skonfigurowanie programów, aby z niego korzystały. Oto kilka zrzutów ekranu programu instalacyjnego Tora, nie martw się, jeśli twoje numery wersji są różne i pozostaw wszystkie opcje zaznaczone.

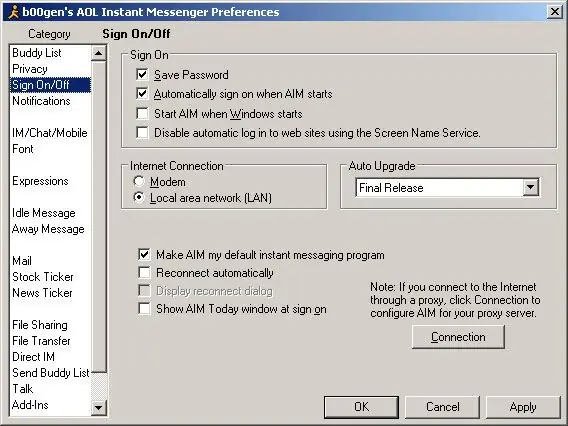

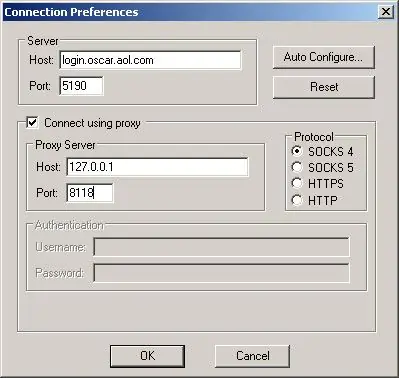

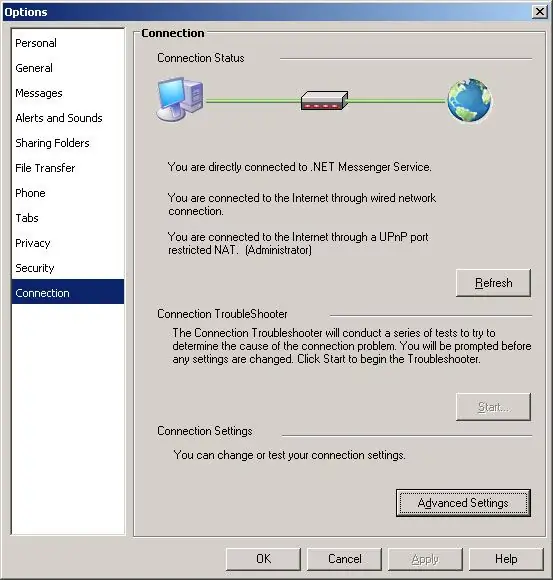

Krok 4: Konfigurowanie programów do korzystania z TOR

TOR to program anonimizujący, który jest połączony z serwerem proxy dołączonym do pakietu. Jeśli używasz Firefoksa, rozpoczęcie korzystania z TORa jest niezwykle łatwe, wystarczy przejść do strony dodatku Tor Button i zainstalować go. Następnie za każdym razem, gdy chcesz przeglądać anonimowo (i bezpiecznie), wystarczy kliknąć przycisk tor i wszystko gotowe. W przypadku innych programów musisz sprawdzić, jak program łączy się z serwerami proxy i ręcznie wprowadzić informacje. Ponieważ istnieje tak wiele różnych programów, z których korzystają ludzie, nie wymienię żadnego tutaj, ale podam szczegóły na życzenie. Po prostu zostaw komentarz z nazwą programu, a ja odpowiem krótkim how-to. Szczegóły proxy dla TORa::localhost port 8118Lub, 127.0.0.1 port 8118Dodałem trzy przykłady programów, które moim zdaniem są nadal dość popularne, każdy z nich jest dwa zdjęcia z komentarzami. Pierwsze dwa to Aim, drugie dwa to MSN, trzecie dwa to Pidgin, następca gaima.

Krok 5: Upewnij się, że wszystko działa

Moim podstawowym autotestem jest wskazanie Firefoksa Whatismyip i upewnienie się, że nie jest to mój domowy adres IP. aby przetestować go w terenie, przełącz przycisk tor podczas naciskania klawisza odświeżania, gdy przycisk tor jest włączony, powinien mieć inny adres IP niż wtedy, gdy jest wyłączony. Jeśli wszystko się uda, twój laptop uruchomi się teraz z losowym adresem MAC i nazwą hosta, a TOR uruchomi się i pozwoli Ci zaszyfrować cały ruch. Kupiono, że węzły wyjściowe TORa mogą nadal podsłuchiwać Twój ruch. Do bezpiecznego przeglądania sieci przez węzeł wyjściowy możesz użyć witryn takich jak https://www.conceal.ws/, które szyfrują ruch przez całą sesję. Więcej witryn takich jak ta będzie mile widziana. Wszelkie problemy prosimy komentować. To na razie, pozostań anonimowy.

Zalecana:

Mobilne automatyczne wyłączanie pełnego naładowania: 20 kroków

Mobile Full Charge Autooff: Automatyczne odcięcie ładowania telefonu komórkowego po pełnym naładowaniu. Nie martw się o żywotność baterii, nawet jeśli zostawiłeś ją na noc. Telefony komórkowe są zasilane bateriami. Chociaż baterie są poręczne w użyciu, ich użycie wymaga również pewnych środków ostrożności. Mam

DIY automatyczne muzyczne lampki świąteczne (MSGEQ7 + Arduino): 6 kroków (ze zdjęciami)

DIY Automatic Musical Christmas Lights (MSGEQ7 + Arduino): Każdego roku mówię, że zamierzam to zrobić i nigdy się nie zajmę, ponieważ dużo zwlekam. 2020 to rok zmian, więc mówię, że to jest rok, aby to zrobić. Więc miej nadzieję, że Ci się spodoba i stwórz własne muzyczne świąteczne lampki. To będzie s

Automatyczne oświetlenie łóżka: 5 kroków (ze zdjęciami)

Automatyczne oświetlenie łóżka: Czy śpisz też w nocy? Czy też nic nie widzisz w ciemności? Czy w nocy w pokoju jest też ciemno? Jeśli tak, to to urządzenie jest dla Ciebie! Myślę, że większość z nas lubi trochę zostać dłużej wieczorami. Powody mogą być różne – Netflix, YouTube

Automatyczne oświetlenie wejścia: 10 kroków

Automatyczne oświetlenie wejścia: Chcę zainstalować automatyczne oświetlenie wejścia wewnątrz domu. W większości przypadków wystarczy czujnik ruchu PIR (Passive Infrared Sensor) i lampa, ale porzucam ten pomysł, ponieważ czujnik przymocowany na zewnątrz wydaje się niezgrabny. Mój cel w tym projekcie:

Anonimowe przeglądanie za pomocą Tora (instalacja) na Raspberry Pi 3.: 6 kroków

Anonimowe przeglądanie za pomocą Tora (instalacja) na Raspberry Pi 3.: Witam wszystkich. To jest instrukcja instalacji i używania Tora w celu anonimowego dostępu do Internetu. Cała instalacja zajmuje trochę czasu, więc wypij filiżankę kawy i zacznij pisać poleceń. To nie jest instalacja Tor Relay