Spisu treści:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:31.

- Ostatnio zmodyfikowany 2025-01-23 15:03.

Celem tej instrukcji jest pokazanie, jak automatycznie i bezpiecznie łączyć się z Raspberry Pi ze zdalnym serwerem w chmurze (i odwrotnie) w celu wykonywania kopii zapasowych i aktualizacji itp. Aby to zrobić, użyj par kluczy SSH, które uniknąć konieczności zapamiętywania haseł i zapewnić bezpieczniejsze połączenie.

(OSTRZEŻENIE - nie próbuj tego, jeśli nie jesteś kompetentny w konfigurowaniu uprawnień Linuksa, w przeciwnym razie sprawisz, że Twoje systemy będą bardziej podatne na ataki hakerów.)

Wymagania

1. Raspberry Pi z interfejsem wiersza poleceń (CLI), jak widać na Putty.

2. Dostęp do zdalnego serwera w chmurze hostowanego np. przez OVH lub DigitalOcean z CLI.

3. Laptop lub komputer z systemem Windows z zainstalowanymi programami Putty i PuttyGen.

Założenia

1. Masz pewną wiedzę na temat poleceń systemu Linux

2. Możesz uzyskać dostęp do zdalnego serwera za pomocą konwencjonalnych procesów ręcznych, np. FTP.

3. Będziesz mieć preinstalowany PuttyGen na swoim komputerze z systemem Windows

Kroki

Podsumowując, - patrz rysunek 1

a) Na komputerze z systemem Windows utwórz prywatny plik PPK za pomocą PuttyGen

b) Na komputerze z systemem Windows utwórz publiczny plik PPK za pomocą PuttyGen (odbywa się to automatycznie w kroku a)

b) Na komputerze z systemem Windows skopiuj klucz publiczny z komputera z systemem Windows na zdalny serwer w chmurze

d) Na komputerze z systemem Windows przekonwertuj prywatny plik PPK na klucz OpenSSH za pomocą PuttyGen

e) Skopiuj klucz OpenSSH z komputera z systemem Windows do Raspberry Pi

f) Przetestuj dostęp i transfer plików z Raspberry Pi na zdalny serwer

Krok 1: A) Utwórz prywatny plik PPK, B) Utwórz klucz publiczny i C) Skopiuj go na zdalny serwer

Aby utworzyć prywatny plik PPK, otwórz PuttyGen na komputerze z systemem Windows. Dostęp do PuttyGen można uzyskać, klikając prawym przyciskiem myszy ikonę Putty na pasku zadań systemu Windows. Z menu PuttyGen wybierz klucz, a następnie wygeneruj parę kluczy, wybierz opcję SSH2-RSA key. Zostaniesz poproszony o ustawienie hasła podczas tworzenia klucza prywatnego, a jeśli ustawisz hasło, zostaniesz o to poproszony podczas przyszłych operacji. Zapisz klucz prywatny w bezpiecznym miejscu na komputerze z systemem Windows. Następnie zobaczysz klucz publiczny w okienku, jak pokazano na rysunku 2.

Następnie przenieśmy klucz publiczny na zdalny serwer w chmurze. Otwórz sesję Putty na zdalnym serwerze w chmurze za pomocą Putty. Załóżmy, że zalogowałeś się jako remoteuser1, a następnie wykonaj następujące czynności na zdalnym serwerze CLI serwera w chmurze

cd /home/remoteuser1 (jeśli jeszcze nie istnieje) mkdir.ssh

nano.ssh/authorized_keys (Zobaczysz pusty ekran - wklej klucz publiczny pokazany na rysunku 2, a następnie zapisz i zamknij ten plik)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

Krok 2: D) Konwertuj prywatny plik PPK na klucz OpenSSH i E) skopiuj go do Raspberry Pi

Aby przekonwertować klucz prywatny do OpenSSH, otwórz PuttyGen, a następnie otwórz utworzony wcześniej klucz prywatny - przejdź do opcji Konwersje w menu, a następnie wybierz Eksportuj klucz OpenSSH - upewnij się, że utworzony plik ma typ pliku.key. Zapisz go w bezpiecznym miejscu, a następnie otwórz sesję Putty, aby zalogować się do swojego Raspberry Pi. Skopiuj plik klucza do katalogu domowego na Raspberry Pi konta użytkownika, którego użyłeś do zalogowania się na Raspberry Pi. Powiedzmy, że klucz nazywa się pitobot.key, a następnie wykonaj następujące kroki:

cd /home/pi

sudo mv pitobot.key /home/pi/

sudo chmod 600 pitobot.key

Teraz jesteś gotowy, aby sprawdzić, czy instalacja się powiodła - ponownie odbywa się to z poziomu Pi. Pamiętaj, remoteuser1 to konto na zdalnym serwerze w chmurze, w którego katalogu domowym zapisałeś klucz publiczny, a ipaddress to adres IP zdalnego serwera w chmurze.

Najpierw z Raspberry Pi zalogujmy się do zdalnego serwera w chmurze za pomocą Putty. Wpisz następujące polecenia w interfejsie CLI Raspberry PI. (Jeśli ustawiłeś hasło podczas tworzenia klucza prywatnego, zostaniesz o to teraz poproszony).

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

Spowoduje to zalogowanie do CLI zdalnego serwera w chmurze w katalogu domowym remoteuser1. Wpisując „wyjdź; powrócisz do interfejsu CLI swojego Raspberry Pi.

Następnie spróbuj przesłać pliki ze zdalnego serwera w chmurze do Raspberry Pi. Użyj następujących poleceń: (Ponownie, jeśli ustawiłeś hasło podczas tworzenia klucza prywatnego, zostaniesz o to teraz poproszony).

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress://var/www/html/*.* /home/pi/

Spowoduje to przeniesienie wszystkich plików z folderu /var/www/html/ na zdalnym serwerze do folderu /home/pi/ na twoim Raspberry Pi. (Dwukropek jest bardzo ważny) Możesz oczywiście zmienić kolejność poleceń i przesyłać pliki z Pi na zdalny serwer.

Krok 3: Względy bezpieczeństwa

Chociaż podejście pary kluczy SSH poprawia bezpieczeństwo, należy wziąć pod uwagę następujące kwestie:

1. Po włączeniu par kluczy SSH należy rozważyć usunięcie możliwości bezpośredniego logowania się użytkowników do serwera zdalnego (możesz również uzyskać dostęp do swoich serwerów za pomocą par kluczy Putty w systemie Windows przy użyciu tej samej pary kluczy, możesz również rozważyć wyłączenie zaloguj się również na swoim Pi). Bądź ostrożny, jeśli zdecydujesz się to zrobić i nie podejmuj wielkiego wybuchu. Aby to zrobić, musisz wyłączyć kilka konfiguracji w pliku konfiguracyjnym ssh. Bądź bardzo ostrożny, robiąc to. Polecenia są

nano /etc/ssh/sshd_config

A w pliku wprowadź następujące zmiany

Hasło Uwierzytelnianie nie

Użyj numeru PAM

Zapisz, wyjdź, a następnie uruchom ponownie SSH przez systemctl restart ssh (dotyczy Debiana. Może być inaczej w różnych dystrybucjach Linuksa)

2) Zabezpiecz wszystkie swoje klucze, w przeciwnym razie ryzykujesz naruszenie danych lub brak dostępu do swoich serwerów. Zalecam przechowywanie ich w bezpiecznym skarbcu, takim jak bitwarden.com, i ograniczanie dostępu do niego za pomocą polityki kontroli dostępu.

3) Użycie hasła poprawia bezpieczeństwo, ale może utrudnić automatyzację zadań cron itp. Decyzja o korzystaniu z tej i innych funkcji powinna być podjęta na podstawie oceny ryzyka, na przykład, jeśli przetwarzasz dane osobowe, potrzebujesz większej/proporcjonalnej kontroli.

Zalecana:

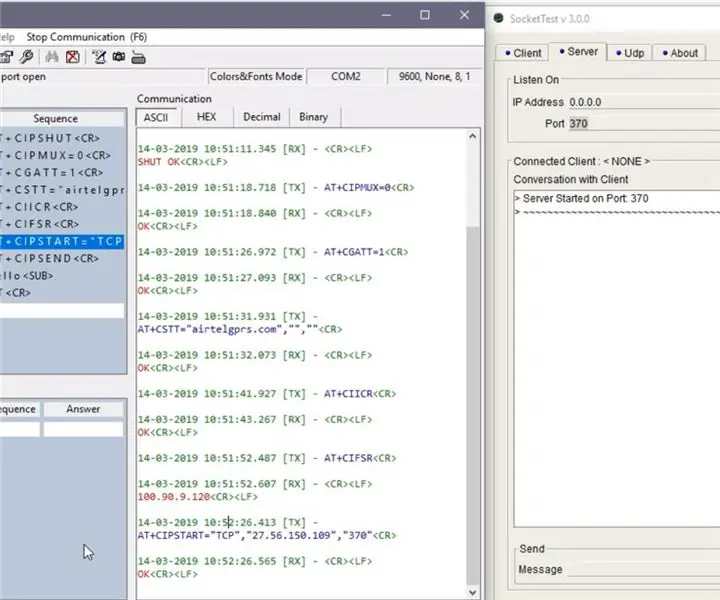

Połączenie TCP/IP przez GPRS: Jak wysłać dane do serwera za pomocą modułu SIM900A: 4 kroki

Połączenie TCP/IP przez GPRS: Jak wysłać dane do serwera za pomocą modułu SIM900A: W tym samouczku opowiem Ci, jak przesyłać dane do serwera TCP za pomocą modułu SIM900. Zobaczymy również jak możemy odbierać dane z serwera do klienta (moduł GSM)

OrangeBOX: Bezpieczne urządzenie do przechowywania kopii zapasowych oparte na OrangePI: 5 kroków

OrangeBOX: Bezpieczne urządzenie do przechowywania kopii zapasowych oparte na OrangePI: OrangeBOX to uniwersalne urządzenie do zdalnego przechowywania kopii zapasowych dla dowolnych serwerów. Twój serwer może zostać zainfekowany, uszkodzony, wyczyszczony, a wszystkie Twoje dane są nadal bezpieczne na OrangeBOX, a kto nie chciałby misji niemożliwej jak urządzenie do tworzenia kopii zapasowych, które po prostu pl

Uaktualnij swój Apple MacBook: tworzenie kopii zapasowych i przechowywanie danych.: 9 kroków (ze zdjęciami)

Uaktualnij swój Apple MacBook: tworzenie kopii zapasowych i konserwacja danych.: Mój dysk twardy Maca stał się naprawdę gruby i pełny, to było obrzydliwe. Ten problem dotyczy wielu osób, które kupiły oryginalne MacBooki. Czują wyraźnie szczyptę małego dysku twardego. Kupiłem Macbooka ~ 2 lata temu i

Jak skompresować pliki ISO kopii zapasowych Psp do plików CSO, aby zaoszczędzić miejsce.: 4 kroki

Jak skompresować pliki ISO kopii zapasowych PSP do plików CSO, aby zaoszczędzić miejsce.: W tej instrukcji pokażę, jak skompresować kopie zapasowe plików PSP z ISO do CSO, aby zaoszczędzić miejsce na karcie pamięci, używając tylko jednego oprogramowania, które działa z Wine In Ubuntu. Będziesz także potrzebować psp CFW (Cusstom Firm-Ware), aby

Skrypt do tworzenia kopii zapasowych konfiguracji bezprzewodowego punktu dostępu Linksys: 5 kroków

Skrypt do tworzenia kopii zapasowych konfiguracji bezprzewodowego punktu dostępu Linksys: Ta instrukcja pokaże skrypt, który może być użyty do zautomatyzowania tworzenia kopii zapasowych konfiguracji bezprzewodowego punktu dostępu firmy Linksys. Właściwie można to łatwo edytować, aby utworzyć kopię zapasową prawie każdego urządzenia linksys